- Hogar

- Capacidades de SIEM

- Análisis del comportamiento del usuario

Detecte comportamientos

anómalos de usuarios y

entidades con Log360 UEBA

Se pueden forjar identidades, no comportamientos.

Las organizaciones corren más riesgo que nunca de sufrir ataques cibernéticos y violaciones de la seguridad de los datos. Casi la mitad de las violaciones de la seguridad de los datos que se producen en todo el mundo tienen un componente interno. Si estas amenazas no se detectan y remedian inmediatamente, pueden acarrear graves consecuencias.

La función UEBA de ManageEngine Log360 está impulsada por algoritmos ML, por lo que ofrece una detección de amenazas robusta y precisa. Establece una línea de base de la actividad esperada para cada usuario y entidad, y señala cualquier desviación de esa línea de base.

Refuerce la seguridad informática con Log360 UEBA

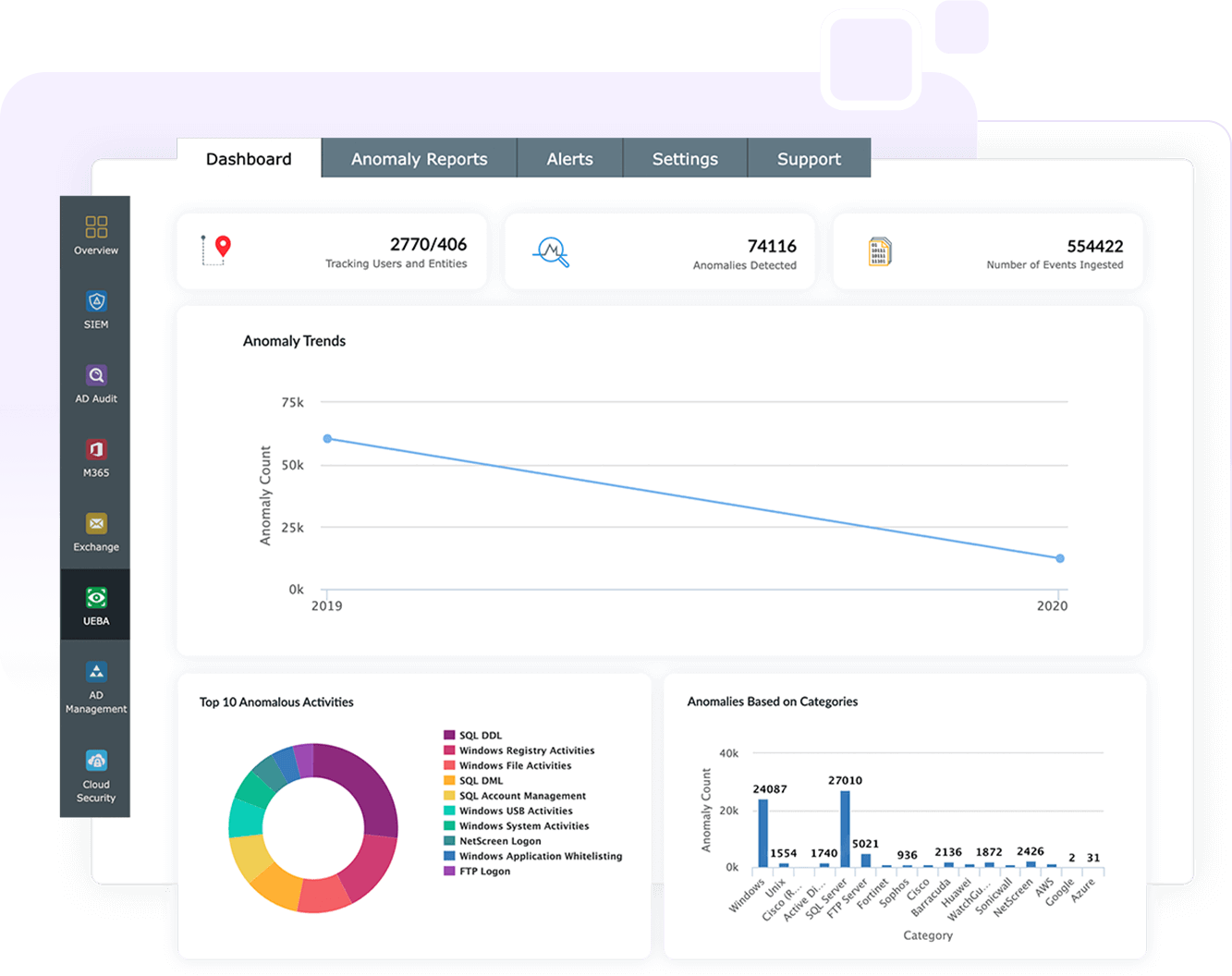

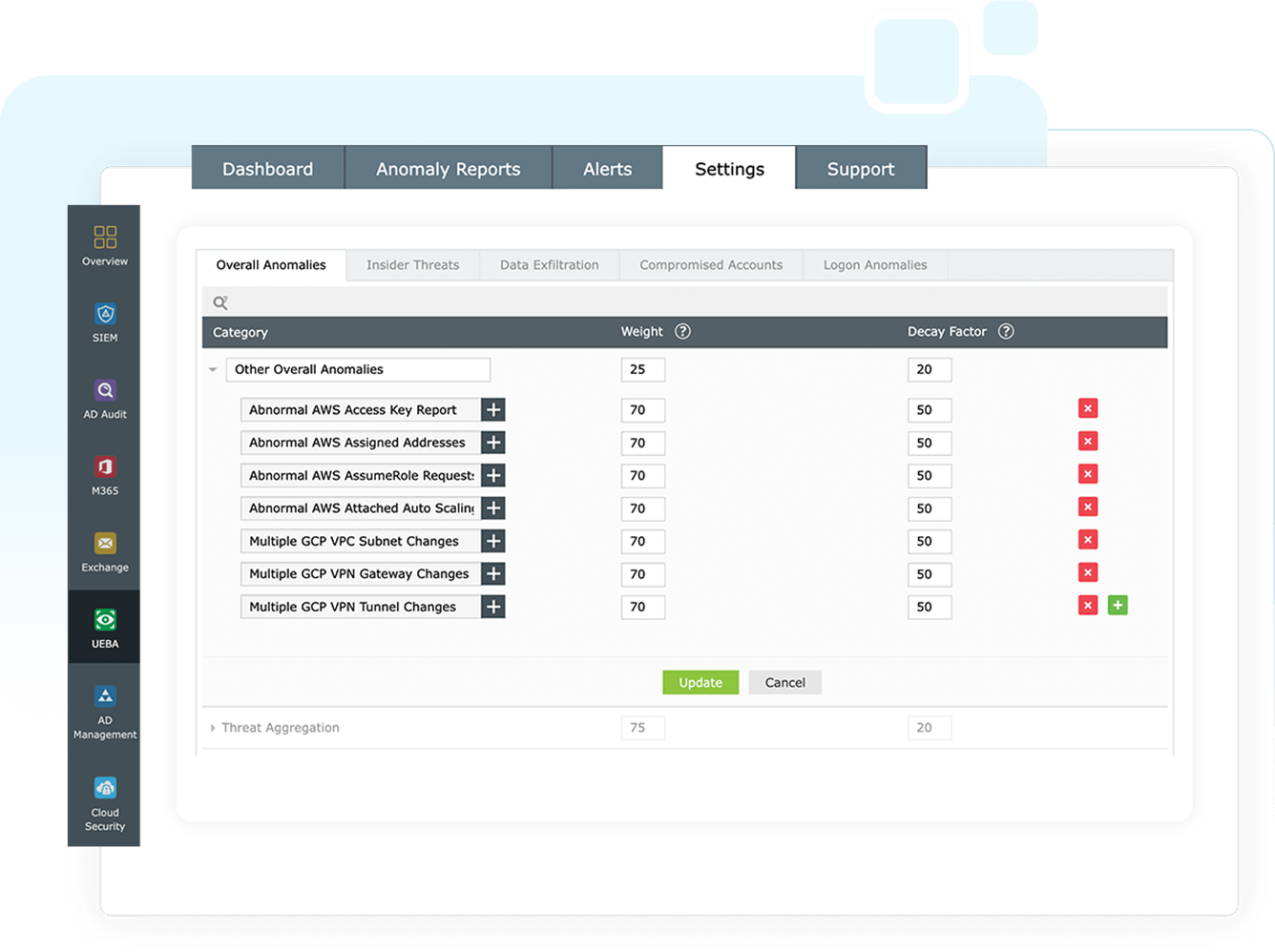

Log360 es una solución SIEM unificada con funciones de detección de anomalías. Utiliza algoritmos de ML para analizar patrones de usuarios y otras entidades de la red. Le ayuda a aplicar medidas de seguridad más estrictas mediante la detección de anomalías de comportamiento, y refuerza sus defensas contra las amenazas internas y los ataques externos. El motor de detección de anomalías se denomina Log360 UEBA.

Análisis del comportamiento de usuarios y entidades

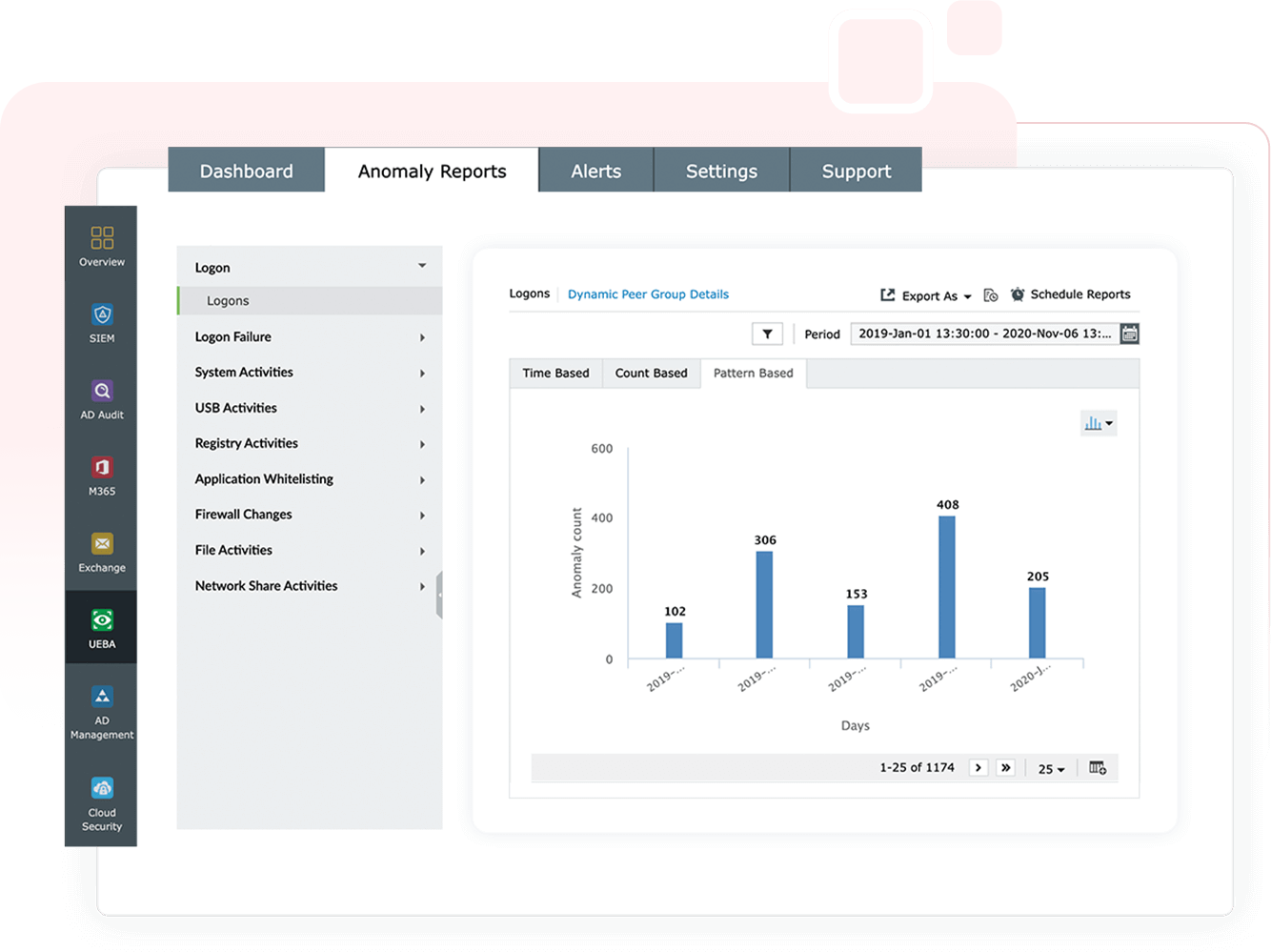

Detecte comportamientos irregulares de usuarios y entidades, como inicios de sesión a horas inusuales, fallos de inicio de sesión excesivos y borrado de archivos de un host que no suele ser utilizado por un usuario concreto.

Evaluación del riesgo basada en la puntuación

El dashboard Log360 UEBA le ofrece una mayor visibilidad de las amenazas gracias a su evaluación de riesgos basada en puntuaciones para usuarios y entidades. Este enfoque le ayuda a determinar qué amenazas merecen ser investigadas.

Corroboración de amenazas

Log360 UEBA identifica indicadores de compromiso (IoC) y ataque (IoA), exponiendo las principales amenazas, incluidas las amenazas internas, el compromiso de cuentas, las anomalías de inicio de sesión y la exfiltración de datos.

Elija uno de los tres escenarios

Con una solución UEBA efectiva, usted puede prevenir tres tipos de riesgos de seguridad: amenazas internas, cuentas comprometidas y exfiltración de datos. Elija cualquiera de los escenarios siguientes para ver cómo se comporta UEBA en estas situaciones.

Amenaza

interna

Un ingeniero malintencionado intenta sabotear la empresa.

SteveUn ingeniero intenta sabotear su empresa

A un ingeniero llamado Steve le comunican que no le van a renovar el contrato.

Steve no está contento con su despido y quiere vengarse de su organización.

Más informaciónCuenta

comprometida

Un hacker compromete una cuenta de usuario e intenta obtener acceso no autorizado.

bobUn hacker compromete una cuenta de usuario

Un atacante llamado John envía un correo electrónico de phishing a Bob.

Bob abre el correo electrónico y, sin darse cuenta, empieza a descargar malware.

Más informaciónExfiltración

de datos

Un gerente de marketing intenta robar datos de la base de datos de ventas.

MindyUn gerente de marketing intenta robar datos

Una gerente de marketing llamada Mindy decide dejar su organización y unirse a un competidor como directora de ventas.

Decide llevarse consigo la base de datos de clientes.

Más informaciónObserve este video para obtener más información

UEBA permitirá a su organización prevenir los ataques internos,

el compromiso de cuentas, la exfiltración de datos y mucho más.

- Con

Log360 UEBA, usted puede... - Asignar diferentes cuentas de usuario para construir una línea base de comportamiento esperado para cada usuario individual y entidad.

- Identificar el comportamiento anómalo de los usuarios en función del tiempo de actividad, el recuento y el patrón.

- Obtener un contexto de seguridad más significativo asociando las diferentes acciones de un usuario entre sí.

- Detectar comportamientos anómalos de entidades en dispositivos Windows, servidores SQL, servidores FTP y dispositivos de red como routers, firewalls y switches.

- Exponer las amenazas derivadas de los ataques internos, el compromiso de cuentas y la exfiltración de datos.