¿Qué es la inspección profunda de paquetes (DPI)?

Con el trabajo híbrido convirtiéndose en parte de nuestras vidas, cada día se utilizan nuevas tecnologías junto con la avalancha de datos que invariablemente se transmiten a través de las redes. Es crucial proporcionar una experiencia de usuario óptima con una alta disponibilidad, una resolución rápida de problemas y una inteligencia profunda. Para lograr esto, es importante tener un monitoreo de red de extremo a extremo.

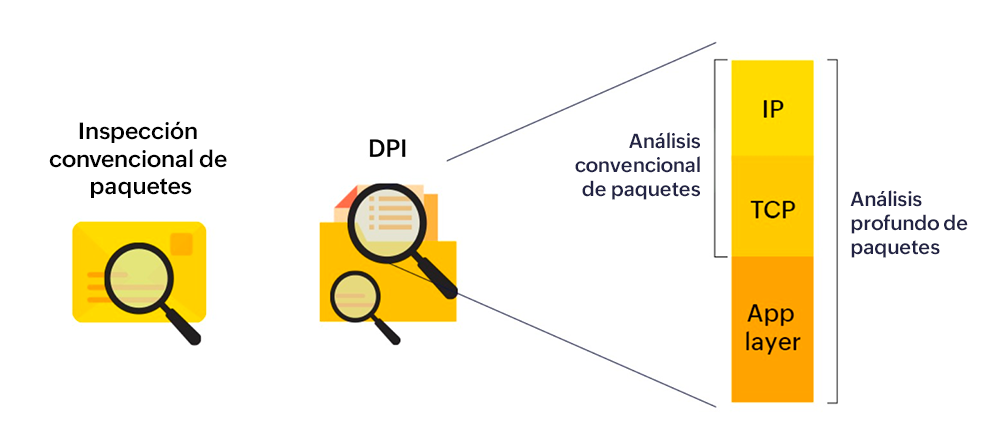

La inspección profunda de paquetes es una técnica utilizada para inspeccionar y analizar el contenido de los paquetes en tiempo real a medida que fluyen a través de una red, lo que permite el análisis y la toma de decisiones en tiempo real. Se utiliza para diversos propósitos incluyendo la seguridad, la gestión del tráfico, la exfiltración de datos, las violaciones de políticas, el malware, y la calidad del servicio. La DPI permite examinar los datos del paquete en la capa de aplicación de la red, más allá de la información de cabecera, que proporciona más información sobre el contenido del paquete. Implica mirar la carga útil real o el contenido de un paquete, incluidos los datos que se transmiten y las aplicaciones que lo generan.

Cómo funciona la inspección profunda de paquetes

La inspección profunda de paquetes evalúa los paquetes en función de las reglas asignadas por los administradores de red o los ISP. A diferencia del filtrado de paquetes convencional, la inspección profunda de paquetes monitorea el contenido de estos paquetes e identifica de dónde provienen y el servicio o aplicación que los envió. A continuación, decide cómo manejar este tráfico en función de las reglas predefinidas y puede trabajar con filtros para redirigir el tráfico crítico no empresarial procedente de servicios en línea específicos o direcciones IP.

El software de inspección profunda de paquetes se utiliza con firewalls y sistemas de detección de intrusiones como una adición a los sistemas de seguridad tradicionales para hacer frente al aumento en el volumen y la complejidad de los datos y las amenazas de seguridad o anomalías.

Inspección profunda de paquetes vs. filtrado de paquetes convencional

En una organización, la información que se transmite como paquetes de datos pasa a través de diferentes puntos de control en toda la red. Hasta hace unos años, el filtrado de paquetes convencional era la mejor opción disponible para gestionar el tráfico de red sin ralentizar por completo la red de la organización. Sin embargo, esto tenía sus limitaciones. El filtrado de paquetes convencional solo lee la información de cabecera de cada paquete, que incluye datos como la dirección IP y el número de puerto. Esto facilitó que las amenazas evadieran los firewalls. Dado el aumento en la potencia de procesamiento actual y la necesidad de una mejor visibilidad, la inspección profunda de paquetes monitorea cada paquete, incluidos los datos y metadatos de cada dispositivo en la red sin ralentizar completamente la red.

A continuación, el sistema puede decidir automáticamente cómo gestionar cada paquete entrante según estas reglas, lo que permite a una organización evitar ataques y amenazas ocultas.

Según un estudio realizado por Verified Market Research, el tamaño del mercado de inspección profunda de paquetes (DPI) se valoró en USD 16.484,81 millones en 2021, y se estima que alcanzará USD 114.043,93 millones para 2030, registrando una CAGR del 24,61% entre 2023 y 2030.

Técnicas de inspección profunda de paquetes

La DPI es utilizada principalmente por firewalls y sistemas de detección de intrusiones para detectar malware y otras amenazas de seguridad, y como un método proactivo para monitorear el estado general y el rendimiento de su infraestructura de red. Hay varias técnicas utilizadas para realizar la DPI y las cuatro técnicas principales de la DPI incluyen:

Coincidencia de patrón o firma

La coincidencia de patrones o firmas es un método que monitorea cada paquete de red para analizar y comparar su contenido con un índice de ataques comunes y amenazas previamente identificadas. Actualizar constantemente esta base de datos de inteligencia de amenazas permite establecer una seguridad eficaz contra ataques. Sin embargo, esto también es una limitación importante para este método, ya que la coincidencia de patrones o firmas se limita a detectar solo ataques conocidos y no puede identificar ataques nuevos o desconocidos.

Anomalía de protocolo

La anomalía de protocolo garantiza la prevención de ataques desconocidos que pasan a través de la red de la organización. Utiliza el método "denegar por defecto" que niega todo el acceso a un sistema o red por defecto, y luego permite selectivamente el acceso solo a aquellos recursos que están permitidos. Se utiliza comúnmente en firewalls y otros sistemas de seguridad para evitar el acceso no autorizado a una red. Cuando se configura correctamente, este método garantiza que solo las conexiones críticas para el negocio puedan pasar a través de la red, que solo los usuarios y dispositivos autorizados puedan acceder a estos recursos y que no se bloquee el tráfico legítimo.

Sistema de prevención de intrusiones (IPS)

Un IPS es un tipo de sistema de detección de intrusiones que va más allá de detectar tráfico malicioso. Es una tecnología que monitorea el tráfico de red en busca de señales de amenazas potenciales o actividad maliciosa y toma medidas para prevenir o bloquear estas amenazas. Normalmente funciona inspeccionando el tráfico de red en tiempo real, buscando patrones o firmas de ataques comunes o anomalías que indiquen ataques potenciales. Un IPS puede utilizar una serie de técnicas que incluyen la detección basada en firmas, la detección basada en comportamientos y la detección basada en anomalías.

Análisis heurístico y de comportamiento

El análisis heurístico y el análisis de comportamiento son dos técnicas comúnmente utilizadas que detectan y previenen la actividad de las amenazas de seguridad.

El análisis heurístico es un enfoque en el que una herramienta o software de seguridad automatizada analiza el comportamiento del tráfico de red para identificar patrones o atributos que pueden indicar una amenaza. Utiliza un conjunto de reglas o algoritmos para detectar patrones de ataque conocidos o comportamientos sospechosos y luego marca cualquier coincidencia potencial. El análisis heurístico se utiliza a menudo para identificar ataques previamente desconocidos o de "día cero", en los que se está utilizando nuevo malware o comportamiento malicioso que puede no tener una firma conocida.

El análisis de comportamiento es una técnica que monitorea la actividad de los sistemas o software para detectar comportamientos anómalos o sospechosos. Funciona estableciendo líneas de base para lo que se considera un comportamiento normal, y alertando sobre la ocurrencia o el bloqueo de cualquier actividad que rompe el patrón y se desvía de esas líneas de base. El análisis de comportamiento se utiliza para identificar malware u otra actividad maliciosa que puede no tener un patrón o firma conocidos.

Complementa los métodos tradicionales de detección basados en firmas al permitir que las herramientas de seguridad identifiquen y respondan a amenazas nuevas y desconocidas anteriormente.

Casos de uso

Hay varios usos para la inspección profunda de paquetes, como el bloqueo de malware, la intercepción legal, la detección de intrusiones, la detección del destinatario y el remitente, y la gestión de red.

Bloquear malware

La DPI, cuando se combina con la detección de amenazas, se puede utilizar para bloquear el malware antes de que afecte a su red. Este proceso incluye la detección de amenazas existentes basadas en la coincidencia de patrones y el análisis heurístico.

Aplicar políticas de contenido

La DPI permite a las organizaciones bloquear o limitar el acceso a cualquier aplicación no autorizada. Se puede utilizar para detectar o bloquear patrones de tráfico que infrinjan las políticas y el acceso a datos no autorizados.

Detener las filtraciones de datos

La DPI ayuda a gestionar el tráfico entrante y saliente, y la actividad de la red. Se puede personalizar para filtrar los datos confidenciales y evitar posibles fugas.

Desafíos y limitaciones de la inspección profunda de paquetes

Toda la tecnología, por muy beneficiosa que sea, tiene sus desafíos y limitaciones. Los tres principales desafíos y limitaciones de la DPI son:

- Si bien es una herramienta extremadamente eficiente para detectar y prevenir ataques de denegación de servicio, desbordamiento y búfer, la DPI puede facilitar la creación de ataques similares que hacen que la red sea vulnerable a las mismas amenazas contra las que proporciona seguridad.

- La inspección profunda de paquetes puede acaparar el ancho de banda causando una tensión en la red y el firewall debido al gran volumen de datos involucrados.

- Una herramienta de inspección profunda de paquetes altamente efectiva puede ser compleja y difícil de gestionar. También requiere actualizaciones y revisiones constantes para garantizar una funcionalidad óptima.

Beneficios de la inspección profunda de paquetes

Algunos de los beneficios clave de las soluciones de inspección profunda de paquetes incluyen:

- Mayor seguridad de red: La DPI se puede utilizar para detectar y prevenir una amplia gama de amenazas de seguridad, incluyendo malware y spam. Al analizar el contenido de cada paquete, puede detectar ataques que pueden superar los sistemas tradicionales de firewall y detección de intrusiones.

- Monitoreo del cumplimiento y calidad del servicio: La DPI se puede utilizar para priorizar el tráfico de red en función de su contenido o fuente, garantizando que las aplicaciones y los usuarios de misión crítica reciban el ancho de banda necesario. Esto mejora el rendimiento general de la red y la experiencia del usuario. La DPI también se puede utilizar para garantizar el cumplimiento de las políticas, y detectar y marcar cualquier tráfico que infrinja las regulaciones.

- Solución de problemas: La DPI se puede utilizar para identificar la causa raíz de los problemas de tráfico de red, como la pérdida excesiva de paquetes, la latencia o la fluctuación analizando el tráfico de red a un nivel granular.

- Gestión del ancho de banda: La DPI funciona principalmente como un sistema de seguridad para detectar aplicaciones que acaparan el ancho de banda. También monitorea y controla eficazmente el uso del ancho de banda de la red, reduce la congestión y evita las ralentizaciones de la red.

Integrar la DPI en su organización

La inspección profunda de paquetes ofrece una serie de beneficios con respecto a la seguridad de la red y el tráfico de una organización. ManageEngine NetFlow Analyzer proporciona un motor de inspección profunda de paquetes que monitorea y mide tanto el tiempo de respuesta de la aplicación como el tiempo de respuesta de la red para identificar la raíz de los problemas y anomalías de tráfico de red.

Haga clic aquí para obtener más información sobre el agente de inspección profunda de paquetes de ManageEngine. Si desea obtener más información sobre la integración de la DPI en su organización, nos encantaría hablar con usted para optimizar sus procesos de DPI con NetFlow Analyzer. Programe una demostración personalizada gratuita para discutir cómo podemos ayudar a implementar la DPI en su empresa, o comience una prueba gratis por 30 días.

Más sobre la inspección profunda de paquetes

¿Qué hace la inspección profunda de paquetes?

+

La inspección profunda de paquetes es un enfoque avanzado para examinar el tráfico de su red. Analiza las cargas útiles y cabeceras de los paquetes a diferencia de la técnica convencional de filtrado de paquetes, donde solo se analiza la parte de la cabecera.

¿Por qué usar la inspección profunda de paquetes?

+

La inspección profunda de paquetes puede beneficiar a las empresas al permitirles analizar los paquetes de red e identificar cuellos de botella mediante la recopilación de datos, como los tiempos de respuesta.

¿Cómo se hace la inspección profunda de paquetes?

+

La inspección profunda de paquetes es un proceso de análisis del tráfico de red que proporciona una imagen completa de los paquetes de datos que fluyen a través de los endpoints para verificar donde está el fallo, ya sea en la aplicación o la red.