Informes, auditoría y misceláneos

Supervisión de la actividad del usuario - 'quién', 'qué' y 'cuándo' de los cambios en la configuración

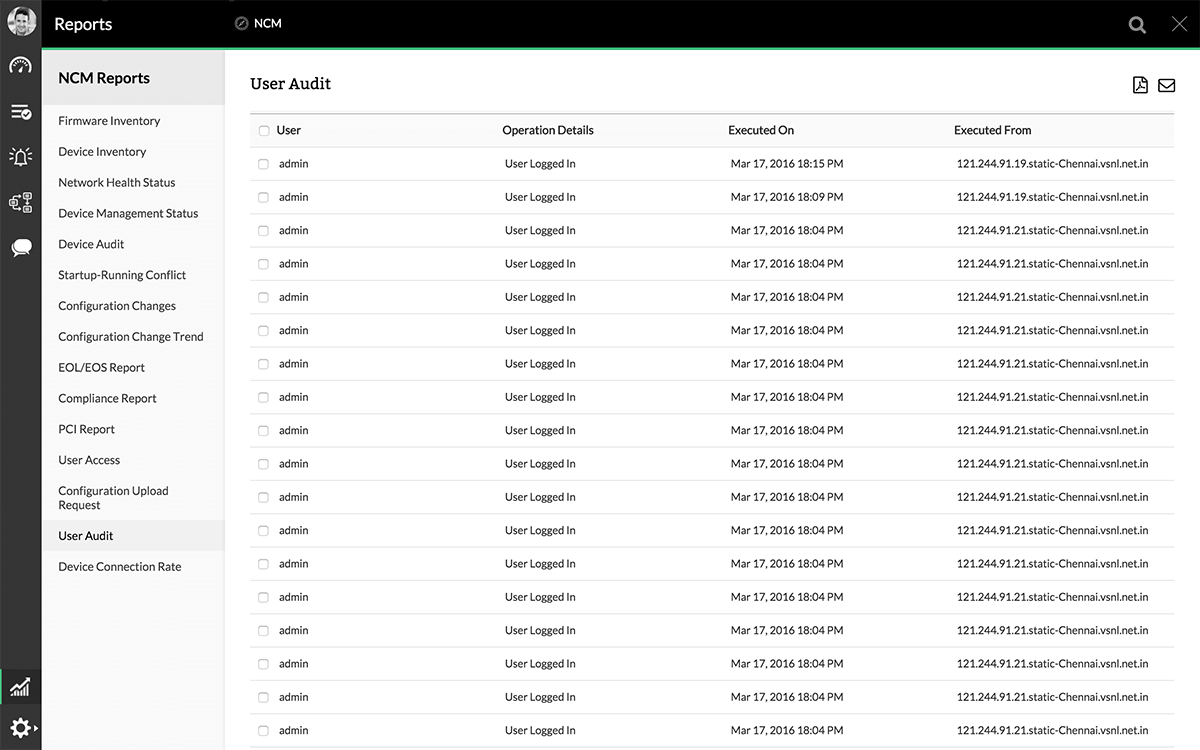

Los usuarios realizan varias operaciones en la configuración del dispositivo, tales como generar una copia de seguridad de la configuración, cargar la configuración al dispositivo, habilitar la detección de cambios en tiempo real, etc. Cuando algo malo sucede debido a modificaciones defectuosas en la configuración o cuando se presenta una violación de la seguridad, es importante rastrear las acciones del usuario con el fin de asegurar la responsabilidad en la organización. Para garantizar esto, es esencial registrar la información sobre quién realizo qué operación, en qué dispositivo, en qué momento y el resultado de esta. Esto se realiza mediante el módulo Auditar de Network Configuration Manager. y se denomina “Auditar operaciones de dispositivos”.

¿Desea controlar la actividad de los usuarios? Aprenda cómo hacerlo con Network Configuration Manager.

Además, la información sobre las distintas tareas programadas ejecutadas por Network Configuration Manager, junto con sus detalles como el nombre del cronograma, resultado de la ejecución, etc., se enumeran mediante el Módulo Auditar en “Programar auditoría”.