Gestión de configuración de red con OpManager

Las configuraciones de la red tienen un flujo constante y cualquier cambio incorrecto o no autorizado en un equipo en producción, puede tener un profundo efecto en la seguridad de la red, la confiabilidad y el servicio brindado.

Tome control de las configuraciones de su red y simplifique la gestión de cambios.

La gestión de configuraciones de red (NCM) de OpManager le ayuda a automatizar los cambios, configuraciones y cumplimiento basados en políticas de sus dispositivos de red, haciendo de los errores de configuración manuales una cosa del pasado. El plug-in NCM, que soporta más de 30 fabricantes de dispositivos diferentes, le ayuda a:

- Programar backups de configuraciones, restablecer con sólo un clic versiones de configuraciones confiables

- Detectar cambios en tiempo real y saber el ‘quién’, ‘qué’ y ‘cómo’ de los cambios en las configuraciones

- Ahorrar tiempo mediante la automatización de tareas repetitivas, laboriosas mediante plantillas y scripts

- Detener cambios no autorizados en la configuración gracias a workflows de aprobación

- Garantizar una seguridad completa y cumplimiento de normas en cada cambio de configuración

- Analizar y resolver problemas de red con informes detallados

Nota: El complemento NCM debe instalarse en la compilación 8000 de OpManager o posterior (descargas separadas para Windows de 32 y 64 bits).

Gestión de configuraciones de red con OpManager

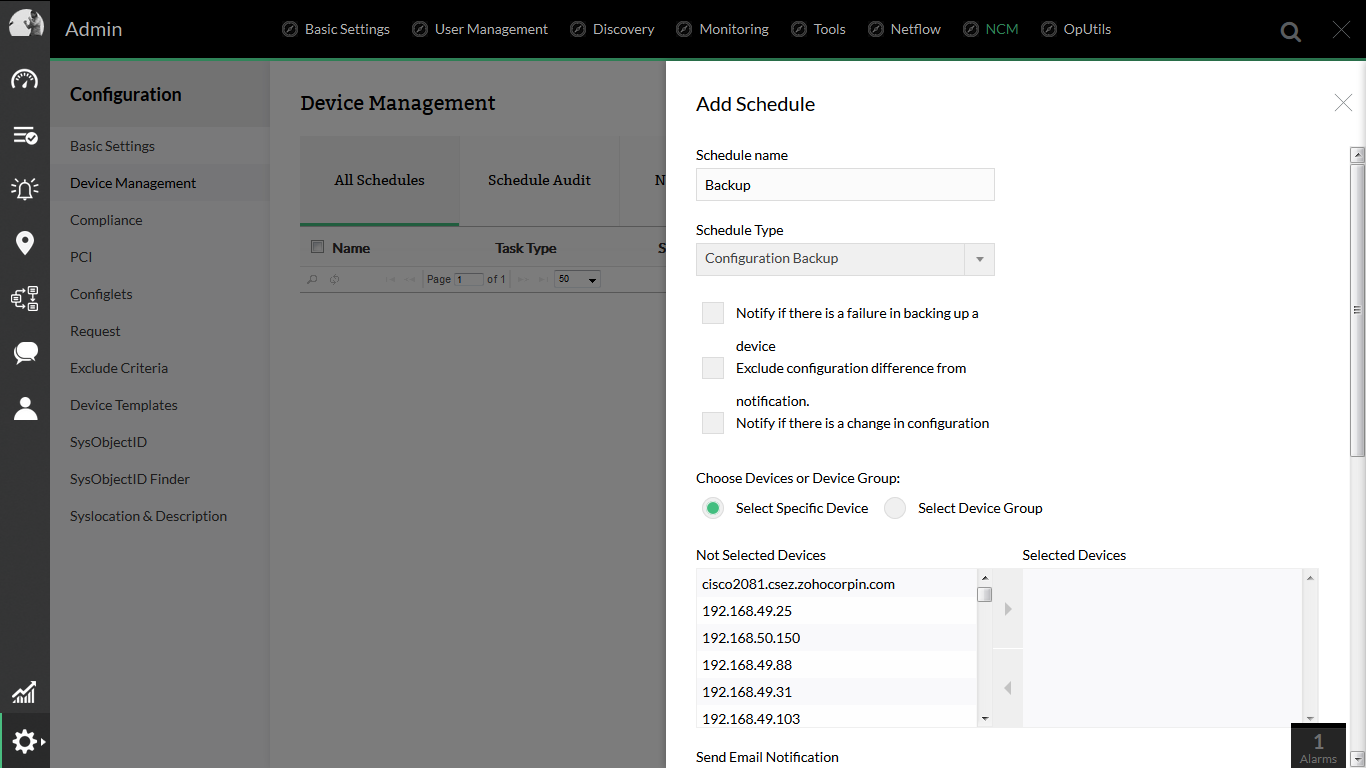

Programe backups de configuración y restablezca versiones de configuración confiables

Con el plug-in NCM, usted puede ya sea iniciar o programar backups de configuraciones a demanda. Una versión automática de las configuraciones respaldadas se toma y se almacena de forma segura en un formato encriptado en la base de datos. Puede entonces llevar a cabo comparaciones entre versiones, usar como punto de partida una versión en particular y, cuando lo requiera, regresar a una versión confiable con un solo clic.

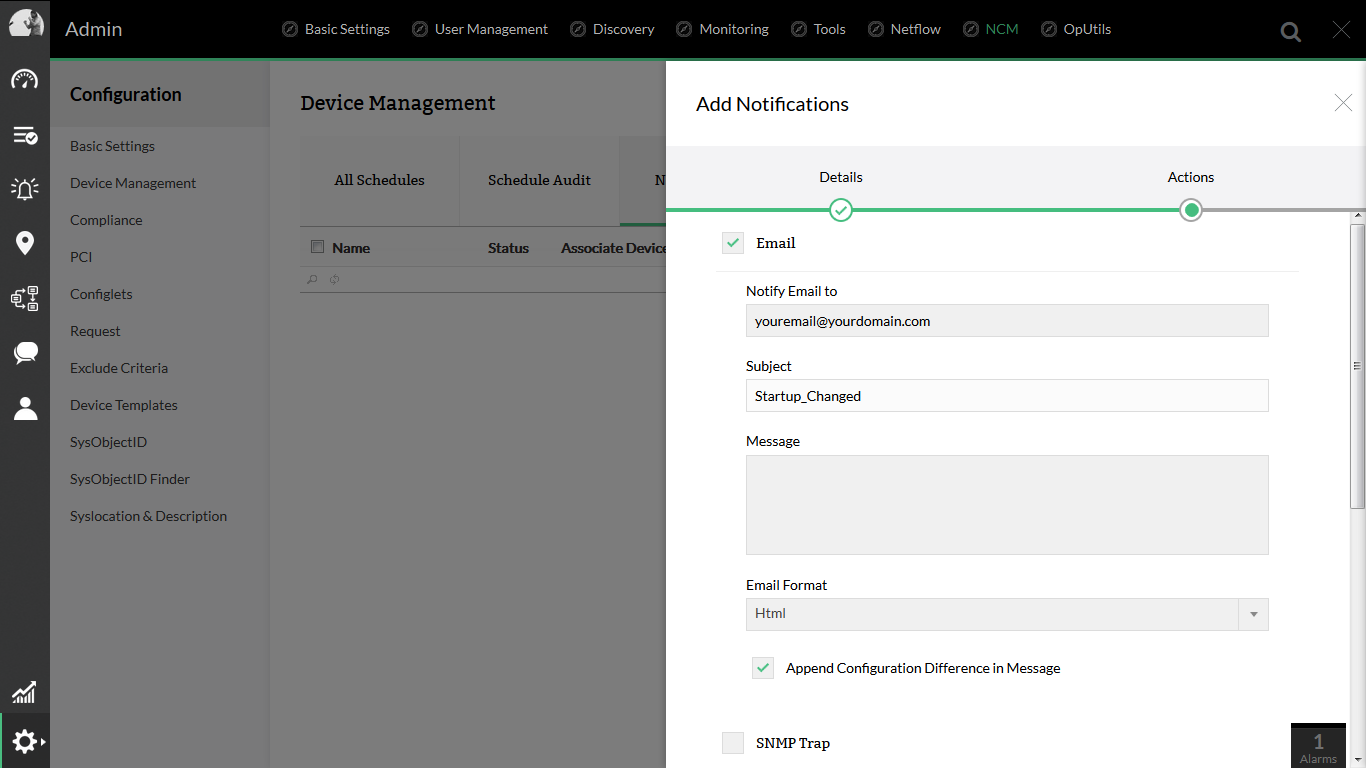

Detecte cambios en la red en tiempo real y realice un seguimiento de auditoria

El plug-on NCM le alerta cuando un cambio de configuración se realiza en sus dispositivos de red. Las alertas por correo electrónico se generan adjuntando las diferencias entre las configuraciones, permitiéndole decidir inmediatamente acerca de la autenticidad y los efectos del cambio en la configuración. Al ingresar al dashboard NCM, usted podrá ver ‘quién hizo el cambio’, ‘cuándo lo hizo’ y ‘cuál fue’ en una rápida pantalla. Otras alertas incluyen ‘fallas al intentar realizar el back up del dispositivo’ y ‘violación de políticas’ en un control de cumplimiento programado.

¿Lo sabía?

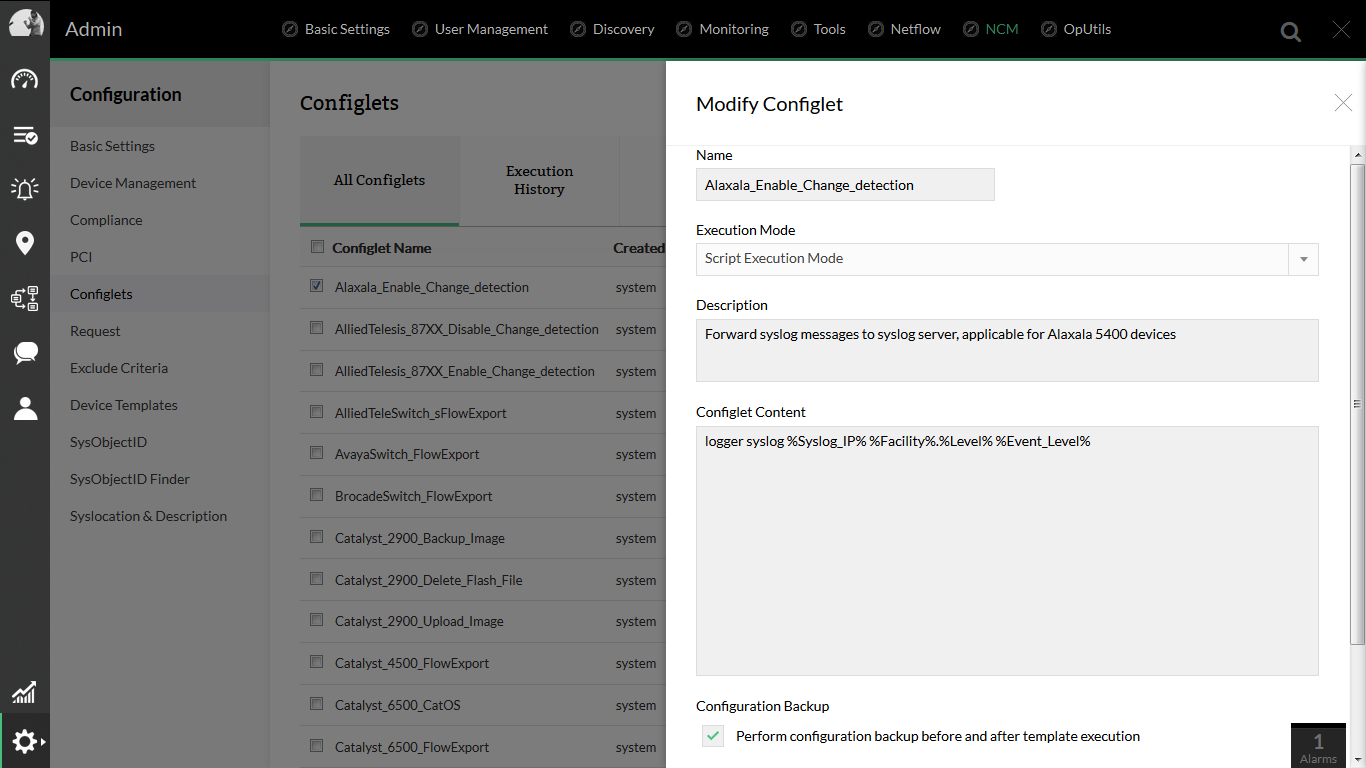

Automatice tareas repetitivas y laboriosas

A menudo los administradores aplican cambios en la configuración de los dispositivos de red para adaptarlos a las cambiantes políticas de TI de la empresa. Éstas pueden variar desde un simple bloqueo de puerto hasta la aplicación de un crítico patch de seguridad en los dispositivos. Estas tareas críticas, repetitivas, pueden llevar a errores humanos e impactar en el rendimiento de la red. Las herramientas de ejecución de ‘plantillas de configuración’ y ‘script’, brindan automatización a estas tareas, evitando errores.

¿Qué más?

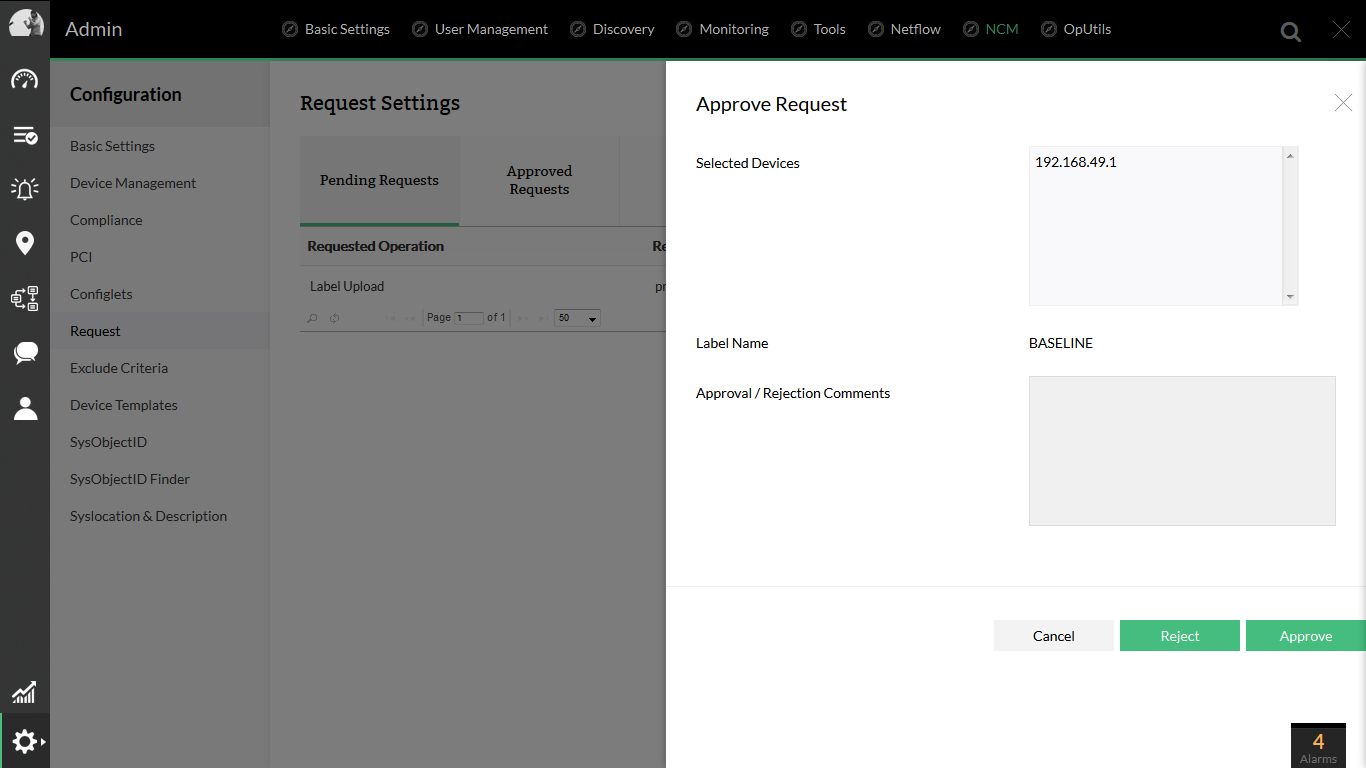

Detenga los cambios no autorizados en la configuración con workflows de aprobación

El plug-in NCM de OpManager lo ayuda a restringir el acceso directo a la configuración de sus dispositivos de red críticos. Puede implementar workflows de aprobación para los cambios en la configuración de la red donde un administrador senior revisa y acepta un cambio antes que se aplique en los dispositivos de red críticos.

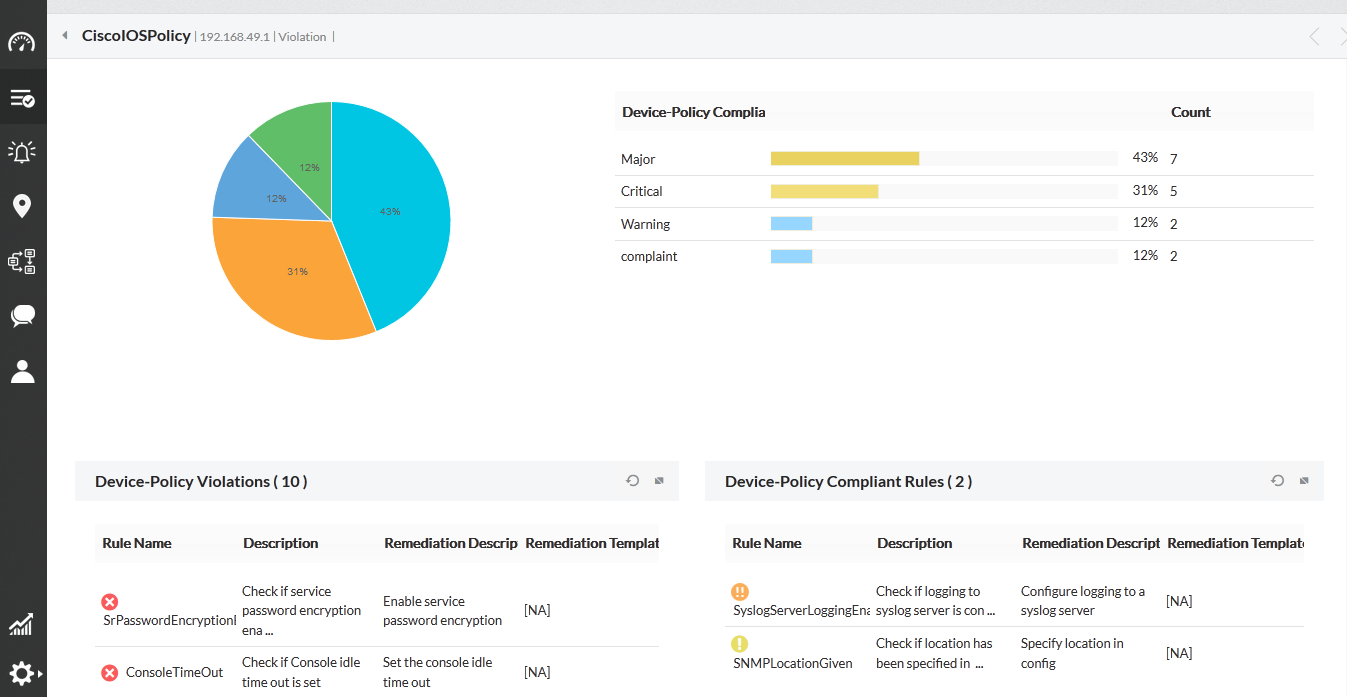

Garantice seguridad y cumplimiento completo de cada cambio en la configuración

Las empresas no sólo se ven obligadas a seguir practicas estándar, políticas de seguridad internas, estrictas regulaciones gubernamentales y guías industriales, sino también deben demostrar que las políticas están aplicadas y que los dispositivos de red permanecen fieles a las políticas definidas. El plug-in NCM escanea los dispositivos en búsqueda del cumplimiento de las reglas / políticas definidas para brindar un resumen de los conflictos y el estado del cumplimiento de las configuraciones del dispositivo. Los “informes de auditoría de la seguridad” muestran los resultados con su impacto e incluso brinda recomendaciones para contar con una mejor seguridad.

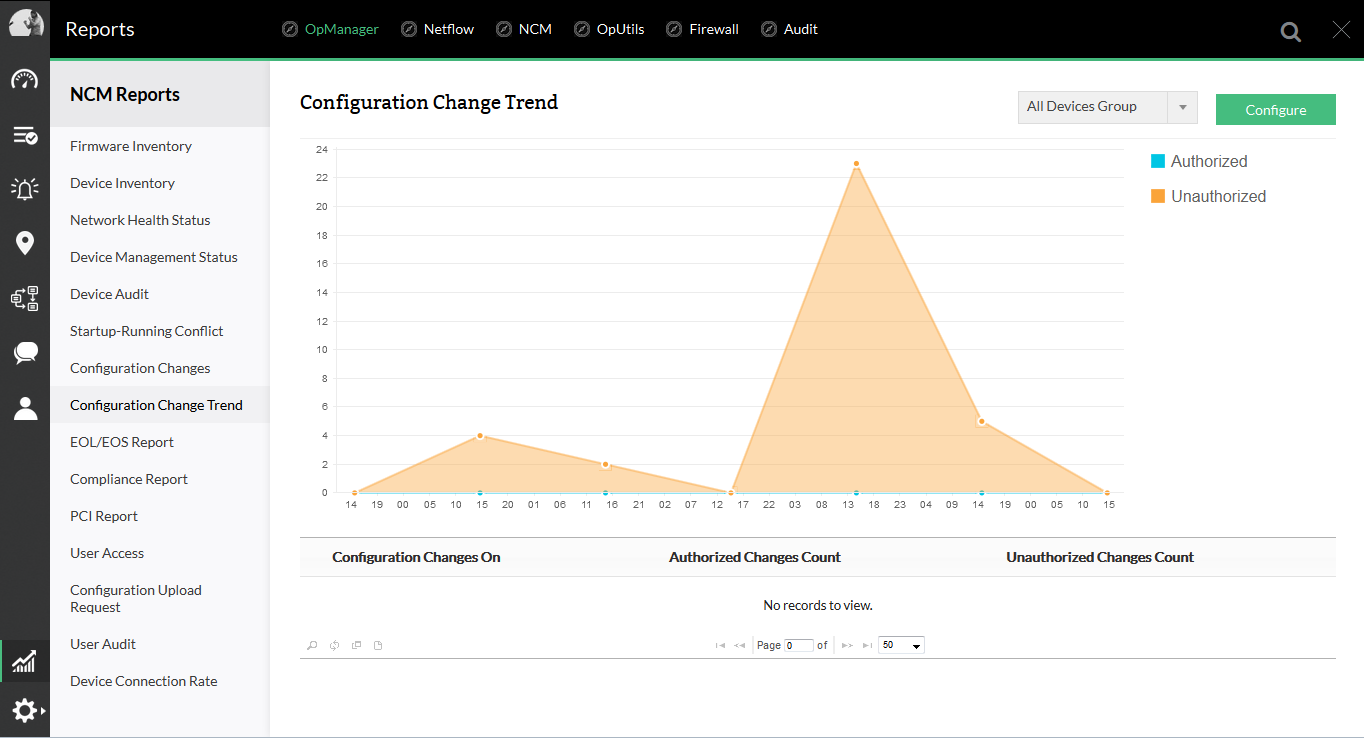

Analice y solucione problemas de red con informes detallados

Los informes NCM de OpManager contienen detalles sobre el estado de la red, los cambios realizados, los conflictos encontrados, el estado del cumplimiento, actividad del usuario, etc., para brindarle una plataforma de localización y resolución de problemas de red que surgen de cambios incorrectos en las configuraciones o la no alineación con las políticas de seguridad de la compañía. Los informes incluyen: hardware, firmware e inventario de dispositivos, informes de auditoría, de cambios en la configuración, auditoría de la seguridad, informes de accesos de usuarios, cumplimiento, etc.