Su travesía de PAM es solo suya

Como un proveedor reconocido de gestión de acceso privilegiado (PAM) en el mercado global de PAM, ManageEngine ha tenido el privilegio de trabajar con miles de distintas implementaciones de PAM. Lo único que es constante en este conjunto diverso es que dos implementaciones de PAM no son iguales, y no deben serlo. Esto se debe a varios factores, incluyendo el tamaño de la organización, las prioridades financieras, las ganas de arriesgarse, los requisitos de PAM y la infraestructura.

Con esa filosofía como nuestro guía, junto con un estudio de mercado intenso, nuestro equipo ha construido este modelo de madurez de PAM para ayudarlo a personalizar la forma de ser maduro en PAM.

Un vistazo al modelo de madurez de PAM de ManageEngine

Dimensiones de la madurez

- 01.

Gobernanza, riesgo y cumplimiento (GRC)

No todas las travesías de PAM son iguales, pero todas ellas empiezan en el mismo lugar, es decir, implementar controles que lo ayuden a controlar identidades privilegiadas, minimizar riesgos y adherirse a los estándares de cumplimiento.

- 02.

Zero Trust

Zero Trust es el fundamento sobre el cual se debe implementar la PAM. La travesía puede parecer larga, pero asumir los controles de acceso con confianza cero cataliza su travesía de PAM y deja al alcance la meta final de cero privilegios permanentes.

- 03.

Habilitación técnica

La integración y automatización son complementos que su organización necesita para mantenerse a lo largo de su travesía de PAM. Implementar esta dimensión en su portafolio de PAM lo ayuda a reducir los gastos generales manuales y aumentar las horas administrativas productivas.

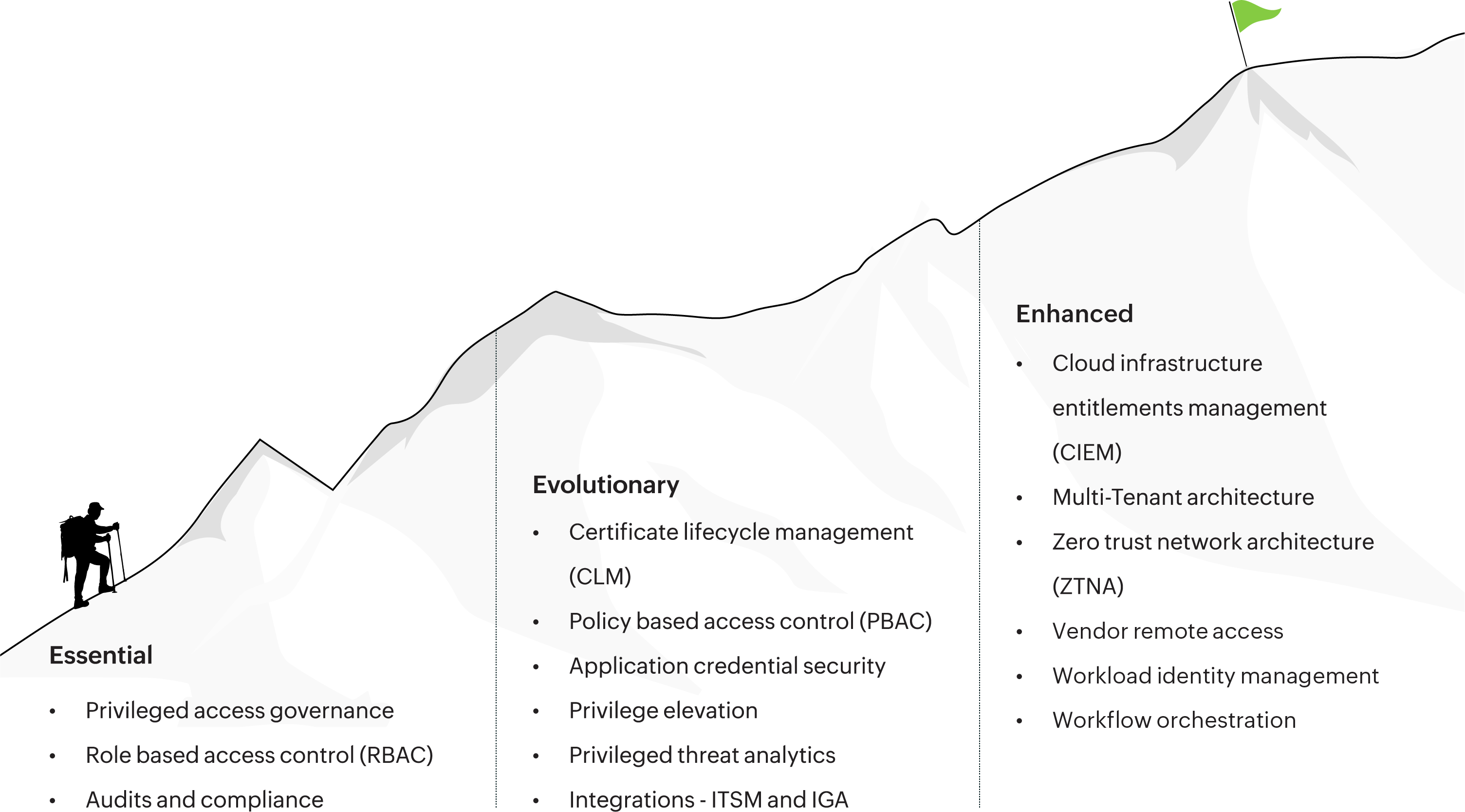

Fases de la madurez

- Fase 1 - Esencial

- Fase 2 - Evolutiva

- Fase 3 - Mejorada

| Dimensión de la madurez | Controles |

|---|---|

| GRC | Una bóveda central para gestionar las identidades privilegiadas de los usuarios Un inventario central para gestionar los endpoints y secretos privilegiados Regularización o rotación de identidades privilegiadas Auditoría y grabación automatizadas de sesiones privilegiadas Cumplimiento de los estándares de TI federales como HIPAA, SOX y el PCI DSS |

| Zero Trust |

| Dimensión de la madurez | Controles |

|---|---|

| GRC | Evaluaciones de riesgos en tiempo real (popularmente en la forma de puntuaciones de confianza) para todas las cuentas, según varias acciones privilegiadas realizadas Gestión del ciclo de vida de los certificados Gestión de credenciales aplicación a aplicación |

| Zero Trust | Controles de acceso basados en políticas para validar el intercambio de accesos con base en el comportamiento de los usuarios y de los endpoints Controles de aplicaciones y comandos para endpoints privilegiados |

| Dimensión de la madurez | Controles |

|---|---|

| GRC | Control para sistemas heredados, infraestructuras multi-inquilinos, SaaS y aplicaciones internas Control y monitoreo del acceso para derechos de la nube |

| Zero Trust | Establecer la autenticación para políticas de acceso privilegiado por capas ZTNA para gestionar el acceso privilegiado a nivel red, aplicación y base de datos Acceso con un solo clic a través de la solución de PAM para proveedores externos y otros colaboradores que requieren acceso privilegiado |

Otros recursos de PAM recomendados para usted

PAM360 y cumplimiento

PAM360 y ciberseguros

TLa guía definitiva para compradores de PAM