Preguntas frecuentes sobre ManageEngine® PAM360

General

Interfaz web y autenticación

Seguridad

Sincronización de contraseñas

Respaldo y recuperación ante desastres

Licenciamiento

Gestión de claves SSH

Gestión de certificados SSL

General

1. ¿Necesito instalar algún software antes de utilizar PAM360?

Aparte de los requisitos estándar del sistema (tanto de hardware como de software), los siguientes elementos son esenciales para garantizar el correcto funcionamiento del servidor PAM360.

Estos son especialmente necesarios si usted está planeando utilizar las opciones de descubrimiento de cuenta y restablecimiento de contraseña de PAM360.

- Un servidor de correo externo (servidor SMTP) para que funcione el servidor PAM360 y para enviar diversas notificaciones a los usuarios.

- Una cuenta de servicio [O] un gMSA que tenga derechos de administrador de dominio o derechos de administrador local en el servidor PAM360 y en los sistemas de destino que le gustaría gestionar.

- Visual C++ Redistributable para Visual Studio 2015 y superior (para las funciones de descubrimiento de cuentas y restablecimiento de contraseñas de PAM360.)

- Microsoft .NET framework 4.5.2 o superior debe estar instalado en el servidor donde está instalado PAM360.

Para comprobar si estos requisitos de software están configurados:

Vaya a Support »Software Requirements y haga clic en Check Configuration.

En la ventana emergente se mostrará el estado de la configuración.

2. ¿Qué sistemas operativos son compatibles con PAM360?

PAM360 es compatible con las siguientes versiones de los sistemas operativos Windows y Linux:

| Windows | Linux |

|---|---|

| Windows Server 2019 | Ubuntu 9.x o superior |

| Windows Server 2016 | CentOS 4.4 o superior |

| Windows Server 2012 R2 | Red Hat Linux 9.0 |

| Windows Server 2012 | Red Hat Enterprise Linux 7.x |

| Windows 10 | Red Hat Enterprise Linux 6.x |

| Windows 8 | Red Hat Enterprise Linux 5.x |

3. ¿Las otras personas pueden ver los recursos que agrego?

Excepto los superadministradores (si están configurados en PAM360), nadie, incluyendo los usuarios administradores, podrá ver los recursos que usted añade. Sin embargo, si comparte sus recursos con otros administradores, ellos podrán verlos.

4. ¿Puedo añadir mis propios atributos a los recursos de PAM360?

Sí, puede ampliar los atributos del recurso de PAM360 y la cuenta de usuario para incluir detalles que son específicos para sus necesidades. Consulte este documento para obtener más detalles.

5. ¿Qué ocurre si un usuario abandona la organización sin compartir sus contraseñas confidenciales con alguien?

Si un usuario administrativo abandona la organización, puede transferir los recursos que posee a otros administradores. Al hacerlo, ya no tendrán acceso a esos recursos, a menos que se los transfieran a sí mismos. Consulte este documento para obtener más detalles.

6. ¿Cómo añadir un nuevo dominio de Active Directory (AD) en PAM360?

Los administradores pueden añadir nuevos dominios tanto para las operaciones de descubrimiento de recursos como para las de descubrimiento de usuarios.

- Vaya a la pestaña Resource y haga clic en Discover Resource.

- Aquí, puede hacer clic en New Domain junto al campo Enter Domain Name y añadir un nuevo nombre de dominio.

Consulte esta sección de ayuda para obtener instrucciones detalladas.

Para añadir un nuevo dominio para el descubrimiento de usuarios:

- Vaya a la pestaña Adminy haga clic en Authentication >> Active Directory.

- Aquí, puede hacer clic en New Domain junto al campo Enter Domain Name y añadir un nuevo nombre de dominio.

Consulte esta sección de ayuda para obtener instrucciones detalladas.

7. ¿Cómo eliminar un dominio de PAM360?

Para eliminar un dominio de PAM360, primero debe eliminar los usuarios que pertenecen a este dominio. Una vez eliminados los usuarios, siga estos pasos para eliminar la información del dominio:

- Vaya a la pestaña Admin y haga clic en Authentication >> Active Directory.

- Aquí, haga clic en la opción View Synchronization Schedules.

- Elimine el dominio deseado del panel Domains de la izquierda.

8. ¿Cómo solucionar los errores “The list of Groups is too large to display ” y "La lista de OU es demasiado grande para mostrarse" durante la importación desde AD?

Para solucionar estos errores, es necesario aumentar el número de OUs y de grupos permitidos durante la importación desde AD. Siga estos pasos:

- Detenga el servicio PAM360.

- Haga una copia de seguridad del archivo system_properties.conf que se encuentra en el directorio \conf.

- Ahora, abra system_properties.conf en Word Pad con permiso de administrador y edite los siguientes valores:

- Busque domain.ou.limit=2500 y cambie el valor a 25000.

- Busque domain.group.limit=2500 y cambie el valor a 25000.

- Guarde el archivo y reinicie el servicio PAM360.

9. ¿Cómo puedo editar las propiedades de una tarea programada existente, como cambiar la hora o la frecuencia?

Puede modificar el intervalo de tiempo para la sincronización de AD siguiendo los pasos que se indican a continuación. Para crear una nueva tarea o editar las tareas programadas existentes, siga estos pasos:

- Inicie sesión como administrador y vaya a la pestaña Groups.

- Haga clic en el icono Actionsdisponible junto al grupo de recursos y seleccione Periodic Account Discovery en el menú desplegable.

- En la ventana emergente, programe o modifique el intervalo de tiempo para la sincronización de AD.

10. ¿Se puede configurar una tarea de sincronización de AD para que se realice varias veces al día, por ejemplo, una vez cada 4 horas?

Para configurar una programación que se ejecute cada 4 horas, debe hacerlo cuando importe el OU/group desde AD.

ara importar, vaya a Resources >> Discover Resources >> Import.Aquí, especifique el intervalo de sincronización según su requisito e importe.

11. ¿Cómo solucionar el error “PAM360 detected harmful content in the data entered by the user and aborted the operation" que se produce al importar recursos a través de un archivo csv/tsv?

Como medida de seguridad, PAM360 restringe ciertos caracteres como etiquetas HTML (< , >), "URL: HTTPS://" or "URL: HTTPS://" o "URL: HTTP://", marca de seguridad (?), línea final y espacios múltiples en las notas o cualquier otro campo en PAM360 para evitar violaciones de seguridad en el producto.

Si alguno de estos caracteres se utiliza en cualquier otro campo excepto en el campo de contraseña, se produce una violación de seguridad y falla la importación.

Para evitar esto, verifique su archivo CSV/TSV para asegurarse de que estos caracteres se eliminaron para que la importación se realice correctamente.

12. ¿Cómo puedo solucionar el problema si falla la importación de usuarios/recursos desde AD?

Compruebe lo siguiente:

- Compruebe si las credenciales de usuario son correctas.

- Si lo está intentando con un usuario administrador y falla, intente introducir las credenciales de un usuario no administrador. Esto es sólo para verificar si la conexión se puede establecer correctamente.

Si el fallo continúa, contacte a pam360-support@manageengine.com.

13. ¿Puedo realizar consultas personalizadas para generar resultados para la integración con otros sistemas de informes?

Sí puede. Póngase en contacto con nuestro servicio de soporte con su solicitud específica y le ayudaremos con la consulta SQL pertinente para generar la salida XML.

14. ¿El SSO de dominio funciona a través de firewalls/ VPN?

El inicio de sesión único de dominio (autenticación integrada en Windows) se habilita en el entorno Windows estableciendo parámetros no estándar en la cabecera HTTP, que suelen ser eliminados por dispositivos como firewalls/ VPN. PAM360 está diseñado para usarse dentro de la red. Por lo tanto, si tiene usuarios que se conectan desde fuera de la red, no puede tener el SSO habilitado.

15. ¿Puedo personalizar PAM360 con mi propio logo e información organizacional?

Sí. PAM360 le ofrece las siguientes opciones de personalización y cambio de marca:

- Usar su propio logo para la interfaz web de la aplicación móvil (El tamaño de imagen recomendado es de 210*50 píxeles).

- Establecer una descripción para la página de inicio de sesión para el producto.

- Cambiar el color predeterminado de la interfaz de usuario.

- Mostrar un banner con contenido legal personalizado.

- Personalizar el contenido de la política de privacidad y mostrar un botón de aceptación.

Para usar las funcionalidades anteriores:

- Vaya a Admin >> Customization >> Rebrand.

- En la sección Logo and Theme establezca un logo personalizado y una descripción para la página de inicio de sesión y cambie el tono de fondo predeterminado.

- En Login Page Text de inicio de sesión, añada las políticas y/o condiciones legales que se mostrarán en la página de inicio de sesión.

Tenga en cuenta que en cualquier momento puede desactivar esta configuración. Instrucciones

16. ¿PAM360 registra los intentos de visualización y recuperación de contraseñas por parte de los usuarios?

Sí, PAM360 registra todas las operaciones que puede realizar el usuario, incluyendo las operaciones para copiar y visualizar contraseñas. En las pistas de auditoría, puede obtener una lista completa de todas las acciones y los intentos de los usuarios respecto a la recuperación de contraseñas. Más información

17. ¿Por qué aumenta rápidamente el tamaño del archivo wal_archive de PostgreSQL?

Este problema se produce cuando la ubicación de la copia de seguridad especificada en PAM360 ya no es accesible para guardar el archivo de copia de seguridad. En términos simples, cada vez que la copia de seguridad de la base de datos PostgreSQL falla, el tamaño de la carpeta wal_archive comenzará a aumentar.

Solución:

- Compruebe si hay suficiente espacio en disco disponible en la unidad de PAM360.

- Si no es así, elimine el directorio de logs y algunos archivos dentro del directorio.

- Usted necesita tener solo una o dos copias de seguridad.

- Inicie sesión en PAM360 y vaya a Admin >> Configuration >> Database Backup.

- Haga clic en el botón 'Backup Now'.

Esto iniciará una copia de seguridad al instante y depurará automáticamente el directorio wal_archive.

18. ¿PAM360 admite la alta disponibilidad?

Sí, consulte el documento Alta disponibilidad para obtener más detalles.

19. ¿Cuáles son los distintos formatos syslog que sigue PAM360?

Los siguientes son tres tipos diferentes de formatos syslog que PAM360 utiliza para enviar mensajes syslog a su host recopilador de syslog:

i. Auditoría de recursos

ii. Auditoría de usuarios

iii. Auditoría de claves

SSH: <190> Key_Name:172.21.147.130_test123_id Days_Exceeded:0 Modified_On:2016-02-16 17:41:24.008

20. ¿PAM360 altera el número de licencias CAL de Windows?

Generalmente, las sesiones RDP se invocan desde el servidor PAM360 y se retransmiten al navegador del usuario final a través de un componente de terceros llamado Spark Gateway. Este componente viene incluido con PAM360 y no tiene ninguna relación con las licencias CAL de Windows. Por lo tanto, PAM360 no afecta en modo alguno al número de licencias CAL de Windows. Los usuarios deben adquirir tantas licencias CAL como sugiera Microsoft.

21. ¿Cómo puedo ejecutar el servicio PAM360 utilizando una cuenta de servicio gestionada de grupo (gMSA)?

Para saber en detalle cómo ejecutar el servicio PAM360 utilizando una cuenta de servicio gestionada de grupo, haga clic aquí.

22. ¿Cómo puedo solucionar el fallo de arranque del servidor PostgreSQL?

Escenarios de error:

Durante la actualización:

Error "Trying to start PostgresSQL server failed" en el símbolo del sistema después de seleccionar el archivo PPM.

Mientras se configura la HA:

Error "Trying to start PostgresSQL server failed" en el símbolo del sistema después de ejecutar el comando HASetup.bat.

Durante el inicio del servicio:

- Fallo de inicio del servicio PAM360 después de la actualización.

- Fallo de inicio del servicio PAM360 después de actualizar la cuenta del servicio PAM360 en la consola de servicios.

Para los dos casos anteriores, haga lo siguiente:

Abra el archivo <PAM360-HOME>\logs\wrapper con notepad/Notepad++ y desplácese hasta la parte inferior del archivo (es decir, el intervalo de tiempo más reciente) y compruebe si aparece el error "Se produjo un error al intentar iniciar el servidor PostgresSQL" (Trying to start PostgresSQL server failed).

Posibles causas:

Las siguientes causas se explican con respecto a los escenarios de error anteriores.

El error "Se produjo un error al intentar iniciar el servidor PostgresSQL", ocurre cuando:

- PAM360 no puede acceder a algunas subcarpetas dentro de PAM360 (es decir, no se ha dado el permiso apropiado).

- La base de datos PostgreSQL no se puede iniciar debido a un proceso en segundo plano que no ha finalizado correctamente.

- El puerto instantáneo de la base de datos puede estar ocupado por un proceso diferente.

Solución:

La solución dada a continuación se aplica a todos los escenarios de error anteriores. Para solucionar este problema, siga estos pasos para proporcionar el permiso:

- Inicie el Administrador de tareas y elimine todos los procesos de Postgres (asegúrese de seleccionar la opción "show process from all users" - Para PAM360).

- Actualice el servicio PAM360 con una cuenta privilegiada en la consola de servicios.

- Abra el símbolo del sistema utilizando el administrador y ejecute la siguiente consulta:

- icacls "installation path" /q /c /t /grant Users:F

- installation path - Proporcione la ubicación de la carpeta Manage_Engine.

- Users - Proporcione la cuenta del servicio PAM360 en el siguiente formato: <DomainName\user name> or <username@domainname>.

- Por ejemplo : icacls "C:\ProgramFiles\ManageEngine\PAM360" /q /c /t /grant ManageEngine\svcpam360:F

- Si la clave está fuera de la carpeta PAM360, por favor proporcione permiso para las ubicaciones en las que se encuentra la clave utilizando el comando icacls.

- Del mismo modo, proporcione un permiso de control total para la carpeta <PAM360>\pgsql\data.

- Verifique la carpeta <PAM360_Installation_Directory>/pgsql/data y asegúrese de que haya heredado ese permiso.

- icacls "installation path" /q /c /t /grant Users:F

- Vaya a <PAM360_Installation_Directory>/pgsql/data y pg_hba.conf y busque la palabra NULL. Si encuentra alguna, elimine toda la línea que contenga NULL.

- Cambie el nombre de la carpeta Logs dentro de <PAM360_Installation_Directory> como logs.old y cree una nueva carpeta llamada logs.

- Vaya al directorio <PAM360_Installation_Directory>/bin y busque los archivos llamados.lock or lockfile. Si los hay, mueva estos dos archivos a cualquier otro directorio.

- Vaya al directorio <PAM360_Installation_Directory>/pgsql/data y busque los archivos llamados recovery.conf and postmaster.pid. Si los hay, mueva estos archivos a cualquier otro directorio.

- Ahora, intente aplicar el PPM o configurar la HA o intente iniciar el servicio.

Si el problema continúa, comprima y envíenos los logs de <PAM360_HOME> y también de la carpeta <PAM360-HOME>\pgsql\data\pg_log junto con las capturas de pantalla anteriores a pam360-support@manageengine.com.

23. ¿Cómo manejar las siguientes excepciones que se producen al actualizar la versión de PAM360?

Excepción #1: Causado por: java.lang.OutOfMemoryError: Se ha superado el límite de sobrecarga de GC

- Detenga el servicio PAM360.

- Haga una copia de seguridad de <PAM360_Installation_Directory> o una captura de pantalla del VM.

- Vaya a <PAM360 installation directory>\bin y abra el archivo UpdateManager.bat (UpdateManager.sh para Linux)

- Abra este archivo con cualquier editor y busque la entrada: $JAVA -Xmx100m $JAVA_OPTS -Dtier-type=BE -Djava.library.path=./lib/native -Dtier-id=BE1 -cp $CLASSPATH com.adventnet.tools.update.installer.UpdateManager -u conf $*

- Cambie el valor a $JAVA -Xmx2048m $JAVA_OPTS -Dtier-type=BE -Djava.library.path=./lib/native -Dtier-id=BE1 -cp $CLASSPATH com.adventnet.tools.update.installer.UpdateManager -u conf $*

- Guarde el archivo. Inicie el servicio PAM360 e intente actualizar nuevamente.

Si el problema continúa, envíenos sus logs a pam360-support@manageengine.com para una investigación más exhaustiva.

Excepción #2: Error al intentar iniciar el servidor PostgreSQL

- Detenga el servicio PAM360.

- Elimine cualquier proceso Postgres o PAM360.exe utilizando el administrador de tareas.

- Salga del icono de la bandeja de PAM360.

- Ejecute la cuenta del servicio PAM360 utilizando una cuenta privilegiada. Y otorgue a esta cuenta <PAM360_Installation_Directory> un permiso completo y de gestión de carpetas.

- Abra el símbolo del sistema utilizando la cuenta privilegiada.

- Proceda con la actualización.

24. ¿Cómo realizar la actualización de versión utilizando la CLI?

Windows

- Detenga el servicio PAM360.

- Abra el símbolo del sistema con privilegios de administrador.

- Vaya a <PAM360_Installation_Directory>/bin y ejecute - UpdateManager.bat -u conf -c -option i Mencione la ubicación del archivo .ppm en la siguiente línea.

- Presione Intro para proceder con la actualización.

Linux

- Detenga el servicio PAM360.

- Abra el símbolo del sistema con privilegios de administrador.

- Vaya a

/bin and execute - UpdateManager.sh -u conf -c -option i -ppmPath Ejemplo: UpdateManager.sh -u conf -c -option i -ppmPath c:\pam360.ppm.

- Presione Intro para proceder con la actualización.

Haga clic aquí para obtener instrucciones detalladas sobre el paquete de actualización.

25. Los logs, informes y CAPTCHA son ilegibles tras una actualización de versión. ¿Cómo solucionar este problema?

Compruebe lo siguiente:

- Abra los logs y compruebe si encuentra el siguiente error:

javax.servlet.ServletException: javax.servlet.ServletException: java.lang.Error: Probable fatal error:No fonts found. - Compruebe si tiene instaladas las fuentes dejavu.

Utilice los siguientes comandos para instalar las fuentes dejavu.

1. Para RHEL / Centos:

sudo yum install fontconfig dejavu-sans-fonts dejavu-serif-fonts

2. Ubuntu / Debian:

sudo apt install fonts-dejavu fontconfig

3. SLES:

sudo zypper install dejavu-fonts fontconfig

Ahora, usted ha instalado correctamente la fuente dejavu en su equipo.

Después de la instalación, siga estos pasos:

- Vaya a la carpeta <PAM360 Installation Directory>/conf folder.

- Abra wrapper_lin.conf file y añada la siguiente propiedad:

wrapper.java.additional.27=-Dsun.java2d.fontpath=<Font Dir Path>

[or] - Copie todos los archivos ttf y péguelos en la carpeta <PAM360 Installation Directory>/jre/lib/fonts folder.

- Reinicie el servicio PAM360.

Interfaz web y autenticación

1. ¿Puedo cambiar el puerto 8282 predeterminado donde escucha PAM360?

Sí, puede cambiar el puerto predeterminado como se explica a continuación:

- Inicie sesión en PAM360 como Administrator. Vaya a Administrator. Navigate to Admin >> Configuration >> PAM360 Server.

- Ingrese el puerto requerido en el campo Server Port, y haga clic en Save.

- Reinicie PAM360 para que la configuración surta efecto.

2. ¿Cómo puedo cambiar la URL de acceso al portal web de PAM360?

- Inicie sesión como administrador. Vaya a Admin >> Settings y haga clic en Mail Server Settings.

- Ingrese la URL requerida en el campo Access URL y guarde los ajustes.

Esto servirá como su URL web personalizada para PAM360 a partir de ahora.

3. PAM360 es una aplicación web a la que se puede acceder a través de un navegador web. ¿Eso significa que puedo acceder a ella desde cualquier lugar?

PAM360 es una herramienta on-premise instalada en un servidor físico o en equipos virtuales (VM). Puede acceder a la interfaz web de PAM360 desde cualquier equipo de la red conectada a la misma red LAN mediante los navegadores web.

4. ¿Puedo cambiar la dirección IP a la que la aplicación PAM360 está vinculada si tengo múltiples tarjetas NIC e IP disponibles en el servidor?

PAM360 viene con una versión adaptada del servidor web TomCat que permite a los usuarios acceder a la página web y también al JVM que realiza las operaciones del producto. Usted puede utilizar los siguientes pasos para configurar la dirección IP Bind para estos dos componentes.

Pasos para cambiar la IP Bind del servidor web

- Detenga el servicio PAM360.

- Vaya al directorio <PAM360 installation folder>/conf y haga una copia de seguridad del archivo server.xml.

- Abra Wordpad como administrador y abra server.xml en el directorio <PAM360 installation folder>/conf directory.

- Busque port="8282" y añada la entrada address="< IP addresses of the application server>" al lado.

- Guarde el archivo.

- Inicie el servicio PAM360. Esta vez el servidor web Tomcat se iniciará utilizando la IP bind que haya especificado.

Pasos para cambiar la IP bind del JVM

- Detenga el servicio PAM360.

- Vaya al directorio <PAM360 installation folder>/conf y haga una copia de seguridad del archivo wrapper.conf.

- Abra Wordpad como administrador y abra wrapper.conf en el directorio <PAM360 installation folder>/conf .

- Ahora, cambie el nombre de la carpeta <PAM360 installation folder>/logs folder to logs_older e inicie el servicio PAM360.

- Conéctese a la página de inicio de sesión e intente utilizar las funciones del producto, como Restablecer contraseña. La IP de origen para estas operaciones será la Dirección IP que haya configurado.

5. ¿Qué pasa si mis usuarios no son notificados sobre sus cuentas PAM360?

En general, los usuarios son notificados sobre sus cuentas PAM360 sólo a través de correos electrónicos. Si un usuario no recibe los correos electrónicos de notificación, verifique:

- si ha configurado los ajustes del servidor de correo correctamente, con los detalles del servidor SMTP en su entorno.

- si ha proporcionado credenciales válidas como parte de la configuración del servidor de correo, ya que algunos servidores de correo las requieren para recibir correos.

- si el 'Sender E-Mail ID' está correctamente configurado, ya que algunos servidores de correo rechazan los correos enviados sin la dirección "From" o correos originados en dominios desconocidos.

6. ¿Cuáles son los esquemas de autenticación disponibles en PAM360?

Usted puede utilizar uno de los siguientes tres mecanismos de autenticación fuera de PAM360:

- Active Directory: cuando está activada, la solicitud de autenticación se reenvía al controlador de dominio configurado y, en función del resultado, se permite o deniega al usuario el acceso a PAM360. El nombre de usuario, la contraseña y el dominio se proporcionan en la pantalla de inicio de sesión de PAM360. Este esquema funciona sólo para los usuarios cuyos detalles han sido importados previamente desde AD, y está disponible sólo cuando el servidor PAM360 está instalado en un sistema Windows.

- Directorio LDAP: cuando está activada, la solicitud de autenticación se reenvía al servidor de directorio LDAP configurado y, en función del resultado, se permite o deniega al usuario el acceso a PAM360. El nombre de usuario, la contraseña y la opción de utilizar la autenticación LDAP se proporcionan en la pantalla de inicio de sesión de PAM360. Este esquema funciona sólo para los usuarios cuyos datos han sido importados previamente desde el directorio LDAP.

- Autenticación local de PAM360: la autenticación se realiza localmente por el servidor PAM360. Independientemente de que la autenticación AD o LDAP esté habilitada, este esquema siempre está disponible para que los usuarios lo elijan en la página de inicio de sesión. Este esquema tiene una contraseña separada para los usuarios y las contraseñas de AD o LDAP nunca se almacenan en la base de datos de PAM360. Sin embargo, por razones de seguridad, le recomendamos que desactive la autenticación local para los usuarios después de habilitar la autenticación AD/LDAP.

- Azure AD: una vez que integre PAM360 con Azure Active Directory (Azure AD) en su entorno, puede permitir que los usuarios utilicen sus credenciales de Azure AD para iniciar sesión en PAM360 tanto en plataformas Windows como Linux. Para utilizar esta autenticación, primero debe añadir a PAM360 como una aplicación cliente nativa en su portal de Azure AD.

- Autenticación Smartcard:: al activar esta función, los usuarios deberán poseer una tarjeta inteligente y conocer su número de identificación personal (PIN). Tenga en cuenta que la autenticación con smartcard omitirá otros métodos de autenticación de primer factor como AD, LDAP o autenticación local.

- Autenticación RADIUS: puede integrar PAM360 con el servidor RADIUS en su entorno y utilizar la autenticación RADIUS para reemplazar la autenticación local proporcionada por PAM360. Los usuarios que accederán a PAM360 utilizando sus credenciales del servidor RADIUS primero tendrán que añadirse como usuarios en PAM360. Al hacerlo, es necesario asegurarse de que el "nombre de usuario" en PAM360 es el mismo que el nombre de usuario utilizado para acceder al servidor RADIUS.

- SAML SSO: PAM360 actúa como un proveedor de servicios (SP) y se integra con los proveedores de identidad (IdP) utilizando SAML 2.0. La integración consiste básicamente en proporcionar detalles sobre el SP al IdP y viceversa. Una vez que PAM360 se integra con un IdP, los usuarios sólo tienen que iniciar sesión en el IdP y, a continuación, pueden iniciar sesión automáticamente en PAM360 desde la GUI del IdP respectivo sin tener que proporcionar las credenciales de nuevo. PAM360 admite la integración con Okta, AD FS y Azure AD SSO.

Nota:

Para la autenticación SAML SSO, la Assertion Consumer URL es el nombre de host del servidor, por defecto. Para actualizar la URL de aserciones, siga estos pasos:

- Vaya a Admin >> Settings >> Mail Server Settings del servidor de correo.

- En la Access URL, actualice la URL requerida y haga clic en Guardar.

Ahora, la Assertion Consumer URL se actualizará en los Service Provider Details.

7. ¿Cuáles son los roles de usuario disponibles en PAM360? ¿Cuáles son sus niveles de acceso?

PAM360 tiene cinco roles predefinidos:

- Administrador privilegiado

- Administradores

- Administrador de contraseña

- Auditor de contraseña

- Usuario de contraseña

Además de estos roles predeterminados, cualquier administrador puede ser promocionado como Super Administrator con el privilegio de ver y gestionar todos los recursos. Haga clic aquí para obtener detalles sobre los niveles de acceso de los roles predeterminados.

8. ¿Qué pasa si olvido mi contraseña de acceso a PAM360?

Si usted ya tiene una cuenta de PAM360 válida, puede utilizar el enlace "'Forgot Password?'" disponible en la página de inicio de sesión para restablecer su contraseña. El nombre de usuario/ID de correo suministrado debe coincidir con los datos ya configurados para el usuario. La contraseña se restablecerá para ese usuario y la nueva contraseña se enviará a la dirección de correo electrónico correspondiente. Sin embargo, no necesitará esta opción si la autenticación AD/LDAP está activada.

9. ¿Por qué a veces veo una advertencia de seguridad al acceder a la consola de PAM360 a través del navegador?

La consola web de PAM360 siempre utiliza el HTTPS protocol para comunicarse con el servidor PAM360. El servidor PAM360 viene con un self-signed SSL certificate, por defecto, que los navegadores web estándar no reconocerán, emitiendo así una advertencia. Puede ignorar esta advertencia mientras prueba o evalúa el producto. Sin embargo, si va a ponerlo en producción, le recomendamos install an SSL certificate comprado a una authorized Certificate Authority(CA) que sea reconocido por todos los navegadores web estándar. Más información

Seguridad

1. ¿Qué tan seguras son mis contraseñas en PAM360?

Garantizar un almacenamiento seguro de las contraseñas y ofrecer una sólida defensa contra intrusiones son las principales prioridades de PAM360. Las siguientes medidas garantizan un alto nivel de seguridad para sus contraseñas:

- Las contraseñas se encriptan utilizando el Advanced Encryption Standard (AES) y se almacenan en la base de datos. AES es actualmente el algoritmo de encriptación más potente que se conoce y ha sido adoptado como el estándar de cifrado del Gobierno de Estados Unidos.

- La base de datos que almacena todas las contraseñas solo acepta conexiones desde el host en el que se está ejecutando y no es visible externamente.

- El mecanismo de control de acceso de usuarios basado en roles y granular garantiza que los usuarios sólo puedan ver y acceder a las contraseñas en función de los permisos que se les hayan concedido.

- Todas las transacciones entre la consola de PAM360 y el servidor se realizan a través de HTTPS.

- El generador de contraseñas incorporado de PAM360 le ayuda a generar contraseñas seguras.

2. ¿Qué tan segura es la gestión de contraseñas de aplicación a aplicación y de aplicación a base de datos a través de las API de gestión de contraseñas?

PAM360 ofrece API RESTful y API CLI basadas en SSH que se pueden utilizar para gestionar contraseñas de aplicación a aplicación/base de datos. Las aplicaciones se conectan e interactúan con PAM360 a través de HTTPS. La identidad de una aplicación se verifica en primer lugar comprobando la validez de su certificado SSL y, a continuación, verificando la IP/nombre de host de origen en la que reside. Cada aplicación/base de datos se debe registrar como un usuario API en PAM360. Durante este registro, se debe proporcionar el nombre de host/IP del servidor de la aplicación y se generará un token de autenticación único que utiliza la API REST. Este token se debe enviar junto con las solicitudes de la API para la autenticación. Además de estas comprobaciones de seguridad, cada aplicación/base de datos sólo puede acceder a la información que le haya delegado explícitamente un usuario administrativo. Consulte este documento para obtener más información sobre cómo compartir/delegar contraseñas.

3. ¿Podemos instalar nuestros propios certificados SSL?

Sí, puede instalar sus propios certificados SSL. Siga los pasos que se indican a continuación:

- Vaya a "Admin >> Configuration >> PAM360 Server".

- Elija el tipo de almacén de claves como JKS, PKCS12 o PKCS11 el que haya elegido al generar la CSR.

- Examine y cargue el archivo Keystore.

- Ingrese la misma Contraseña Keystore que ingresó al generar la CSR.

- Modifique el Server Port, si es necesario.

- Haga clic en Save. Reinicie el servidor PAM360 una vez, para que los cambios surtan efecto.

4. ¿Cómo generar certificados SSL firmados?

PAM360 se ejecuta como un servicio HTTPS. Requiere un certificado SSL válido firmado por una CA con el nombre principal como el nombre del host en el que se ejecuta. Por defecto, la primera vez que se inicia crea un certificado autofirmado, en el que no confiarán los navegadores de los usuarios. Por lo tanto, al conectarse a PAM360, es necesario verificar manualmente la información del certificado y el nombre del host del servidor PAM360 cuidadosamente y debe forzar al navegador a aceptar el certificado.

Para que los navegadores web y los usuarios confíen en el servidor PAM360:

- Obtenga un nuevo certificado firmado de una CA para el host PAM360. [O]

- Configure un certificado existente obtenido de una CA compatible con wildcard principal para el host PAM360.

Hay diferentes maneras de generar los certificados SSL firmados:

- Utilizando el módulo "Gestión de certificados" de PAM360.

- Utilizando OpenSSL o Keytool (incluido con Java) para crear sus certificados, solicitar que sean firmados por una CA y utilizarlos con PAM360.

- Instalando un certificado wild card.

Puede decidir el modo en que se van a generar los certificados SSL firmados según las recomendaciones de sus administradores de seguridad. Los pasos detallados para utilizar cada uno de los métodos anteriores se proporcionan en los siguientes enlaces.

Nota: Si ya dispone de un certificado firmado por una CA, le recomendamos que utilice OpenSSL para crear el almacén de claves y configurarlo en PAM360 (pasos 4 y 5 de las siguientes instrucciones).

- Generar certificados SSL firmados utilizando el módulo de gestión de certificados de PAM360

- Generar certificados SSL firmados utilizando OpenSSL

- Generar certificados SSL firmados utilizando Keytool

- Generar certificados SSL firmados instalando un certificado wild card

1. Generar certificados SSL firmados utilizando el módulo de gestión de certificados de PAM360

Puede generar certificados SSL firmados a través del módulo de gestión de certificados de PAM360 y también aplicar los cambios del certificado (almacén de claves y certificados) directamente desde la consola de PAM360. Esto implica tres procesos:

1.1 Generar una solicitud de firma de certificado (CSR):

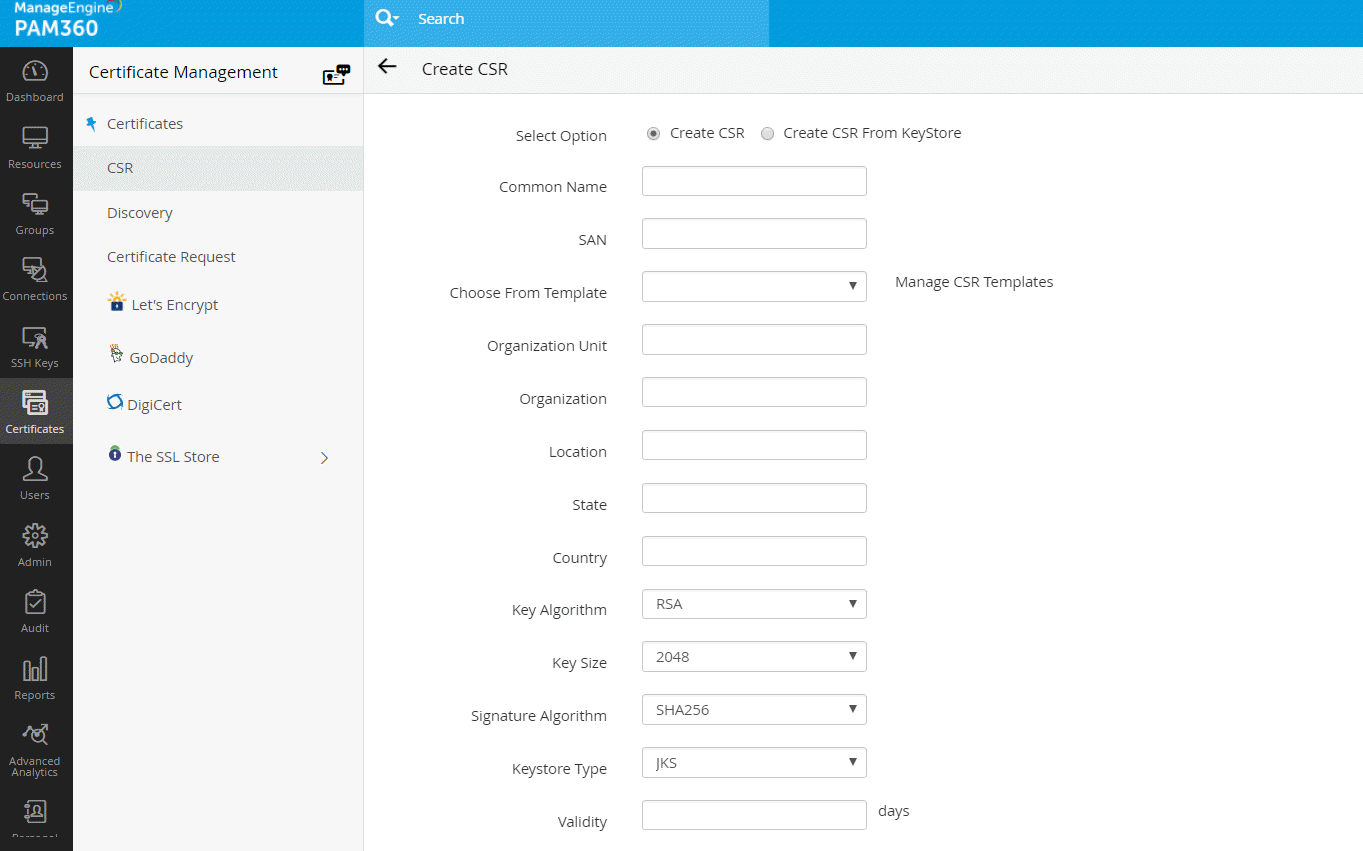

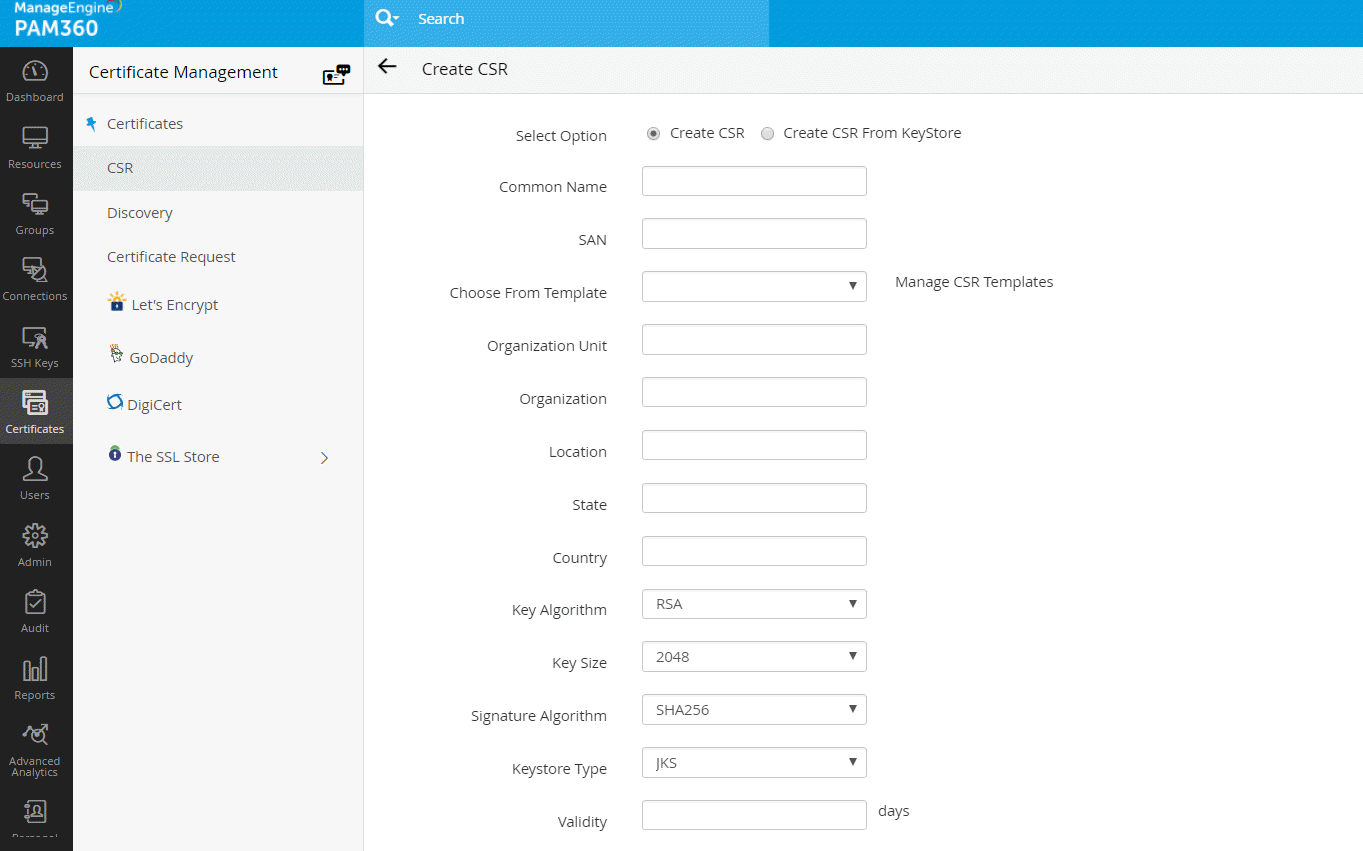

Para solicitar y adquirir certificados de una CA local a través de PAM360, es necesario generar primero una solicitud de firma de certificado (CSR). Aquí están los pasos para hacerlo:

- Vaya a "Certificates >> Create CSR".

- Haga clic en el botón Crear. Se mostrará la página para Crear CSR.

- Seleccione una de las opciones Crear CSR o Crear CSR a partir del almacén de claves, dependiendo de si desea crear una nueva CSR o crear una CSR a partir de una clave privada ya existente, respectivamente.

- Si selecciona Crear CSR, ingrese los detalles, tales como nombre común, SAN, unidad organizativa, ubicación de la organización, estado, país, algoritmo de la clave y tamaño de la clave. Seleccione el Algoritmo de la clave y el Tipo de almacén de datos. Ingrese la Validez y la Contraseña del almacén.

- Si ha seleccionado Crear CSR a partir del almacén de claves, busque y adjunte el archivo de clave privada necesario junto con la Contraseña de clave privada.

- Si selecciona Crear CSR, ingrese los detalles, tales como nombre común, SAN, unidad organizativa, ubicación de la organización, estado, país, algoritmo de la clave y tamaño de la clave. Seleccione el Algoritmo de la clave y el Tipo de almacén de datos. Ingrese la Validez y la Contraseña del almacén.

- Haga clic en el botón "Crear". Se le redirigirá a una ventana en la que se mostrará el contenido de la CSR. Puede copiar el contenido de la CSR o exportarla a un buzón de correo.

- Correo electrónico - Seleccione esta opción para enviar el archivo de certificado por correo electrónico a la dirección especificada.

- Export CSR / clave privada - Seleccione esta opción para exportar la CSR o la clave privada correspondiente según sus necesidades.

- Vea la CSR guardada en "Certificates >> Create CSR".

Nota: El icono de un ojo con el mensaje "mostrar frase de contraseña" correspondiente a cada CSR permite a los administradores ver las contraseñas del almacén de claves de los archivos CSR.

1.2 Firmar el certificado::

PAM360 proporciona la opción de firmar y emitir certificados a todos los clientes de su red, ya sea desde su autoridad de certificación de Microsoft o utilizando un certificado CA raíz personalizado que sea de confianza dentro de su entorno.

Nota: Recuerde que debe haber generado una solicitud de firma de certificado (CSR) válida antes de solicitar que su certificado sea firmado desde la CA local.

Siga estos pasos para firmar el certificado:

- Vaya a "Certificados >> Crear CSR".

- Seleccione la CSR requerida en la tabla y haga clic en Firmar en el menú superior.

- En la ventana emergente, indique el nombre del servidor que ejecuta la autoridad de certificación interna, el nombre de CA y elija la plantilla de certificado de acuerdo a sus necesidades. Haga clic en Firmar certificado. La CSR ahora está firmada y el certificado emitido se puede ver en "Certificates >> Certificates".

1.3 Aplicar el almacén de claves y certificados para el servidor web de PAM360::

Para aplicar el almacén de claves y certificados, primero necesita crearlo.

- Vaya a "Certificados >> Certificados". Haga clic en el enlace del certificado firmado bajo el título Nombre común. En la página de detalles del certificado que se muestra, haga clic en el icono Exportar en la esquina superior derecha de la pantalla. El archivo del certificado se descargará en su equipo local.

- Ahora, vaya a "Certificados >> Crear CSR".

- Haga clic en el icono Importar certificado correspondiente a la CSR del certificado firmado. Busque y seleccione el archivo de certificado descargado en su equipo local y haga clic en Importar. Ahora, el certificado se vinculará con la clave privada para formar un almacén de claves.

- Ahora vuelva a "Certificados >> Certificados" y haga clic en el enlace del certificado bajo el título Nombre común. En la página de detalles del certificado que aparece, desplácese hacia abajo y haga clic en el enlace Exportar. Esto descargará el almacén de claves y certificados en su equipo local.

- El paso final es ir a "Admin >> Configuración >> Servidor PAM360" y hacer lo siguiente:

- Elija el tipo de almacén de claves como JKS, PKCS12 o PKCS11, el que haya elegido al generar la CSR.

- Examine y cargue el Archivo del almacén de claves.

- Ingrese la misma Contraseña del almacén de claves que ingresó al generar la CSR.

- Modifique el Puerto del servidor, si es necesario.

- Haga clic en Guardar. Reinicie el servidor PAM360 una vez, para que los cambios surtan efecto.

2. Generar certificados SSL firmados utilizando OpenSSL

OpenSSL suele venir incluido con las distribuciones de Linux. Si utiliza un servidor Windows y no tiene OpenSSL instalado, descárguelo de http://www.slproweb.com/products/Win32OpenSSL.html. Asegúrese de que la carpeta "bin" de la instalación de OpenSSL está incluida en la variable de entorno "PATH".

2.1 Crear el par de claves pública-privada que se utilizará para la negociación de SSL

- Abra el símbolo del sistema.

- Ejecute 'openssl genrsa -des3 -out <privatekey_filename>.key 1024'

- Se le pedirá ingresar una contraseña para la clave privada. Ingrese "passtrix" o una frase de contraseña de su elección. (Aunque no está documentado, Tomcat tiene problemas con las contraseñas que contienen caracteres especiales, así que utilice una contraseña que sólo tenga caracteres alfabéticos)

- Se creará un archivo con el nombre <privatekey_filename>.key en la misma carpeta.

<privatekey_filename> is the filename you specify to store the private key.

2.2 Crear una solicitud de firma de certificado (CSR) para presentarla a una autoridad de certificación para crear un certificado firmado con la clave pública generada en el paso anterior

- Ejecute 'openssl req -new -key <privatekey_filename>.key -out <certreq_filename>.csr'

- <privatekey_filename>.key es el archivo utilizado en el paso anterior.

- <certreq_filename>.csr es el nombre de archivo que se especifica para llevar la solicitud de creación del certificado a la CA (autoridad de certificación).

- Se le pedirá ingresar una serie de valores que forman parte del nombre distinguido (DN) del servidor que aloja PAM360.

- Ingrese los valores necesarios. Es importante que para el "Nombre común" proporcione el nombre completo del servidor que aloja PAM360 (con el que se accederá a través de los navegadores).

- Se creará un archivo con el nombre name <certreq_filename>.csr en la misma carpeta.

2.3 Enviar la CSR a una autoridad de certificación (CA) para obtener un certificado CA firmado

Algunas de las CA más importantes son Verisign, Thawte, RapidSSL. Consulte su documentación / sitio web para obtener más información sobre el envío de CSR y esto implicará un coste que se pagará a la CA. Este proceso suele tardar unos días y le devolverán su certificado SSL firmado y el certificado raíz de la CA como archivos .cer. Guarde ambos archivos en la misma carpeta de trabajo en la que están almacenados los archivos de los pasos 1 y 2

2.4 Importar el certificado firmado por la CA a un almacén de claves

- Abra el símbolo del sistema y vaya a la misma carpeta de trabajo.

- Ejecute 'openssl pkcs12 -export -in <cert_file>.cer -inkey <privatekey_filename>.key -out <keystore_filename>.p12 -name PAM360 -CAfile <root_cert_file>.cer -caname PAM360 -chain'

dónde,

- cert_file.cer es el certificado SSL firmado con extensión .cer.

- privatekey_filename.key es el archivo de clave privada con extensión .key.

- keystore_filename.p12 name es el almacén de claves que se generará con extensión .p12.

- root_cert_file.cer es el certificado raíz de la CA con extensión .cer.

- Cuando se le pida una contraseña, ingrese la misma contraseña que utilizó en el paso 1 para la clave privada. Este requisito se debe a una limitación inherente a tomcat, que requiere que las dos contraseñas coincidan.

- Ahora, se generará un archivo keystore con el nombre <keystore_filename>.p12 en la misma carpeta.

2.5 Configurar el servidor PAM360 para que utilice el almacén de claves con su certificado SSL

Este es el paso final para generar certificados SSL firmados utilizando OpenSSL.

- Copie el archivo <keystore_filename>.p12 generado en el paso 4 a la carpeta <PAM360_Install_Folder>\conf folder.

- Abra el símbolo del sistema y vaya a la carpeta <PAM360_Install_Folder>\conf folder.

- Abra el archivo server.xml y realice los siguientes cambios:

- Busque la entrada "keystoreFile", que tendrá por defecto el valor 'keystoreFile', que tendrá por defecto el valor "conf/server.keystore". Cambie el valor a 'conf/server.keystore'. Cambie el valor a 'conf/<keystore_filename>.p12'.

- Starting from version 9700, the keystore password is encrypted and cannot be updated directly in the server.xml file.In order to manuallyupdate the keystore password in the .xml file, disable the encryption first, by changing the value 'keystorePassEncrypted=true'to 'keystorePassEncrypted=false'.

- Ahora, establezca el valor de "keystorePass" a "passtrix" o la contraseña que ingresó en el paso anterior al crear el almacén de claves.

- Añada una nueva entrada keystoreType= PKCS12 o PKCS11 junto a la entrada keystorePass.

- Guarde el archivo server.xml.

- Reinicie el servidor PAM360 y conéctese a través del navegador web. Si puede ver la consola de inicio de sesión de PAM360 sin que aparezca una advertencia desde el navegador, usted ha instalado correctamente su certificado SSL en PAM360.

3. Generar certificados SSL firmados utilizando Keytool

3.1 Crear el par de claves pública-privada que se utilizará para la negociación de SSL

- Vaya a la carpeta <PAM360_Home>/jre/bin .

- Ejecute el comando:

"./keytool -genkey -alias PAM360 -keyalg RSA -sigalg SHA256withRSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -keystore <keystore_filename>dónde,

<keystore_password> es la contraseña para acceder al almacén de claves, <privatekey_password> es la contraseña para proteger su clave privada. Tenga en cuenta que debido a una limitación inherente en tomcat, estas dos contraseñas tienen que ser las mismas. (Aunque no está documentado, Tomcat tiene problemas con las contraseñas que contienen caracteres especiales, así que utilice una contraseña que sólo tenga caracteres alfabéticos)

<no_of_days> es la validez del par de claves en número de días, desde el día en que se creó - El comando anterior le pedirá que ingrese detalles sobre usted y su organización.

- Para el campo "nombre y apellidos", ingrese el FQDN del servidor donde se ejecuta PAM360.

- Para los demás campos, ingrese los detalles pertinentes.

- Se creará un archivo keystore con el nombre <keystore_filename> en la misma carpeta, con el par de claves generado.

3.2 Crear una solicitud de firma de certificado (CSR) para presentarla a una autoridad de certificación para crear un certificado firmado con la clave pública generada en el paso anterior

- Vaya a la carpeta

/jre/bin. - Ejecute el comando:"keytool -certreq -keyalg RSA -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore <keystore_filename>".

Nota: El archivo <csr_filename> que elija debe tener la extensión .csr.

- Se creará un archivo CSR con el nombre <csr_filename> en la misma carpeta.

3.3 Enviar la CSR a una autoridad de certificación (CA) para obtener un certificado firmado

Algunas de las CA más importantes son Verisign, Thawte, RapidSSL. Consulte su documentación / sitio web para obtener más información sobre el envío de CSR. Tenga en cuenta que se trata de un servicio de pago. Este proceso suele tardar unos días. Recibirá su certificado SSL firmado y el certificado de la CA como archivos .cer. Guarde ambos archivos en la carpeta <PAM360_Home>/jre/bin folder.

3.4 Importar el certificado firmado por la CA al servidor PAM360

- Vaya a la carpeta <PAM360_Home>/jre/bin utilizando el símbolo del sistema.

- Si tiene un único archivo como paquete de certificados (p7b), ejecute el siguiente comando:

"keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_bundle.p7b>"

dónde,

- <boundlessness> is the certificate bundle obtained from the CA, a .p7b file saved in the previous step. The <privatekey_password>,<keystore_password> and <keystore_filename> son los utilizados en los pasos anteriores.

- Si tiene 3 archivos, el raíz, el intermedio y los certificados reales en formato .cer, entonces debe importar cada uno de ellos usando los siguientes comandos.

- "keytool -import -alias root -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <rooter>"

- "keytool -import -alias inter -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <inter.cer>"

- "keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_cert.cer>"

- Ahora, copie el archivo

a la carpeta <PAM360_Home>/conf .

3.5 Configurar el servidor PAM360 para que utilice el almacén de claves con su certificado SSL

Este es el paso final para generar certificados SSL firmados utilizando Keytool.

- Vaya a la carpeta <PAM360_Home>/conf

- Abra el archivo server.xml.

- Busque la entrada "keystoreFile", que tendrá el valor por defecto "conf/server.keystore". Cambie el valor a "conf/<keystore_filename>", donde <keystore_filename> es el archivo utilizado en los pasos anteriores.

- A partir de la versión 9700, la contraseña del almacén de claves está cifrada y no se puede actualizar directamente en el archivo server.xml. Para actualizar manualmente la contraseña del almacén de claves en el archivo.xml, desactive primero el cifrado cambiando el valor "keystorePassEncrypted=true" a "keystorePassEncrypted=false".

Nota: Este paso sólo es aplicable si utiliza la versión 9700 o superior.

- Establezca el valor de "keystorePass" a "passtrix" o la contraseña que ingresó en el paso anterior al crear el almacén de claves.

- Reinicie el servidor PAM360 y conéctese a través del navegador web. Si puede ver la consola de inicio de sesión de PAM360 sin que aparezca una advertencia desde el navegador, usted ha instalado correctamente su certificado SSL en PAM360.

Nota: Tomcat, por defecto, sólo acepta el formato JKS (Java Key Store) y PKCS #12 keystores. En caso de que el almacén de claves tenga el formato PKCS #12, incluya la siguiente opción en el archivo server.xml junto con el nombre del almacén de claves, keystoreType="PKCS12? Esto indica a tomcat que el formato es PKCS12. Reinicie el servidor después de realizar este cambio.

4. Generar certificados SSL firmados instalando un certificado SSL existente compatible con wild card::

- Vaya a la carpeta <PAM360_Home>/conf.

- Abra el archivo server.xml.

- Busque la entrada "keystoreFile", cuyo valor por defecto será "conf/server.keystore". Cambie el valor a "conf/<keystore_filename>"donde <keystore_filename> pertenece al certificado wild card existente.

- Busque también la entrada "keystorePass" (que se encuentra junto a keystoreFile), cuyo valor por defecto será "passtrix". Cambie el valor a "<keystore_password>", donde <keystore_password> protege el almacén de claves del certificado wild card existente.

- Reinicie el servidor PAM360 y conéctese a través de la consola del navegador web. Si puede ver la consola de inicio de sesión de PAM360 sin que aparezca una advertencia desde el navegador, usted ha instalado correctamente su certificado SSL en PAM360.

Nota: Por favor, consulte la documentación de su CA para obtener más detalles e información para la resolución de problemas.

5. Cómo hacer que los navegadores web y los usuarios confíen en el servidor PAM360?

PAM360 se ejecuta como un servicio HTTPS. Requiere un certificado SSL válido firmado por una CA con el nombre principal como el nombre del host en el que se ejecuta. Por defecto, la primera vez que se inicia crea un certificado autofirmado, en el que no confiarán los navegadores de los usuarios. Por lo tanto, al conectarse a PAM360, es necesario verificar manualmente la información del certificado y el nombre del host del servidor PAM360 cuidadosamente y debe forzar al navegador a aceptar el certificado.

Para que los navegadores web y los usuarios confíen en el servidor PAM360:O]

- Obtenga un nuevo certificado firmado de una CA para el host PAM360. [O]

- Configure un certificado existente obtenido de una CA compatible con wildcard principal para el host PAM360.

Hay diferentes maneras de generar los certificados SSL firmados:

- Utilizando el módulo "Gestión de certificados" de PAM360.

- Utilizando OpenSSL o Keytool (incluido con Java) para crear sus certificados, solicitar que sean firmados por una CA y utilizarlos con PAM360.

- Instalando un certificado wild card.

Puede decidir el modo en que se van a generar los certificados SSL firmados según las recomendaciones de sus administradores de seguridad. Los pasos detallados para utilizar cada uno de los métodos anteriores se proporcionan en los siguientes enlaces.

Nota: If you already have a certificate signed by a CA, then we recommend using OpenSSL to create the keystore and configure it in PAM360 (steps 4 and 5 in the instructions below).

- Generar certificados SSL firmados utilizando el módulo de gestión de certificados de PAM360

- Generar certificados SSL firmados utilizando OpenSSL

- Generar certificados SSL firmados utilizando Keytool

- Generar certificados SSL firmados instalando un certificado wild card

1. Generar certificados SSL firmados utilizando el módulo de gestión de certificados de PAM360

Puede generar certificados SSL firmados a través del módulo de gestión de certificados de PAM360 y también aplicar los cambios del certificado (almacén de claves y certificados) directamente desde la consola de PAM360. Esto implica tres procesos:

1.1 Generar una solicitud de firma de certificado (CSR)::

Para solicitar y adquirir certificados de una CA local a través de PAM360, es necesario generar primero una solicitud de firma de certificado (CSR). Aquí están los pasos para hacerlo:

- Vaya a "Certificados >> Crear CSR".

- Haga clic en el botón Crear Se mostrará la página para Crear CSR.

- Seleccione una de las opciones Crear CSR o Crear CSR a partir del almacén de claves, dependiendo de si desea crear una nueva CSR o crear una CSR a partir de una clave privada ya existente, respectivamente.

- Si selecciona Crear CSR, ingrese los detalles, tales como nombre común, SAN, unidad organizativa, ubicación de la organización, estado, país, algoritmo de la clave y tamaño de la clave. Seleccione el Algoritmo de la clave y el Tipo de almacén de datos. Ingrese la Validez y la Contraseña del almacén.

- Si ha seleccionado Crear CSR a partir del almacén de claves, busque y adjunte el archivo de clave privada necesario junto con la Contraseña de clave privada.

- Si selecciona Crear CSR, ingrese los detalles, tales como nombre común, SAN, unidad organizativa, ubicación de la organización, estado, país, algoritmo de la clave y tamaño de la clave. Seleccione el Algoritmo de la clave y el Tipo de almacén de datos. Ingrese la Validez y la Contraseña del almacén.

- Haga clic en el botón "Crear". Se le redirigirá a una ventana en la que se mostrará el contenido de la CSR. Puede copiar el contenido de la CSR o exportarla a un buzón de correo.

- Correo electrónico - Seleccione esta opción para enviar el archivo de certificado por correo electrónico a la dirección especificada.

- Exportar CSR / clave privada - Seleccione esta opción para exportar la CSR o la clave privada correspondiente según sus necesidades.

- Vea la CSR guardada en "Certificados >> Crear CSR".

Nota: El icono de un ojo con el mensaje "mostrar frase de contraseña" correspondiente a cada CSR permite a los administradores ver las contraseñas del almacén de claves de los archivos CSR.

1.2 Firmar el certificado:

PAM360 proporciona la opción de firmar y emitir certificados a todos los clientes de su red, ya sea desde su autoridad de certificación de Microsoft o utilizando un certificado CA raíz personalizado que sea de confianza dentro de su entorno.

Nota: Recuerde que debe haber ggenerado una solicitud de firma de certificado (CSR) válida antes de solicitar que su certificado sea firmado desde la CA local.

Siga estos pasos para firmar el certificado:

- Vaya a "Certificados >> Crear CSR".

- Seleccione la CSR requerida en la tabla y haga clic en Firmar en el menú superior.

- En la ventana emergente, indique el nombre del servidor que ejecuta la autoridad de certificación interna, el nombre de CA y elija la plantilla de certificado de acuerdo a sus necesidades. Haga clic en Firmar certificado. La CSR ahora está firmada y el certificado emitido se puede ver en "Certificados >> Certificados".

1.3 Aplicar el almacén de claves y certificados para el servidor web de PAM360:

Para aplicar el almacén de claves y certificados, primero necesita crearlo.

- Vaya a "Certificados >> Certificados". Haga clic en el enlace del certificado firmado bajo el título Nombre común. En la página de detalles del certificado que se muestra, haga clic en el icono Exportar en la esquina superior derecha de la pantalla. El archivo del certificado se descargará en su equipo local.

- Ahora, vaya a "Certificados >> Crear CSR".

- Haga clic en el icono Importar certificado correspondiente a la CSR del certificado firmado. Busque y seleccione el archivo de certificado descargado en su equipo local y haga clic en Importar. Ahora, el certificado se vinculará con la clave privada para formar un almacén de claves.

- Ahora vuelva a "Certificados >> Certificados" y haga clic en el enlace del certificado bajo el título Nombre común. En la página de detalles del certificado que aparece, desplácese hacia abajo y haga clic en el enlace Exportar. Esto descargará el almacén de claves y certificados en su equipo local.

- El paso final es ir a "Admin >> Configuración >> Servidor PAM360" y hacer lo siguiente:

- Elija el tipo de almacén de claves como JKS, PKCS12 o PKCS11, el que haya elegido al generar la CSR.

- Examine y cargue el Archivo del almacén de claves.

- Ingrese la misma Contraseña del almacén de claves que ingresó al generar la CSR.

- Modifique el Puerto del servidor, si es necesario.

- Haga clic en Guardar. Reinicie el servidor PAM360 una vez, para que los cambios surtan efecto.

2. Generar certificados SSL firmados utilizando OpenSSL

OpenSSL suele venir incluido con las distribuciones de Linux. Si utiliza un servidor Windows y no tiene OpenSSL instalado, descárguelo de http://www.slproweb.com/products/Win32OpenSSL.html. Asegúrese de que la carpeta "bin" de la instalación de OpenSSL está incluida en la variable de entorno "PATH".

2.1 Crear el par de claves pública-privada que se utilizará para la negociación de SSL

- Abra el símbolo del sistema.

- Ejecute 'openssl genrsa -des3 -out <privatekey_filename>.key 1024'

- Se le pedirá ingresar una contraseña para la clave privada. Ingrese "passtrix" o una frase de contraseña de su elección. (Aunque no está documentado, Tomcat tiene problemas con las contraseñas que contienen caracteres especiales, así que utilice una contraseña que sólo tenga caracteres alfabéticos)

- Se creará un archivo con el nombre

.key en la misma carpeta.

<privatekey_filename> es el nombre de archivo que especifica para almacenar la clave privada.

2.2 Crear una solicitud de firma de certificado (CSR) para presentarla a una autoridad de certificación para crear un certificado firmado con la clave pública generada en el paso anterior

- Ejecute 'openssl req -new -key <privatekey_filename>.key -out <certreq_filename>.csr'

- <privatekey_filename>.key es el archivo utilizado en el paso anterior.

- <certreq_filename>.csr es el nombre de archivo que se especifica para llevar la solicitud de creación del certificado a la CA (autoridad de certificación).

- Se le pedirá ingresar una serie de valores que forman parte del nombre distinguido (DN) del servidor que aloja PAM360.

- Ingrese los valores necesarios. Es importante que para el "Nombre común" proporcione el nombre completo del servidor que aloja PAM360 (con el que se accederá a través de los navegadores).

- Se creará un archivo con el nombre

.csr en la misma carpeta.

2.3 Enviar la CSR a una autoridad de certificación (CA) para obtener un certificado CA firmado

Algunas de las CA más importantes son Verisign, Thawte, RapidSSL. Consulte su documentación / sitio web para obtener más información sobre el envío de CSR y esto implicará un coste que se pagará a la CA. Este proceso suele tardar unos días y le devolverán su certificado SSL firmado y el certificado raíz de la CA como archivos .cer. Guarde ambos archivos en la misma carpeta de trabajo en la que están almacenados los archivos de los pasos 1 y 2

2.4 Importar el certificado firmado por la CA a un almacén de claves

- Open command prompt and navigate to the same working folder.

- Ejecute 'openssl pkcs12 -export -in <cert_file>.cer -inkey <privatekey_filename>.key -out <keystore_filename>.p12 -name PAM360 -CAfile <root_cert_file>.cer -caname PAM360 -chain'

dónde,

- cert_file.cer es el certificado SSL firmado con extensión .cer.

- privatekey_filename.key es el archivo de clave privada con extensión .key.

- keystore_filename.p12 es el almacén de claves que se generará con extensión .p12.

- root_cert_file.cer es el certificado raíz de la CA con extensión .cer.

- Cuando se le pida una contraseña, ingrese la misma contraseña que utilizó en el paso 1 para la clave privada. Este requisito se debe a una limitación inherente a tomcat, que requiere que las dos contraseñas coincidan.

- Ahora, se generará un archivo keystore con el nombre

.p12 en la misma carpeta.

2.5 Configurar el servidor PAM360 para que utilice el almacén de claves con su certificado SSL

Este es el paso final para generar certificados SSL firmados utilizando OpenSSL.

- Copie el archivo <keystore_filename>.p12 generado en el paso 4 a la carpeta <PAM360_Install_Folder>\conf.

- Abra el símbolo del sistema y vaya a la carpeta <PAM360_Install_Folder>\conf.

- Abra el archivo server.xml y realice los siguientes cambios:

- Busque la entrada "keystoreFile", que tendrá por defecto el valor 'keystoreFile', que tendrá por defecto el valor 'conf/server.keystore'. Cambie el valor a 'conf/<keystore_filename>.p12'.

- A partir de la versión 9700, la contraseña del almacén de claves está cifrada y no se puede actualizar directamente en el archivo server.xml. Para actualizar manualmente la contraseña del almacén de claves en el archivo .xml, desactive primero el cifrado cambiando el valor 'keystorePassEncrypted=true' a 'keystorePassEncrypted=false'.

- Ahora, establezca el valor de "keystorePass" a "passtrix" o la contraseña que ingresó en el paso anterior al crear el almacén de claves.

- Añada una nueva entrada keystoreType= PKCS12 o PKCS11 junto a la entrada keystorePass.

- Guarde el archivo server.xml .

- Reinicie el servidor PAM360 y conéctese a través del navegador web. Si puede ver la consola de inicio de sesión de PAM360 sin que aparezca una advertencia desde el navegador, usted ha instalado correctamente su certificado SSL en PAM360.

3. Generar certificados SSL firmados utilizando Keytool

3.1 Crear el par de claves pública-privada que se utilizará para la negociación de SSL

- Vaya a la carpeta <PAM360_Home>/jre/bin.

- Ejecute el comando::

"./keytool -genkey -alias PAM360 -keyalg RSA -sigalg SHA256withRSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -keystore <keystore_filename>dónde,

<keystore_password> es la contraseña para acceder al almacén de claves, <privatekey_password> es la contraseña para proteger su clave privada. Tenga en cuenta que debido a una limitación inherente en tomcat, estas dos contraseñas tienen que ser las mismas. (Aunque no está documentado, Tomcat tiene problemas con las contraseñas que contienen caracteres especiales, así que utilice una contraseña que sólo tenga caracteres alfabéticos)

<no_of_days> es la validez del par de claves en número de días, desde el día en que se creó - El comando anterior le pedirá que ingrese detalles sobre usted y su organización.

- Para el campo "nombre y apellidos", ingrese el FQDN del servidor donde se ejecuta PAM360.

- Para los demás campos, ingrese los detalles pertinentes.

- Se creará un archivo keystore con el nombre

en la misma carpeta, con el par de claves generado.

3.2 Crear una solicitud de firma de certificado (CSR) para presentarla a una autoridad de certificación para crear un certificado firmado con la clave pública generada en el paso anterior

- Vaya a la carpeta <PAM360_Home>/jre/bin.

- Ejecute el comando: "keytool -certreq -keyalg RSA -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore <keystore_filename>".

Nota: El archivo

que elija debe tener la extensión .csr. - Se creará un archivo CSR con el nombre

en la misma carpeta.

3.3 Enviar la CSR a una autoridad de certificación (CA) para obtener un certificado firm

Algunas de las CA más importantes son Verisign, Thawte, RapidSSL. Consulte su documentación / sitio web para obtener más información sobre el envío de CSR. Tenga en cuenta que se trata de un servicio de pago. Este proceso suele tardar unos días. Recibirá su certificado SSL firmado y el certificado de la CA como archivos .cer. Guarde ambos archivos en la carpeta <PAM360_Home>/jre/bin.

3.4 Importar el certificado firmado por la CA al servidor PAM360

- Vaya a la carpeta <PAM360_Home>/jre/bin utilizando el símbolo del sistema.

- Si tiene un único archivo como paquete de certificados (p7b), ejecute el siguiente comando:

"keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_bundle.p7b>"

donde,

- <boundlessness> es el paquete de certificados obtenido de la CA, un archivo .p7b guardado en el paso anterior. Los archivos <privatekey_password>,<keystore_password> y <keystore_filename> son los utilizados en los pasos anteriores.

- Si tiene 3 archivos, el raíz, el intermedio y los certificados reales en formato .cer, entonces debe importar cada uno de ellos usando los siguientes comandos.

- "keytool -import -alias root -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <rooter>"

- "keytool -import -alias inter -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <inter.cer>"

- "keytool -import -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -keystore <keystore_filename> -trustcacerts -file <your_ssl_cert.cer>"

- Ahora, copie el archivo

a la carpeta <PAM360_Home>/conf .

3.5 Configurar el servidor PAM360 para que utilice el almacén de claves con su certificado SSL

TEste es el paso final para generar certificados SSL firmados utilizando Keytool.

- Vaya a la carpeta <PAM360_Home>/conf.

- Abra el archivo server.xml.

- Busque la entrada "keystoreFile", que tendrá el valor por defecto "conf/server.keystore". Cambie el valor a "conf/<keystore_filename>", donde

es el archivo utilizado en los pasos anteriores. - A partir de la versión 9700, la contraseña del almacén de claves está cifrada y no se puede actualizar directamente en el archivo server.xml. Para actualizar manualmente la contraseña del almacén de claves en el archivo.xml, desactive primero el cifrado cambiando el valor 'keystorePassEncrypted=true' to 'keystorePassEncrypted=false.

Nota: Este paso sólo es aplicable si utiliza la versión 9700 o superior.

- Establezca el valor de "keystorePass" a "passtrix" o la contraseña que ingresó en el paso anterior al crear el almacén de claves.

- Reinicie el servidor PAM360 y conéctese a través del navegador web. Si puede ver la consola de inicio de sesión de PAM360 sin que aparezca una advertencia desde el navegador, usted ha instalado correctamente su certificado SSL en PAM360.

Nota: Tomcat, por defecto, sólo acepta el formato JKS (Java Key Store) y PKCS #12 keystores. En caso de que el almacén de claves tenga el formato PKCS #12, incluya la siguiente opción en el archivo server.xml junto con el nombre del almacén de claves, keystoreType="PKCS12? Esto indica a tomcat que el formato es PKCS12. Reinicie el servidor después de realizar este cambio.

4. Generar certificados SSL firmados instalando un certificado SSL existente compatible con wild card::

- Vaya a la carpeta <PAM360_Home>/conf.

- Abra el archivo server.xml.

- Busque la entrada "keystoreFile", cuyo valor por defecto será "conf/server.keystore". Cambie el valor a "conf/server.keystore". Change the value to "conf/<keystore_filename>" donde <keystore_filename> pertenece al certificado wild card existente.

- Busque también la entrada "keystorePass" (que se encuentra junto a keystoreFile), cuyo valor por defecto será "passtrix". Cambie el valor a "<keystore_password>", donde <keystore_password> protege el almacén de claves del certificado wild card existente.

- Reinicie el servidor PAM360 y conéctese a través de la consola del navegador web. Si puede ver la consola de inicio de sesión de PAM360 sin que aparezca una advertencia desde el navegador, usted ha instalado correctamente su certificado SSL en PAM360.

Nota: Por favor, consulte la documentación de su CA para obtener más detalles e información para la resolución de problemas.

6. ¿Podemos crear certificados de servidor con nombre alternativo del sujeto (SAN)?

Sí, puede crear un certificado utilizando SAN con un nombre de alias y aplicarlo en PAM360. Siga estos pasos:

1. Crear una CSR utilizando el módulo de gestión de certificados SSL de PAM360, y enviarla a cualquier CA para su firma

1.1 Crear una solicitud de firma de certificado (CSR)

- Inicie sesión en PAM360 como administrador.

- Vaya a Certificados >> Crear CSR.

- Haga clic en el botón "Crear".

- Ingrese aquí un nombre para su certificado.

- El nombre alternativo del sujeto (SAN) se completará automáticamente cuando haga clic en él después de proporcionar el nombre común. Puede incluir SAN adicionales en el campo de texto.

- Proporcione el resto de detalles, incluidos los datos de su organización, ubicación, validez y una contraseña.

- Haga clic en "Crear".

- Una vez hecho esto, encontrará la opción de exportar el certificado y la clave privada, o enviar la CSR a una dirección de correo electrónico que especifique.

1.2 Enviar la CSR a una autoridad de certificación (CA) para obtener un certificado CA firmado

Después de crear la CSR, el siguiente paso es hacer que la CSR sea verificada y firmada por una CA. Hay dos opciones para hacerlo:

- Puede exportar el archivo CSR y enviarlo manualmente a una CA externa para que lo firme.

- Firmar y emitir certificados a todos los clientes de su red, ya sea desde su autoridad de certificación de Microsoft o utilizando un certificado CA raíz personalizado que sea de confianza dentro de su entorno. Para ello, vaya a Certificados >> Crear CSR, seleccione un certificado y haga clic en "Firmar". Consulte este documento para obtener más detalles sobre la firma de certificados.

Una vez firmado, puede ver el certificado en "Certificados".

1.3. Importar el certificado firmado por la CA al servidor PAM360

To import the certificates in your network:

- Vaya a la sección "Certificados".

- Haga clic en "Agregar".

- Seleccione la opción necesaria:

- "Certificado basado en archivo" Busque e importe el archivo de certificado necesario directamente desde su sistema.

- "Certificado basado en contenido" Copie el contenido del archivo de certificado necesario y péguelo en el cuadro de texto.

- "Basado en almacén de claves" Importe simultáneamente todos los certificados individuales disponibles en el almacén de claves. Cargue el archivo de almacén de claves necesario e ingrese su contraseña correspondiente (si la hubiera).

- Haga clic en el botón "Agregar".

2. Crear un certificado con SAN utilizando la CA interna de Microsoft

Asegúrese de seguir los pasos mencionados a continuación para crear un certificado de servidor con nombre alternativo del sujeto utilizando la CA interna de Microsoft. Además, en Atributos adicionales, especifique "san:dns=

- Conéctese al servidor donde se ejecuta el servicio de certificación de Microsoft.

- Abra un símbolo del sistema y ejecute certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

- A continuación, reinicie el servicio de certificación de Microsoft (certsvc).

Cree la clave privada mediante el siguiente commando "./keytool -genkey -alias PAM360 -keyalg RSA -keypass

-storepass -validity -sigalg SHA256withRSA -keysize 2048 -keystore " - Aquí, cuando se le pida el nombre y apellido, especifique el nombre que utiliza para acceder a PAM360.

- Cree la solicitud de firma de certificado (CSR) utilizando el siguiente comando: "keytool -certreq -keyalg RSA -alias PAM360 -keypass

-storepass -file -keystore PAM360.keystore"

- Envíe la solicitud de CSR a la CA interna de Microsoft:

- Abra IE y vaya a la página de solicitud de certificados de su CA.

- Solicite un certificado avanzado.

- Envíe una solicitud de certificado.

- Copie y pegue el contenido del archivo

.cer. - La plantilla del certificado debe ser Servidor web.

- En "Atributos adicionales", ingrese "san:dns=passwordmanager&dns=passwordmanager.tcu.ad.local" y haga clic en "Enviar".

- Descargue la cadena de certificados en formato base64 como PAM360cert.p7b.

Notas:

- Si recibe el mensaje de error "No se ha podido establecer la cadena a partir de la respuesta" con el comando anterior, significa que los certificados raíz e intermedio de su CA no están disponibles en el almacén de confianza de PAM360. Por lo tanto, antes de importar el certificado real, tiene que importar el certificado raíz con un alias diferente y luego importar el certificado real. Además, si usted tiene múltiples certificados raíz, entonces tiene que importarlos uno por uno con los diferentes nombres de alias.

Por ejemplo,

./keytool -import -alias root1 -keypass Password123 -storepass Password123 -keystore PAM360.keystore -trustcacerts -file root1.cer

./keytool -import -alias root2 -keypass Password123 -storepass Password123 -keystore PAM360.keystore -trustcacerts -file root2.cerBased on the number of root or intermediate root certificates, you have to execute the above command with different alias names and then continue with the actual certificate.

- El certificado real debe estar en formato .cer o .crt.

- Inicie sesión en PAM360 como administrador.

- Vaya a Admin >> Configuración >> Servidor PAM360.

- Seleccione PKCS12 o PKCS11 como el tipo de almacén de claves.

- Haga clic en "Examinar" y busque su archivo PFX/P12.

- Ingrese la contraseña correcta del almacén de claves y guarde la configuración.

- Reinicie el servicio PAM360 para que el cambio de certificado surta efecto.

3. Crear un certificado SAN firmado por terceras partes como GoDaddy, Verisign, Commodo, etc.

Asegúrese de seguir los pasos que se indican a continuación para obtener el certificado SAN firmado por terceros.

- Cree la clave privada utilizando el siguiente comando,

'./keytool -genkey -alias PAM360 -keyalg RSA -keypass <privatekey_password> -storepass <keystore_password> -validity <no_of days> -sigalg SHA256withRSA -keysize 2048 -keystore <keystore_filename>"'

Aquí, cuando se le pida el nombre y apellido, especifique el nombre que utiliza para acceder a PAM360.

- Cree la solicitud de firma de certificado (CSR) utilizando el siguiente comando:

'keytool -certreq -keyalg RSA -alias PAM360 -keypass <privatekey_password> -storepass <keystore_password> -file <csr_filename> -keystore PAM360.keystore'

- Envíe la solicitud de CSR a la herramienta de firma de terceros y asegúrese de obtener el certificado firmado utilizando el nombre SAN. Descargue la cadena de certificados en formato base64 como PAM360cert.p7b

- Importe el archivo "PAM360cert.p7b" descargado en PAM360.keystore "keytool -import -alias PAM360 -keypass

-storepass -keystore PAM360.keystore -trustcacerts -file PAM360cert.p7b" Nota: recibe el mensaje de error "No se ha podido establecer la cadena a partir de la respuesta" con el comando anterior. Entonces, los certificados raíz e intermedio de su CA no están disponibles en el almacén de confianza de PAM360. Por lo tanto, antes de importar el certificado real, tiene que importar el certificado raíz con un alias diferente y luego importar el certificado real. Además, si usted tiene múltiples certificados raíz, entonces tiene que importarlos uno por uno con los diferentes nombres de alias. Por ejemplo,

./keytool -import -alias root1 -keypass Password123 -storepass Password123 -keystore PAM360.keystore -trustcacerts -file root1.cer

./keytool -import -alias root2 -keypass Password123 -storepass Password123 -keystore PAM360.keystore -trustcacerts -file root2.cerDependiendo del número de certificados raíz o raíz intermedio, deberá ejecutar el comando anterior con diferentes nombres de alias y, a continuación, continuar con el certificado real.

- Aplicar el almacén de claves y certificados en PAM360.

- Inicie sesión en PAM360 como administrador.

- Vaya a Admin >> Configuración >> Servidor PAM360.

- Seleccione PKCS12 o PKCS11 como el tipo de almacén de claves.

- Haga clic en "Examinar" y busque su archivo PFX/P12.

- Ingrese la contraseña correcta del almacén de claves y guarde la configuración.

- Reinicie el servicio PAM360 para que el cambio de certificado surta efecto.

Sincronización de contraseñas

1. ¿Puedo cambiar las contraseñas de los recursos desde la consola de PAM360?

Sí. PAM360 puede restablecer las contraseñas de varios endpoints de forma remota. PAM360 admite los cambios de contraseñas con y sin agente. Consulte este documento para obtener más información.

2. ¿Cuándo utilizar los modos con agente y sin agente para la sincronización de contraseñas?

Veamos primero los requisitos para ambos modos:

El modo con agente requiere que el agente se instale como un servicio en cada endpoint y se ejecute con privilegios administrativos para realizar las operaciones de restablecimiento de contraseña. El agente utiliza la comunicación unidireccional mediante tráfico saliente para llegar al servidor PAM360.

Para el modo sin agente, debe proporcionar credenciales administrativas para realizar los cambios de contraseña. Para Linux, debe especificar dos cuentas, una con privilegios de root y la otra con privilegios de usuario normal, que se pueden utilizar para iniciar sesión de forma remota. El servicio Telnet o SSH debe estar ejecutándose en los recursos. Para el dominio Windows, debe proporcionar las credenciales del administrador de dominio. Para Windows y el dominio Windows, PAM360 utiliza llamadas remotas, por lo que los puertos relevantes deben estar abiertos en el recurso.

En base a esto, puede elegir qué modo desea para su entorno, teniendo en cuenta estos consejos:

Elija el modo con agente cuando:

- No tiene credenciales administrativas almacenadas para un recurso en particular en PAM360,

- No tiene los servicios requeridos ejecutándose en el recurso (Telnet / SSH para Linux, RPC para Windows),

- Usted ejecuta PAM360 en Linux y desea realizar cambios de contraseña en un recurso de Windows.

Elija el modo sin agente en todos los demás casos, ya que es una forma más cómoda y fiable de realizar cambios de contraseña.

3. ¿Puedo habilitar el restablecimiento de contraseña sin agente si añado mi propio tipo de recurso para otras distribuciones de Linux / otras versiones de Windows?

Sí puede. Siempre que la etiqueta de tipo de recurso contenga la cadena "Linux" o "Windows", podrá configurar el restablecimiento de contraseña sin agente para esos recursos.

Ejemplo de etiquetas de tipo de recurso válidas para habilitar el restablecimiento de contraseña:

Debian Linux, Linux - Cent OS, SuSE Linux, Windows XP Workstation, Windows 2003 Server