¿Cómo funciona la PASM?

El objetivo principal de cualquier solución PASM es monitorear y proteger las cuentas y sesiones de usuarios privilegiados, lo que ayuda a los equipos de TI a supervisar, controlar, registrar y auditar el acceso a la información crítica y a los endpoints.

Las dos principales áreas de interés de una herramienta PASM son:

Gestión de cuentas privilegiadas

Lo más frecuente es que algunos usuarios dispongan de privilegios elevados, es decir, que tengan más privilegios de los necesarios para realizar sus actividades. Como resultado, siempre hay una brecha entre los permisos requeridos y los privilegios concedidos.

Además, cuando estos usuarios con privilegios excesivos abandonan la organización, los equipos de TI tardan un tiempo en desaprovisionar sus cuentas y revocar los privilegios asociados a ellas. Mientras tanto, un intruso malintencionado podría obtener acceso a estas cuentas huérfanas y aprovecharse de estos privilegios para obtener una ventaja indebida sobre los datos sensibles. En estos casos, una solución PASM resulta efectiva para eliminar cualquier privilegio permanente no gestionado.

Las herramientas PASM vienen con una bóveda cifrada que permite a los equipos de TI y a otros usuarios administrativos almacenar y gestionar identidades privilegiadas, como cuentas de usuario, contraseñas, claves SSH, certificados PKI y otros datos de autenticación.

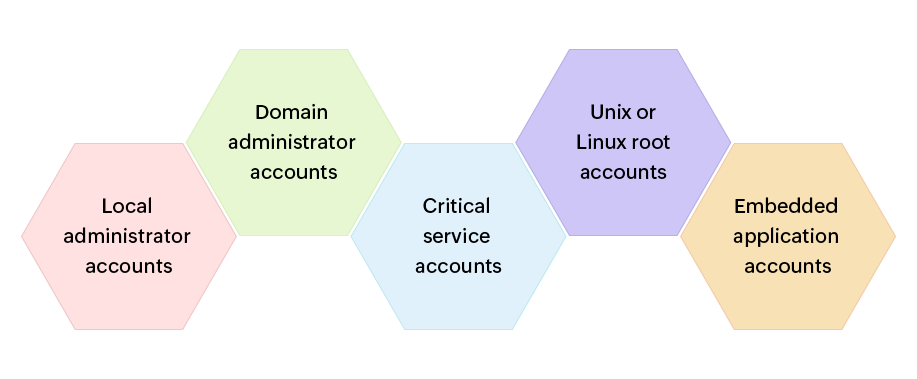

He aquí una breve instantánea de los tipos de cuentas privilegiadas:

Además, las herramientas PASM ofrecen controles robustos, como:

- Una bóveda segura y dinámica para almacenar y gestionar credenciales, certificados, archivos y claves.

- Flujos de trabajo de solicitud-liberación para validar y aprobar las solicitudes de acceso con contraseña.

- Aprovisionamiento de acceso basado en roles para privilegios administrativos.

- Monitoreo y auditoría en tiempo real de las actividades de los usuarios relacionadas con las contraseñas, como intentos de inicio de sesión, restablecimientos de contraseñas y cambios en la política de contraseñas.

- Rotación programada de contraseñas para endpoints privilegiados.

Estas herramientas funcionan según el principio del mínimo privilegio (POLP), según el cual se conceden a los usuarios privilegios de acceso que son mínimos y suficientes para realizar sus tareas habituales. Para las tareas que requieran privilegios administrativos más elevados, los usuarios tendrán que presentar las aprobaciones adecuadas para obtener acceso administrativo a los datos clasificados. Además, las soluciones PASM incluyen controles integrados de elevación de privilegios con los que los equipos de TI pueden garantizar que el acceso a cuentas y activos privilegiados se puede aprovisionar caso por caso.

En otras palabras, en lugar de conceder mayores privilegios de forma permanente, los equipos de TI pueden proporcionar a los usuarios acceso a recursos privilegiados durante un periodo concreto. Una vez transcurrido el plazo solicitado, se revocará el acceso a estos recursos y se restablecerán los privilegios de usuario originales (y mínimos).

Gestión de sesiones privilegiadas

Las soluciones PASM incluyen controles exclusivos de gestión de sesiones para facilitar el acceso seguro a endpoints remotos, como aplicaciones, centros de datos, bases de datos, sistemas operativos, dispositivos de red y almacenamiento en la nube.

Mientras que las VPN cumplen el propósito de ofrecer un gateway seguro entre dos equipos remotos, las herramientas PASM van un paso más allá al proporcionar funciones más versátiles y contextuales, como la grabación de sesiones, el monitoreo, el seguimiento, la terminación, la auditoría y la transferencia de archivos. Esto permite a los equipos de TI monitorear y controlar las sesiones de usuario en tiempo real, así como finalizar cualquier sesión de usuario sospechosa.

La función de gestión de sesiones de PASM permite a los equipos de TI detectar sesiones no autorizadas y poner fin de forma efectiva a cualquier actividad anómala de los usuarios. Además, la gestión de sesiones privilegiadas ofrece una pista de auditoría detallada e inalterable que suele contener información esencial sobre el qué, el quién y el cuándo de cada sesión, que puede utilizarse para investigaciones forenses y auditorías de seguridad.

Además, las herramientas PASM aplican el POLP a nivel de dispositivo, donde los usuarios no administrativos sin las aprobaciones apropiadas de elevación de privilegios no tendrán acceso a los endpoints críticos. En otras palabras, solo los usuarios con requisitos válidos dispondrán de privilegios administrativos temporales para realizar sus tareas y, una vez completado su trabajo, sus privilegios efímeros serán revocados y las credenciales de los recursos se rotarán automáticamente para evitar cualquier intento de acceso no autorizado en el futuro.

A continuación se enumeran algunas funciones estándar de gestión de sesiones que deben tenerse en cuenta al considerar una solución PASM:

- Colaboración, seguimiento y finalización de sesiones en tiempo real

- Grabación, almacenamiento y reproducción de sesiones

- Aprovisionamiento de acceso remoto seguro

- Completas pistas de auditoría, compatibilidad para hacer registros e informes

¿Por qué deberían las organizaciones implementar una solución PASM de inmediato?

Una cuenta privilegiada en las manos equivocadas es la receta perfecta para el desastre. Aunque los métodos de ataques cibernéticos evolucionan constantemente, lo más frecuente es que un simple uso indebido de cuentas administrativas o credenciales débiles sea suficiente para colocar a una organización en el centro de una violación de seguridad masiva. Todas las tendencias recientes en materia de ataques cibernéticos demuestran que los atacantes suelen optar por la sencillez, y las contraseñas resultan ser el camino más fácil cuando se trata de violaciones de la seguridad de los datos.

Una gestión de contraseñas poco rigurosa, como la reutilización y el uso compartido de credenciales privilegiadas, podría exponer a una organización a los atacantes. La gestión manual de las contraseñas no solo es tediosa, sino también arriesgada, ya que cualquier empleado negligente podría exponer sus credenciales a los atacantes. Las credenciales privilegiadas, cuando son manejadas por delincuentes, podrían abrir las compuertas a datos sensibles para la empresa valorados en miles o millones de dólares.

Dicho esto, una solución PASM sólida puede ayudar a los equipos de TI a proteger y optimizar sus rutinas de acceso privilegiado. Las soluciones PASM permiten a los administradores tener un control centralizado sobre sus usuarios, cuentas y activos privilegiados, y pueden garantizar que las credenciales de estas cuentas se restablezcan periódicamente y se oculten a los usuarios no administrativos a menos que se presente una solicitud válida de acceso.

Además, estas herramientas proporcionan auditorías exhaustivas y en tiempo real de las actividades de los usuarios con privilegios, lo que ayuda a los equipos de TI a identificar y eliminar puntos ciegos y vulnerabilidades de seguridad para anticiparse a cualquier ataque inminente y, al mismo tiempo, cumplir las normas del sector. Otra buena razón para pasarse a una solución PASM es su relevancia en todas las funciones empresariales, lo que la convierte en un complemento versátil e independiente del sector para cualquier organización.

Para poner las cosas en perspectiva, la PASM no solo le ayuda a cerrar la puerta, sino también a ocultar la llave de su información sensible.

Estas son las principales ventajas empresariales de implementar una solución PASM:

Visibilidad granular de las cuentas privilegiadas: Obtenga una visión holística de las actividades de los usuarios en las redes de su empresa con pistas de auditoría completas y alertas sobre el uso de cuentas privilegiadas.

Reforzar el control general del acceso: Además de proporcionar un acceso detallado, las soluciones PASM también incluyen controles para monitorear y controlar los recursos empresariales distribuidos geográficamente. El monitoreo en tiempo real de las sesiones remotas mejora la transparencia general y permite a los administradores de TI prevenir ataques internos mediante la grabación en tiempo real de las sesiones y el seguimiento.

Protección proactiva contra las amenazas internas: Identifique comportamientos anómalos, bloquee usuarios sospechosos y evite incidentes de seguridad con información efectiva y en tiempo real sobre las sesiones de usuario. Aplique controles de acceso basados en roles para garantizar que solo los usuarios privilegiados tengan acceso administrativo a la información sensible.

Garantizar el cumplimiento efectivo de la normativa del sector: Demuestre de manera eficiente el cumplimiento de diversas normas reglamentarias y leyes gubernamentales, como GDPR, HIPAA, PCI DSS, NERC-CIP y SOX.

Permitir el acceso granular a las partes interesadas externas y a terceros: Un proveedor comprometido o un empleado subcontratado que tenga acceso a credenciales privilegiadas podrían convertirse en un eslabón débil, lo que puede aumentar las posibilidades de un incidente cibernético. Sin embargo, con una sólida herramienta PASM, los administradores pueden aprovechar los flujos de trabajo de acceso inteligente que permiten el aprovisionamiento sin inconvenientes de acceso privilegiado temporal y sin contraseña para que terceros accedan a sistemas y aplicaciones empresariales específicos.

Funciones esenciales de PASM que usted debe buscar en una solución PAM

Es importante que los equipos de TI tomen una decisión prudente a la hora de elegir una solución PAM. Esta es una lista de las funciones básicas de PASM que toda solución PAM debe incluir:

- Una bóveda de credenciales empresariales reforzada con múltiples niveles de cifrado de datos, tanto en reposo como en tránsito

- Autenticación multifactor sólida con opciones como AD o LDAP, RADIUS, SAML y tarjeta inteligente

- Detección automática de cuentas, usuarios y recursos privilegiados de forma periódica

- Opciones granulares para compartir contraseñas, disposiciones de acceso basadas en roles y flujos de trabajo de solicitud y liberación para la liberación de contraseñas

- API seguras para facilitar las comunicaciones entre aplicaciones para la comprobación automática de contraseñas

- Compatibilidad con restablecimientos periódicos de contraseñas y comprobaciones de integridad; compatibilidad con el restablecimiento de contraseñas para una amplia gama de recursos, incluidos equipos Windows y Linux, dispositivos de red, dispositivos de virtualización y herramientas DevOps y RPA

- Monitoreo de sesiones privilegiadas y aprovisionamiento de acceso remoto seguro

- Monitoreo, grabación y reproducción de sesiones en tiempo real

- Amplias pistas de auditoría de sesión y completas opciones para realizar registro e informes

- Compatibilidad para la gestión del ciclo de vida de certificados SSL y TLS y claves SSH

Cómo incluir PASM en su estrategia global de PAM

A continuación le ofrecemos algunas recomendaciones para que empiece a aplicar una estrategia PASM en su organización:

Realice una auditoría exhaustiva de todas las cuentas administrativas y sus correspondientes privilegios

Asigne de manera predeterminada los mínimos privilegios a las cuentas de usuario, que idealmente deberían ser los mínimos posibles

Implemente controles de elevación de privilegios "justo a tiempo" (JIT) para permitir el acceso a los recursos críticos en función del tiempo

Identifique las cuentas de usuario inactivas y huérfanas, y revoque todos sus privilegios asociados

Registre y audite las actividades y sesiones privilegiadas en toda la empresa

Aplique la autenticación multifactor como capa adicional de seguridad a sus cuentas privilegiadas

Eduque a su personal sobre los peligros de una higiene de acceso privilegiado poco rigurosa impartiendo capacitación periódica sobre seguridad informática, ya que el elemento humano es uno de los mayores factores de riesgo en lo que respecta a las amenazas internas

Implementación de una rutina PASM efectiva con ManageEngine PAM360

ManageEngine PAM360 es una solución empresarial de gestión de accesos privilegiados que permite a los equipos de TI y a los usuarios administrativos establecer un control estricto y obtener un control granular sobre las cuentas de usuarios críticos y los recursos corporativos.

El módulo PASM de PAM360 está repleto de funciones especializadas que le ayudarán a controlar y monitorear efectivamente el acceso a datos críticos. Algunas de las sólidas funciones PASM de PAM360 son:

- Una bóveda segura de credenciales empresariales para contraseñas, firmas y certificados digitales, claves de licencia, documentos, imágenes, cuentas de servicio y mucho más, que está reforzada con cifrado AES-256.

- Aprovisionamiento de acceso granular basado en roles para usuarios habituales y contratistas externos.

- Flujos de trabajo inteligentes de solicitud-liberación para validar y aprobar las solicitudes de acceso con contraseña.

- Controles avanzados de elevación de privilegios JIT para proporcionar acceso temporal y limitado en el tiempo a recursos privilegiados para usuarios no administrativos.

- Notificaciones y alertas en tiempo real sobre actividades relacionadas con contraseñas para detectar y anticiparse a acciones anómalas, garantizando así una mejor respuesta ante incidentes.

- Monitoreo, grabación y uso compartido de sesiones sin inconvenientes para ayudar a los administradores a controlar las sesiones de usuario en directo y también a poner fin a las actividades sospechosas al instante.

- Un completo módulo de auditoría y generación de informes que proporciona pistas de auditoría detalladas e informes exhaustivos sobre las actividades de acceso con contraseña y las sesiones privilegiadas, lo que ayuda a identificar la causa raíz del uso indebido de credenciales y las amenazas internas durante las auditorías de seguridad.

- Cumplimiento efectivo y continuo de normativas, como ISO 27001, HIPAA, el GDPR, SOX y PCI DSS, que pueden ayudar a su organización a adherirse a los estándares del sector.