ManageEngine se posiciona en el Cuadrante Mágico™ de Gartner® 2023 para la Gestión de acceso privilegiado

Descargue una copia complementaria del informe aquí.

La necesidad de la autenticación de dos factores para el acceso remoto

Autenticar a un usuario antes de darle acceso a sistemas críticos es crucial para que las empresas se defiendan ante ataques cibernéticos. La combinación nombre de usuario-contraseña ha sido por mucho tiempo el método tradicional de autenticación de usuarios, aunque raramente las contraseñas son únicas para el usuario. Sin embargo, cualquiera puede explotar contraseñas comprometidas y débiles para acceder a una red corporativa, lo que pone en riesgo a las organizaciones. Para enfrentar dichos riesgos, las empresas necesitan implementar un método de varias capas con defensa detallada para la autenticación de usuarios.

Dada la naturaleza y alcance de las actividades de acceso remoto y los privilegios disponibles para un usuario privilegiado, las empresas deben incluir una autenticación de dos factores (2FA) en su estrategia de acceso remoto para mejorar la seguridad y la transparencia. Actualmente muchas normas de cumplimiento como PCI-DSS, HIPAA y NERC-CIP requieren específicamente que las herramientas de acceso remoto implementen la 2FA para otorgar acceso remoto a sistemas críticos. Que las organizaciones no cumplan con estas normas regulatorias podría destruir su reputación e incurrir en multas importantes.

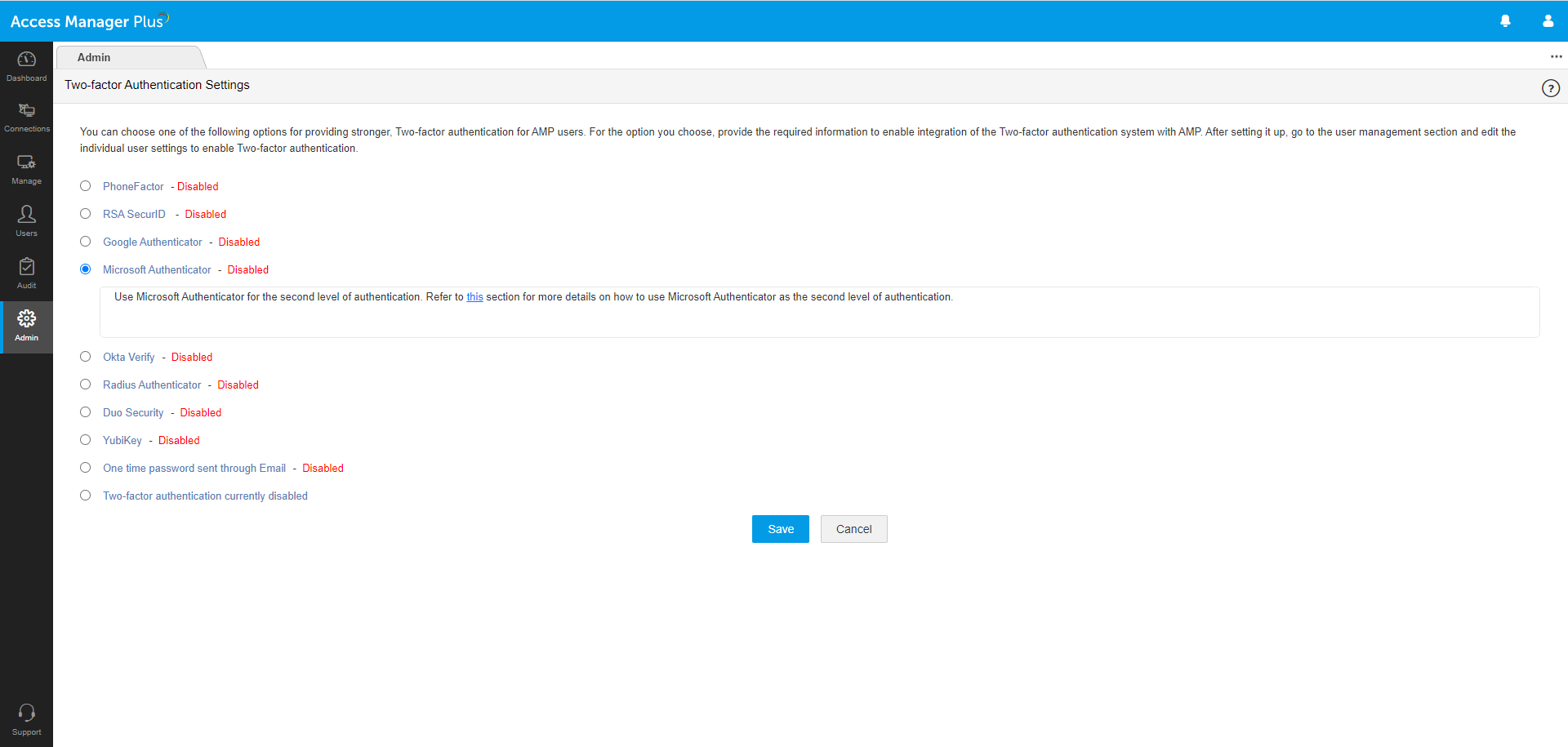

Access Manager Plus se integra con varias herramientas disponibles en el mercado para factores primarios y secundarios de autenticación, lo que ayuda a las organizaciones a adoptar una arquitectura segura y bien definida de 2FA para cumplir con los requisitos de seguridad.

Factor primario de autenticación

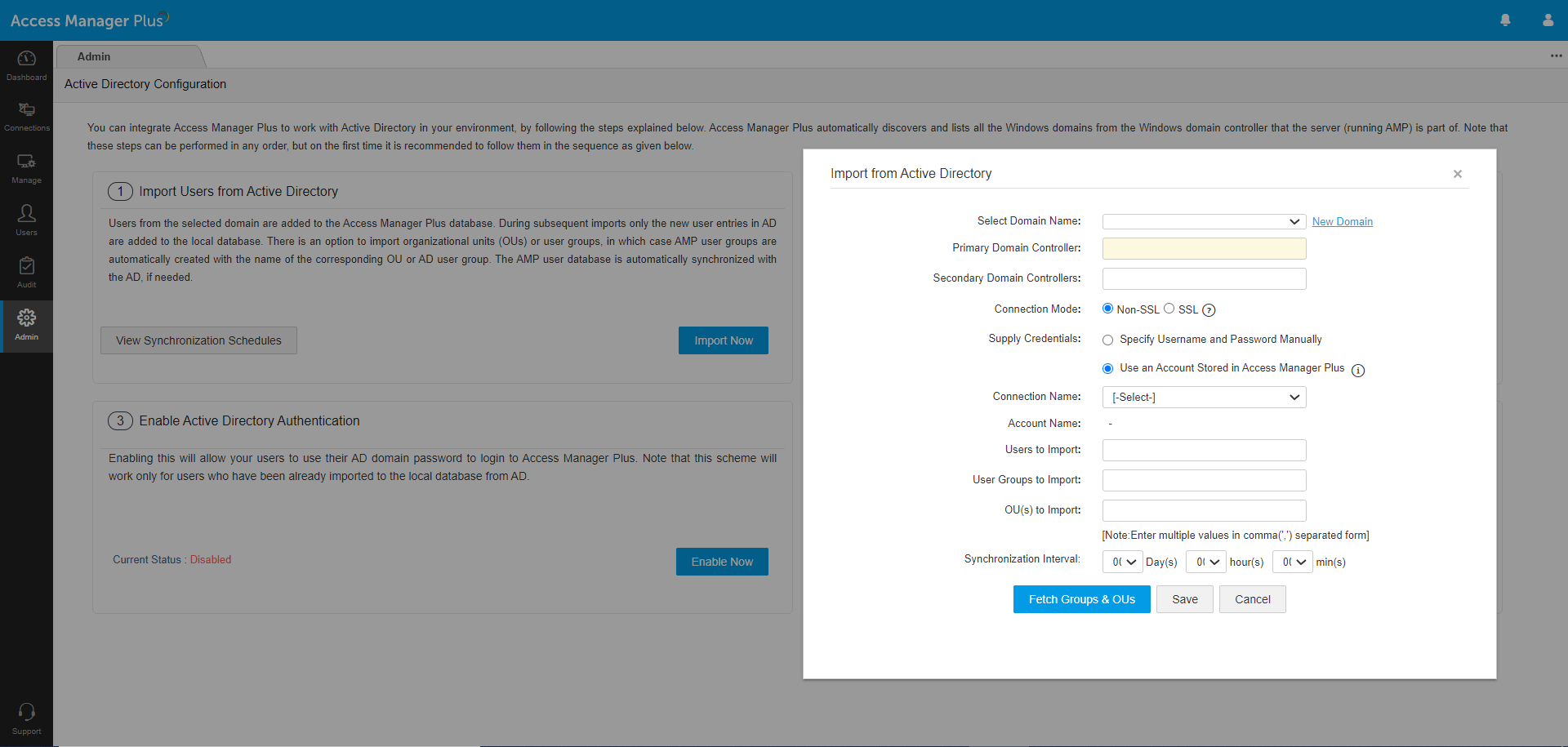

Autenticación de Active Directory (AD) /Azure AD: aproveche las funciones en Microsoft de autenticación de AD y de inicio de sesión único para sistemas Windows y así permitir que los usuarios inicien sesión en Access Manager Plus con sus credenciales de AD o Azure AD. Además, los usuarios que ya iniciaron sesión en aplicaciones de Windows con sus credenciales de directorio pueden iniciar sesión en Access Manager Plus sin suministrar credenciales.

Autenticación de Lightweight Directory Access Protocol (LDAP): cuando Access Manager Plus se instala en un sistema Linux/Unix, los administradores pueden usar LDAP para autenticar usuarios desde cualquier directorio que cumpla con LDAP. La autenticación de LDAP es independiente del sistema operativo (SO); puede relacionarse con cualquier servicio de directorio sin importar el SO, incluyendo Windows AD.

Autenticación de RADIUS: los administradores que usan RADIUS como el servicio de directorio dentro de su organización pueden usarlo como el método primario de autenticación para que los usuarios inicien sesión en Access Manager Plus. Pueden importar la información del usuario desde el servidor de RADIUS, sincronizar la información de los roles y también autenticar usuarios en tiempo real.

Inicio de sesión único (SSO): Un sistema de SSO otorga acceso a varios sistemas con un solo conjunto de credenciales de inicio de sesión. Access Manager Plus es compatible con SSO mediante autenticación de SAML para Okta, Azure AD y Active Directory Federation Services (ADFS), y mediante autenticación de NTLM para AD on-premise. Tras la activación, los usuarios que ya iniciaron sesión en el sistema con sus credenciales de Okta, Azure AD, ADFS o AD se autenticarán automáticamente en Access Manager Plus usando los respectivos protocolos.

Autenticación de Smart Card / PKI / certificado: la interfaz web de Access Manager Plus es compatible con la tecnología de smart card con autenticación de certificado de cliente SSL. Los administradores con un sistema de autenticación de smart card en su entorno pueden configurar la autenticación de Smart Card para autenticar a un usuario con su smart card, obligándolo a proporcionar su número de identificación personal (PIN) y el certificado X.509 para iniciar sesión.

Autenticación local: además de las opciones anteriores, en Access Manager Plus se compila una base de datos de autenticación, lo que lo convierte en un servidor de autenticación local. Típicamente, usted puede crear cuentas de usuarios locales para usuarios temporales que no tienen cuentas en sus servidores empresariales y para administradores y usuarios privilegiados con fines de emergencia. El generador de contraseñas integrado se puede usar para generar contraseñas de acuerdo con la política aplicada por el administrador del sistema.

Factor secundario de autenticación

Contraseña única por correo electrónico: envíe una contraseña única de un solo uso (OTP) a los usuarios por correo electrónico como el factor secundario de autenticación. Esta OTP vence después de un tiempo estipulado.

Autenticación multi-factor en Windows Azure: antes llamado PhoneFactor, este proveedor mundial líder de 2FA basado en teléfonos permite una seguridad simple y efectiva al hacer una llamada de confirmación al teléfono del usuario durante el proceso de inicio de sesión.

Acceso de SecurID de RSA: esta aplicación genera un token de software, que generalmente cambia cada 60 segundos. Luego de proporcionar el primer factor de autenticación, el usuario debe ingresar un PIN y el correspondiente código de token de RSA SecurID como el factor secundario de autenticación.

Contraseña de único uso temporal (TOTP): la TOTP es parte de la arquitectura de seguridad de autenticación abierta (Oauth), y se genera automáticamente una cadena numérica de caracteres que autentica a un usuario y que vence después de un cierto tiempo. Access Manager Plus es compatible con cualquier autenticador de TOTP externo, como Google Authenticator, Microsoft Authenticator y Okta Verify.

2FA de RADIUS: Access Manager Plus se integra con cualquier sistema que cumpla con RADIUS, como Vasco Digipass, AuthAnvil o PingIdentity, para lograr la 2FA. Tras la correcta autenticación primaria, un usuario debe proporcionar el código RADIUS similar a una TOTP como factor secundario de autenticación.

Security: Duo Security es un proveedor de servicios de 2FA en la nube que permite a los usuarios iniciar sesión en Access Manager Plus mediante una aplicación móvil, un mensaje de texto o una llamada telefónica.

YubiKey: YubiKey es un hardware compatible con OTP, encriptación de clave pública y autenticación. Luego de la autenticación primaria, un usuario necesita insertar su YubiKey en el puerto USB de su laptop o equipo para generar una OTP y proporcionarla como factor secundario.