Autenticación adaptativa multifactor

¿Por qué es importante la autenticación adaptativa?

Dada la evolución del entorno actual de las amenazas de TI, la verificación multifactor (MFA) se ha convertido en una norma de seguridad conocida. Esto no significa que todas las organizaciones sepan cómo aplicarla efectivamente. No basta con disponer de una solución MFA. Es esencial desarrollar una estrategia para sacarle el máximo partido y hacer que su red sea impenetrable. Otro reto es implementar una solución de MFA que refuerce el acceso a sus recursos de TI, pero que no interfiera en la productividad de los usuarios.

ADSelfService Plus se ocupa por sí solo de todas sus necesidades de MFA

- Una amplia gama de autenticadores

- Implementación sencilla y personalizable

- MFA basada en condiciones

- Autenticación sin contraseña

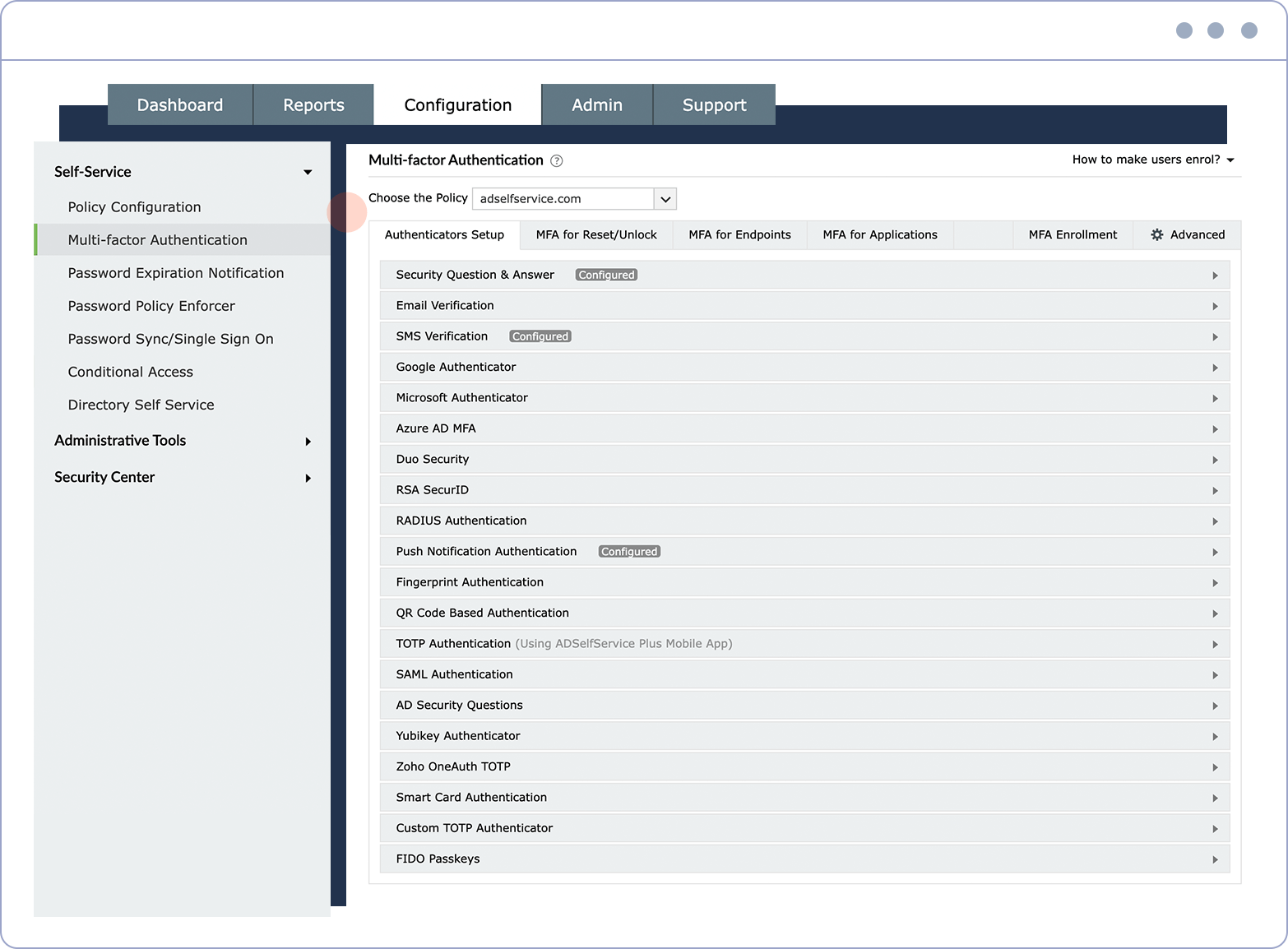

Una amplia gama de autenticadores

ADSelfService Plus ofrece 19 factores de verificación diferentes, desde biométricos hasta TOTP.

Más informaciónImplementación sencilla y personalizable

Configure MFA para VPN, OWA e inicios de sesión en equipos con sólo unos clics desde nuestra consola fácil de usar. Establezca diferentes flujos MFA para varios grupos o departamentos de su organización.

Más informaciónMFA basada en condiciones

Ajuste las reglas de acceso a los recursos de TI —tales como aplicaciones y endpoints— en función de la ubicación del usuario, la dirección IP, la hora de acceso y el dispositivo utilizado.

Más informaciónAutenticación sin contraseña

Habilite el inicio de sesión sin clave para aplicaciones en la nube y on-premise mediante SSO.

Más informaciónCómo funciona la autenticación adaptativa en ADSelfService Plus

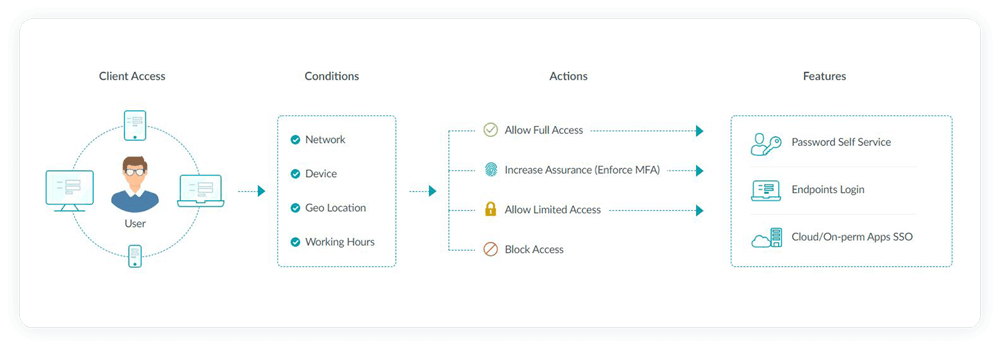

Flujo de verificación adaptable

La MFA adaptativa, también conocida como MFA basada en el riesgo, proporciona a los usuarios factores de autenticación que se adaptan cada vez que un usuario inicia sesión en función del nivel de riesgo calculado del usuario. Este está basado en información contextual. He aquí algunos ejemplos de información contextual:

- Número de fallos de inicio de sesión consecutivos

- La ubicación física (geolocalización) del usuario que solicita el acceso

- El tipo de dispositivo

- El día de la semana y la hora del día

- La dirección IP

Los factores de verificación presentados al usuario se basan en el nivel de riesgo calculado utilizando los anteriores factores contextuales. Por ejemplo, pensemos en un usuario que intenta conectarse a su equipo de trabajo a una hora intempestiva mientras está de vacaciones. Como la geolocalización y la hora de acceso del usuario son diferentes, se le solicitan factores de autenticación adicionales para probar su identidad.

A veces, cuando se comprueban las condiciones de inicio de sesión del usuario y no se detecta riesgo alguno, el proceso de MFA puede saltarse. Otras veces, si la actividad del usuario parece sospechosa, se le puede denegar el acceso al recurso solicitado.

ADSelfService Plus ofrece una consola mejorada y fácil de usar para trabajar

- Acceso condicional

- MFA Avanzada

- Gama de autenticadores MFA

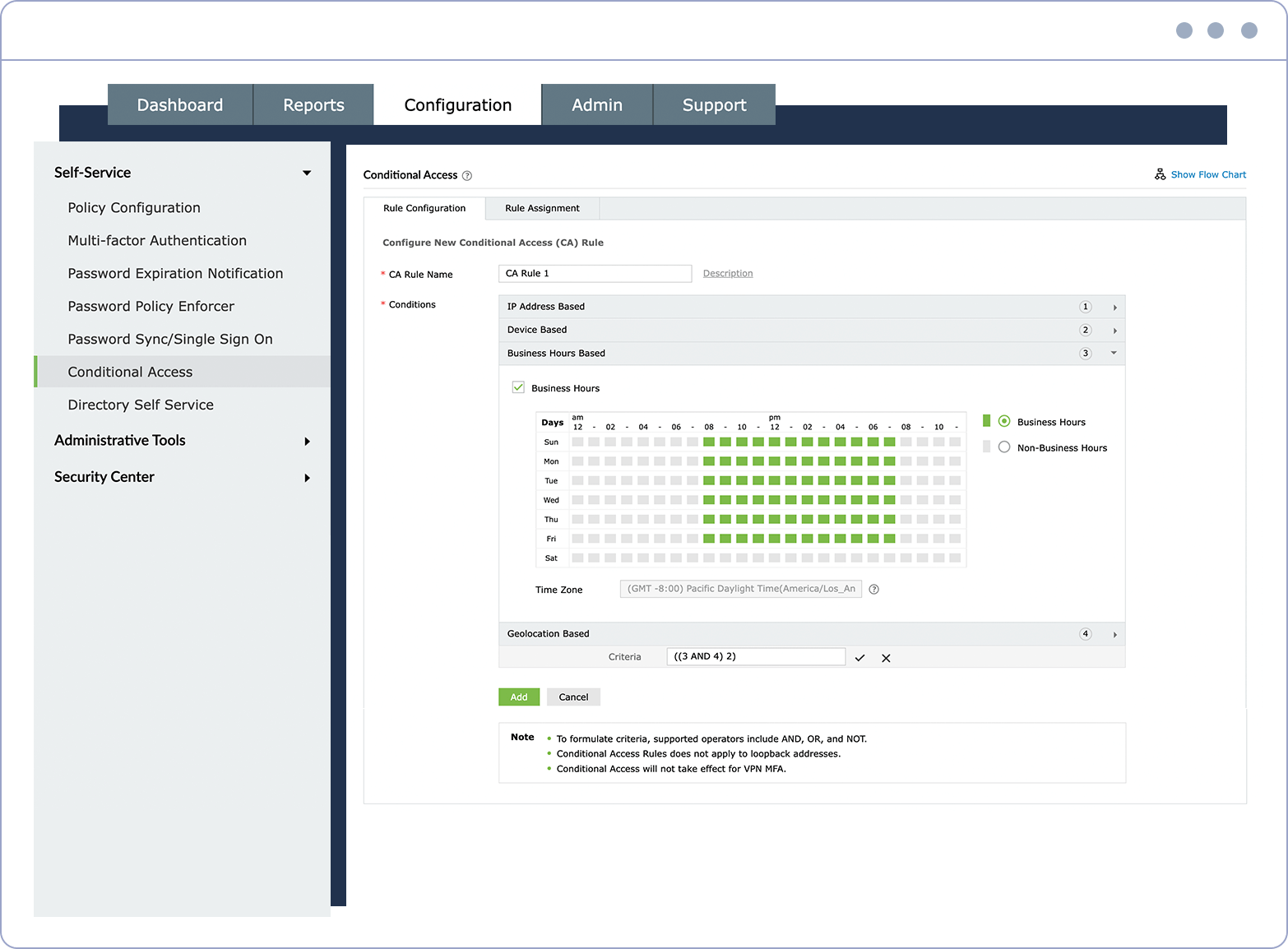

Acceso condicional

Reglas personalizables Cree sus propias reglas en función de las cuales tendrá lugar la autenticación adaptativa.

Condiciones configurables Elija entre una amplia gama de condiciones. Estas incluyen IP, horario laboral y geolocalización.

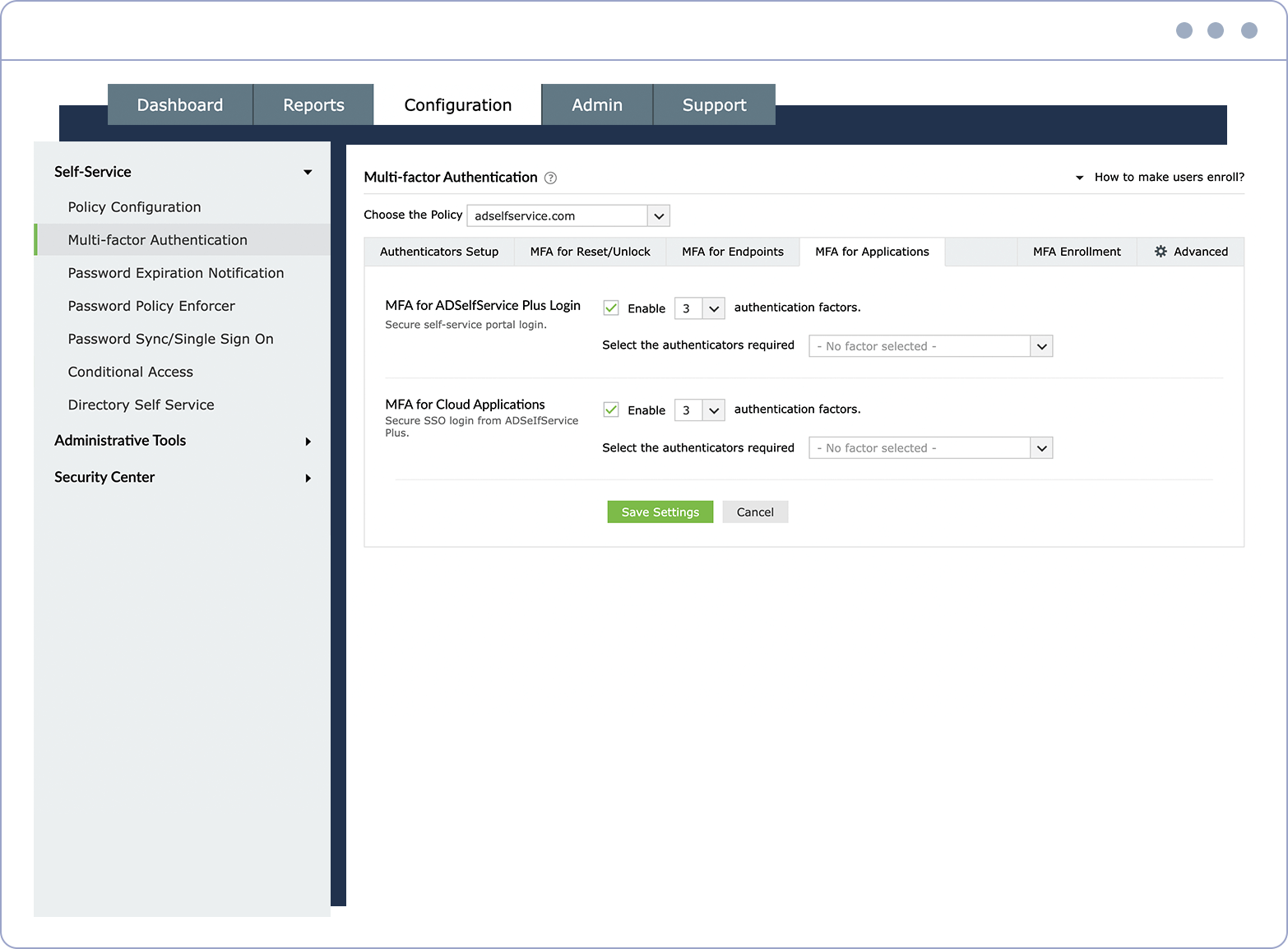

MFA Avanzada

MFA personalizable Elija el número y tipo de métodos MFA con los que sus usuarios deben verificarse para acceder a los recursos.

Acciones de autoservicio seguras Configure la MFA para las actividades de autoservicio de los usuarios. Estas incluyen el restablecimiento de contraseñas y el desbloqueo de cuentas.

Endpoints seguros Implemente la MFA basada en el contexto para los usuarios que inician sesión en endpoints, aplicaciones en la nube y on-premise, VPN y OWA.

Gama de autenticadores MFA

Amplios autenticadores Elija entre unos 20 autenticadores diferentes para verificar la identidad de sus usuarios.

Ventajas de implementar la MFA adaptativa con ADSelfService Plus

MFA para toda su red

Endpoints seguros Implemente la MFA basada en el contexto para los usuarios que inician sesión en endpoints, aplicaciones en la nube y on-premise, VPN y OWA.

Fácil adopción

Implemente una solución MFA tque utilice fuentes de verificación de identidad existentes —tales como identificación facial, Google Authenticator o Azure AD MFA— para que la adopción por parte de los usuarios sea sencilla.

Sin preocupaciones por contraseñas comprometidas

Deje impotentes las contraseñas comprometidas con un factor secundario de autenticación. Active la verificación sin clave y elimine de una vez todos sus problemas de gestión de contraseñas.

Simplifique el cumplimiento de la normativa

Haga que su organización cumpla diversas normas de conformidad. Estas incluyen NIST SP 800-63B, PCI DSS e HIPAA.

Evite el 99% de los ataques cibernéticos con la MFA adaptativa.

Programar una demostración*Fuente: MicrosoftAdemás de las integraciones, ADSelfService Plus es compatible con:

MFA adaptable

Habilite una MFA que se adapte al contexto de su empresa con 19 factores de autenticación diferentes para los inicios de sesión en endpoints y aplicaciones.

Más informaciónInicio de sesión único para empresas

Permita que los usuarios accedan a todas las aplicaciones de la empresa con un flujo de autenticación único y seguro.

Más informaciónGestión y seguridad de contraseñas

Simplifique la gestión de contraseñas con restablecimiento de las mismas, desbloqueo de cuentas de autoservicio, políticas de claves seguras y notificaciones de caducidad.

Más información

Habilitación para el trabajo a distancia

Mejore el trabajo remoto con actualizaciones de credenciales en caché, inicios de sesión seguros y gestión móvil de contraseñas.

Más informaciónAutoservicio empresarial

Encargue las actualizaciones de perfiles y las suscripciones a grupos a los usuarios finales. Monitoree estas acciones de autoservicio con flujos de trabajo de aprobación.

Más informaciónInformes y auditorías

Simplifique la auditoría con informes predefinidos y procesables sobre fallos de autenticación, intentos de inicio de sesión y usuarios bloqueados.

Más información