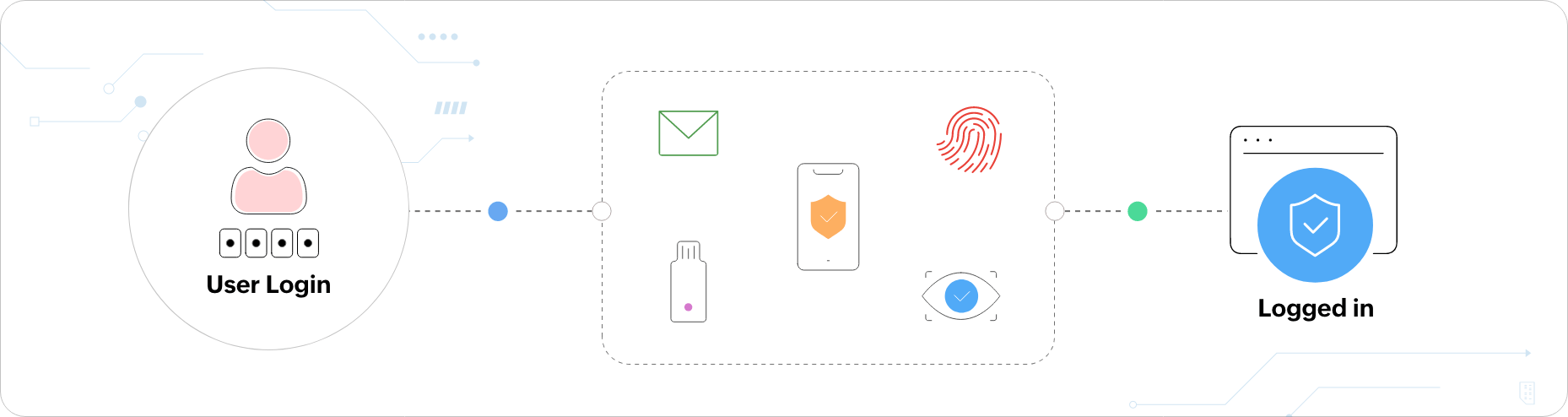

¿Cómo funciona la MFA?

La MFA funciona verificando a los usuarios utilizando factores de autenticación distintos de sus nombres de usuario y contraseñas. Estos factores de autenticación pueden ser algo que conocen (factor de conocimiento), algo que tienen (factor de posesión) y algo que son (factor de herencia).

Factor de conocimiento:

Como su nombre indica, el factor de conocimiento incluye información que solo el usuario autorizado conocería. Algunos ejemplos comunes son:

- Contraseñas

- PINs

- Frases de contraseña

- Respuestas a preguntas de seguridad

Generalmente no se recomiendan las preguntas de seguridad, porque los atacantes podrían descifrarlas fácilmente.

Factor de posesión:

Aquí, la autenticación se realiza con algo que el usuario posee, como un teléfono móvil, un token físico o una tarjeta inteligente. Por ejemplo, podría ser un código generado a través de una aplicación móvil o comunicado al usuario a través de una llamada automatizada.

Factor de herencia:

El factor de herencia, siendo el más seguro de los tres factores, implica verificar identidades con la ayuda de medios biométricos heredados, tales como:

- Escaneo de huellas dactilares

- Reconocimiento facial

- Reconocimiento de voz

En los últimos años, el factor de ubicación y el factor de tiempo también han ganado importancia. El factor de ubicación verifica si los intentos de acceso posteriores de un usuario provienen de dos ubicaciones completamente diferentes e imprácticas. El factor de tiempo comprueba la hora de solicitud de acceso del usuario y lo desafía con autenticadores adicionales si el acceso se solicita a una hora inusual.

¿Por qué es importante la MFA y

por qué debería usarla?

Proteger los recursos utilizando solo contraseñas no es suficiente para proteger las identidades. Hay numerosos ataques que un hacker puede usar contra las contraseñas, como ataques de fuerza bruta, ataques de phishing, ataques de diccionario y ataques de aplicaciones web. Por lo tanto, es importante implementar capas adicionales de autenticación para proteger los recursos.

Los usuarios son los eslabones más débiles de la cadena de seguridad de una organización. Sin saberlo, pueden elegir contraseñas débiles, repetir contraseñas para varios recursos, almacenar contraseñas a simple vista o usar la misma contraseña durante un largo período. La implementación de MFA protege contra estas vulnerabilidades de usuario. Por lo tanto, incluso si una persona no autorizada obtiene la contraseña de un usuario, todavía no puede obtener acceso a los recursos privilegiados, ya que necesitaría información adicional para completar los posteriores métodos de MFA.

Las cuentas con privilegios, como las cuentas administrativas o ejecutivas de nivel corporativo, suelen ser propensas a ataques. Si un atacante obtiene las credenciales de cualquiera de estas cuentas, tendrá acceso a los datos y recursos más importantes de la red, y las repercusiones podrían ser irreversibles. Para reducir el riesgo, las organizaciones deben proteger sus cuentas de alto riesgo con capas de seguridad adicionales.

La implementación de MFA no solo ayuda a las organizaciones a fortalecer el acceso, sino que también les ayuda a cumplir con las normas reglamentarias de datos, como PCI DSS, GDPR, NIST 800, SOX e HIPAA.

Según estadísticas globales:

- 32% de los hackers de sombrero negro admiten que las cuentas privilegiadas son su forma número uno de hackear sistemas.

- 95%

de las infracciones de ciberseguridad se deben a errores humanos. - 43% de los ciberataques se dirigen a las pequeñas empresas.

- Los hackers crean 300.000 nuevas variantes de malware diariamente.

- Cada 39 segundos, un hacker intenta robar datos.

- El costo promedio de una violación de datos es de aproximadamente $3.9 millones.

¿Cuál es la diferencia

entre 2FA y MFA?

2FA

La autenticación de dos factores (2FA) es prácticamente un sinónimo de MFA. Sin embargo, como su nombre indica, la 2FA incluye un total de solo dos factores de autenticación, mientras que la MFA no tiene ninguna restricción en el número de factores de autenticación involucrados.

MFA

La MFA se usa con más frecuencia, ya que protege mejor los recursos con múltiples métodos de autenticación. Pero para un usuario legítimo, tener que probar su identidad diariamente utilizando múltiples métodos de autenticación puede causar fatiga por la MFA. Para una MFA más simple e inteligente, la IA y machine learning se han integrado con la MFA, creando la MFA adaptativa.

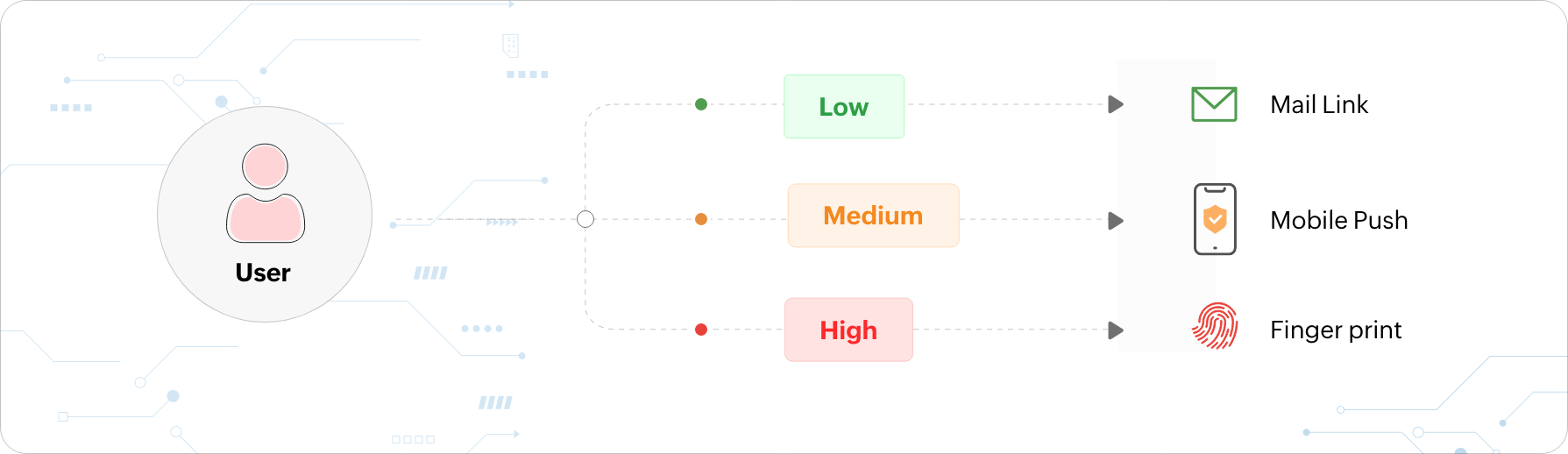

¿Qué es la MFA adaptativa o basada en riesgos?

La MFA adaptativa, también conocida como MFA basada en riesgos, proporciona a los usuarios factores de autenticación que se adaptan cada vez que un usuario inicia sesión en función del nivel de riesgo del usuario determinado por la IA con base en la información contextual. La información contextual incluye lo siguiente:

- El número de fallos de conexión consecutivos

- La cuenta de usuario y la categoría de rol de usuario

- La ubicación física (geolocalización) del usuario que solicita el acceso

- La distancia física (velocidad geográfica) entre los intentos de inicio de sesión consecutivos

- El recurso al que se solicita el acceso

- El tipo de dispositivo

- Los datos de inteligencia de amenazas de terceros

- El día de la semana y la hora del día

- El tipo de sistema operativo

- La dirección IP

Los factores de autenticación presentados al usuario se basan en el nivel de riesgo que se calcula utilizando los factores contextuales anteriores. Por ejemplo, piense en un usuario que intenta iniciar sesión en su equipo de trabajo a una hora inusual mientras está de vacaciones. La herramienta de análisis del comportamiento del usuario (UBA) reconoce que la ubicación y la hora de acceso del usuario son diferentes, y se le solicitan automáticamente factores de autenticación adicionales para probar su identidad.

A veces, cuando las condiciones de inicio de sesión del usuario se analizan con IA y no se detecta ningún riesgo, se puede omitir el proceso de MFA para el usuario. Y a veces, si la actividad del usuario parece sospechosa, también se le puede negar el acceso al recurso solicitado.

¿Cuáles son las

ventajas y desventajas de la MFA?

Ventajas

- Ayuda a proteger los datos confidenciales y las identidades de usuario

- Protege contra contraseñas violadas y dispositivos de usuario robados

- Fácil de implementar

- Ayuda a crear un entorno seguro, lo que ayuda a ganar la confianza del cliente y a construir una buena reputación para la empresa

- Ayuda a satisfacer las regulaciones de cumplimiento de datos como GDPR, PCI DSS, HIPAA, y NIST 800-63B

- Fácil de adaptar para los usuarios

Desventajas

- A veces se puede denegar el acceso a los usuarios autorizados si se pierde el dispositivo que tiene el OTP para el segundo factor de autenticación

- Consume tiempo y dificulta la productividad de los usuarios

- Posibilidad de un juicio equivocado en la MFA adaptativa, negando así el acceso a usuarios legítimos

- Puede ser costoso de implementar

Proteja su red con

MFA usando ADSelfService Plus

ManageEngine ADSelfService Plus es una solución de seguridad de identidades para garantizar un acceso seguro y eficiente a los recursos de la empresa y establecer un entorno de confianza cero. Con funciones como MFA adaptable, inicio de sesión único, autoservicio para la fuerza de trabajo, and seguridad y gestión de contraseñas, ADSelfService Plus proporciona a su fuerza de trabajo un acceso seguro y sencillo a los recursos.

ADSelfService Plus ofrece diferentes tipos de técnicas de autenticación avanzadas para aplicar la MFA en Active Directory durante:

- Inicios de sesión de equipos (Windows, macOS, y Linux systems).

- Inicios de sesión de RDP y VPN.

- Inicios de sesión de aplicaciones empresariales mediante SSO.

- Inicios de sesión de OWA.

¡Gracias por el interés!

Hemos recibido su solicitud para una demostración personalizada y nos comunicaremos con usted en breve

Llene este formulario para programar una demostración personalizada de MFA

Preguntas frecuentes

¿Qué es MFA?

¿Cuál es un ejemplo de autenticación multifactor?

¿Contra qué tipos de ciberataques puede luchar la MFA?

¿Por qué implementar la autenticación multifactor es mejor que cambiar la contraseña de manera frecuente?

¿Mi organización necesita la MFA?

ADSelfService Plus encarga de todas sus necesidades de MFA con funciones como autenticación adaptativa, acceso condicional, y autenticación sin contraseña. Comience con la prueba gratis.

¿Qué estándares regulatorios ayuda a cumplir la MFA?

¿Qué es el acceso condicional? ¿En qué se diferencia de la MFA adaptativa?

La MFA adaptativa utiliza IA para calcular el nivel de riesgo de los usuarios, en función de los factores de autenticación relevantes que se les proporcionan para la verificación de identidad. Este nivel de riesgo se calcula en función de la información contextual de los usuarios, como el número de fallos de inicio de sesión consecutivos, la ubicación física del usuario que solicita acceso y el tipo de dispositivo utilizado. La MFA adaptativa es eficaz para crear un entorno de confianza cero ideal.

Explore recursos relacionados

Ciberseguro decodificado: Controles de seguridad que ayudan a reducir los riesgos y las primas de los ciberseguros

Descargar e-book