El acceso condicional es un enfoque de seguridad que restringe el acceso a aplicaciones y datos según condiciones específicas, como la ubicación del usuario, el tipo de dispositivo o el nivel de riesgo, garantizando así que solo las personas autorizadas accedan a las aplicaciones y a los datos confidenciales.

Políticas de acceso condicional de Active Directory

El modelo de trabajo a distancia ha demostrado ser ventajoso tanto para las organizaciones como para los empleados y ha llegado para quedarse. Dado que los usuarios remotos son más susceptibles de sufrir ataques cibernéticos, es necesario aplicar medidas de seguridad estrictas —tales como la autenticación multifactor (MFA)— para evitar violaciones de datos. Sin embargo, la aplicación de una política de acceso estricta para toda la organización puede tener efectos adversos en la experiencia del usuario. Aunque la verificación de dos o tres factores puede proteger los inicios de sesión remotos, puede ser una molestia innecesaria para los usuarios on-premise. Al fin y al cabo, ya están protegidos dentro del perímetro de la oficina. Un enfoque más eficiente consiste en aplicar políticas de acceso basadas en el contexto. La función de acceso condicional de ADSelfService Plus ayuda a conseguirlo. Esta ayuda a las organizaciones a:

- Implementar controles de acceso sin intervención del administrador de TI.

- Mejorar la postura de seguridad de una organización sin afectar a la experiencia del usuario.

¿Qué es el acceso condicional?

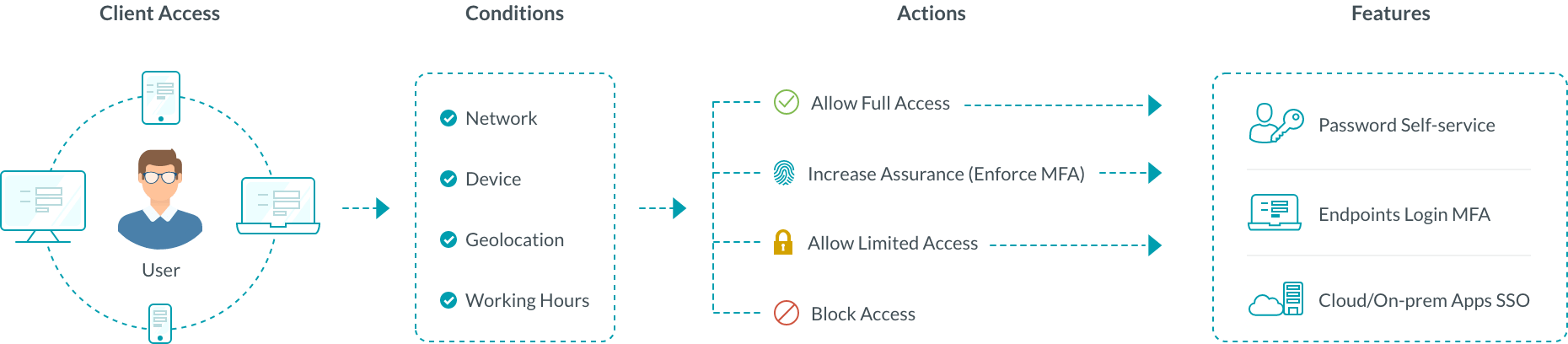

El acceso condicional implementa un conjunto de reglas que analizan diversos factores de riesgo —tales como la dirección IP, la hora de acceso, el dispositivo y la geolocalización del usuario— para aplicar decisiones automatizadas de control de acceso. Las decisiones se implementan en tiempo real en función de los factores de riesgo del usuario para evitar la imposición de medidas de seguridad innecesariamente estrictas en escenarios sin riesgo. Esto garantiza una experiencia de usuario mejorada sin afectar a la seguridad.

Algunos de los escenarios comunes y las correspondientes medidas de seguridad que pueden aplicarse utilizando el acceso condicional incluyen:

- Verificación multifactor obligatoria para usuarios privilegiados

- Obligar a todos los empleados a utilizar MFA para el acceso externo a aplicaciones críticas

- Bloqueo del acceso a acciones de alto riesgo, tales como las solicitudes de restablecimiento de contraseña desde IP no fiables o dispositivos desconocidos

¿Cómo funciona una política de acceso condicional?

Antes de aprender cómo funciona el acceso condicional, veamos los aspectos básicos de la creación de una regla de acceso condicional:

- Condiciones

Esto incluye la lista de factores que pueden reforzar o deshacer la seguridad de su organización. ADSelfService Plus le permite configurar condiciones basadas en los siguientes factores de riesgo:

- Dirección IP (fiable y no fiable)

- Dispositivo (tipo de dispositivo y plataforma)

- Horario comercial (laborable y no laborable)

- Geolocalización (basada en el origen de la solicitud)

- Criterios

Una vez configuradas las condiciones, pueden establecerse criterios utilizando operadores como AND, OR o NOT. Estos criterios son los que se asocian a la política de acceso.

- Política de acceso

A continuación, los criterios se asocian a una política de acceso preconfigurada. Esta se denomina en ADSelfService Plus como política de autoservicio. Los administradores de TI pueden crear políticas de autoservicio y habilitar funciones específicas para usuarios pertenecientes a dominios, unidades organizativas (OU) y grupos concretos.

Para más detalles sobre la creación de reglas de acceso condicional, consulte las guías sobre política de autoservicio y configuración de acceso condicional.

Una vez creada una regla de acceso condicional, esto es lo que ocurre:

- Un usuario intenta iniciar sesión en su equipo o, tras hacerlo, intenta acceder a una aplicación o una de las funciones de autoservicio de ADSelfService Plus.

- Basándose en condiciones predefinidas, se analizan factores de riesgo: dirección IP del usuario, hora de acceso, geolocalización, etc.

- Si los datos cumplen las condiciones, el usuario es asignado a una política de autoservicio que permite una de estas acciones:

- Acceso completo a la cuenta y las funciones del dominio

- Acceso seguro mediante MFA

- Acceso limitado a determinadas funciones

- Acceso restringido a determinadas funciones

- Si el usuario no satisface ninguna de las reglas de acceso condicional configuradas, se aplicará una política de autoservicio basada en el grupo u OU correspondiente.

Casos prácticos que ilustran el funcionamiento de una política de acceso condicional

Caso de uso 1: Cuando los inicios de sesión remotos en el dominio Active Directory (AD) de una organización deben protegerse mediante MFA

En nuestro ejemplo, considere que los usuarios locales constituyen el 50% de la plantilla de su organización. Otro 20% son remotos. El 30% restante se alternan entre modelos de trabajo remotos y on-premise según sus necesidades. Tendremos que aplicar la MFA a los usuarios que se conecten a distancia. Aprovechar el acceso condicional para este escenario implica:

- Aplicar una política de autoservicio que habilita la MFA en los endpoint.

- Configurar dos condiciones:

- Dirección IP: Se proporciona una lista de direcciones IP de confianza.

- Ubicación: Selección de ubicaciones fuera de las instalaciones de la organización.

- Crear los siguientes criterios:

- (NOT direcciones IP de confianza) AND ubicaciones seleccionadas

- El criterio está asociado a una política de autoservicio.

Así es como funcionará esta política de acceso condicional:

Cuando un usuario intente conectarse a un equipo, se analizan su dirección IP y geolocalización. Si no es una dirección IP de confianza y una geolocalización seleccionada, pero se cumplen los criterios, se le asigna la política de autoservicio que aplica la MFA de endpoint. Cuando no se cumplen las condiciones, se asigna cualquier otra política de autoservicio que aplique al usuario.

Caso de uso 2: Permitir que sólo los usuarios con equipos unidos a un dominio accedan a las aplicaciones empresariales mediante SSO

Las aplicaciones empresariales se utilizan a menudo para procesar y almacenar datos confidenciales de los usuarios. Dado que la mayoría de estas aplicaciones ahora están implementadas en la nube y fuera del perímetro de seguridad de su red, son el blanco favorito de los atacantes cibernéticos. Utilizan el phishing y otras técnicas de ataque para acceder a las aplicaciones y exfiltrar datos a distancia. Con el acceso condicional, puede permitir que sólo los usuarios que tengan un equipo conectado a un dominio accedan a aplicaciones que contengan datos confidenciales. Puede ir un paso más allá y permitir que sólo una lista de direcciones IP de confianza acceda a las aplicaciones críticas. Esto garantiza que los atacantes no tengan acceso incluso si adquieren las credenciales de sus usuarios. A continuación se muestra un ejemplo de configuración de una regla de acceso condicional para este escenario:

- Configurar una política de autoservicio que habilite el SSO para las aplicaciones requeridas.

- Configurar dos condiciones:

- Basado en la dirección IP: Se proporciona una lista de direcciones IP de confianza.

- Basado en dispositivos: Se seleccionan todos los objetos de equipo unidos a un dominio.

- Crear los siguientes criterios:

- Direcciones IP de confianza AND Objetos de equipo seleccionados

- Asociar los criterios a la política de autoservicio creada.

Así es como funcionará esta regla de acceso condicional:

Cuando un usuario intente iniciar sesión en una aplicación empresarial a través de SSO, se analizan la dirección IP y el tipo de dispositivo. Si se trata de una dirección IP de confianza y el objeto de equipo pertenece al dominio AD, se cumplen los criterios creados. A continuación, se asigna al usuario la política de autoservicio asociada a los criterios. Esto le permite acceder a las aplicaciones de la empresa mediante SSO.

Ventajas de habilitar el acceso condicional con ADSelfService Plus

- Utilice más de 20 factores de verificación avanzados para implementar la MFA.

- Acceso moderado a equipos, VPN, RDP, OWA y al centro de administración de Exchange desde una única consola.

- Habilite políticas granulares de acceso condicional para los distintos departamentos de la organización.

Preguntas frecuentes

MFA verifica la identidad del usuario con múltiples métodos de autenticación, mientras que el acceso condicional evalúa diversas condiciones antes de conceder, permitir o bloquear el acceso según las políticas de seguridad.

El acceso condicional debe usarse cuando el acceso a datos y aplicaciones confidenciales debe otorgarse de forma selectiva y cuando se desea reducir el riesgo de acceso no autorizado.

El acceso condicional refuerza la seguridad al aplicar políticas contextuales, reduce los riesgos de acceso no autorizado y mejora el cumplimiento normativo.

Los tres elementos clave del acceso condicional son las condiciones, los criterios y las políticas de acceso que se aplicarán a los usuarios para conceder o denegar el acceso.

Refuerce la gestión de accesos con autenticación contextual basada en riesgos.

Autoservicio de contraseñas

Libere a los usuarios del Active Directory de largas llamadas a la mesa de ayuda permitiéndoles realizar sus tareas de restablecimiento de contraseñas/desbloqueo de cuentas de autoservicio. ¡Haga cambios de clave para empleados sin complicaciones con la consola "Cambiar contraseña" de ADSelfService Plus!

Una identidad con inicio de sesión único

Acceda con un solo clic a más de 100 aplicaciones en la nube. Con el inicio de sesión único empresarial, los usuarios pueden acceder a todas sus aplicaciones en la nube con sus credenciales de Active Directory.

Notificación de caducidad de contraseña/cuenta

Avise a los usuarios del Active Directory de la inminente caducidad de sus contraseñas/cuentas notificándolos por correo electrónico.

Sincronizador de contraseñas

Sincronice los cambios de contraseña/cuenta de usuario de Windows Active Directory en varios sistemas y de forma automática. Estos incluyen Office 365, G Suite, IBM iSeries y más.

Aplicación de la política de contraseñas

Garantice contraseñas de usuario seguras y resistentes a diversas amenazas de hackeo con ADSelfService Plus obligando a los usuarios de Active Directory a utilizar claves que se ciñan a los estándares de seguridad mediante la visualización de los requisitos de complejidad de las claves.

Autoactualización del directorio y búsqueda dentro de la empresa

Portal que permite a los usuarios de Active Directory actualizar su información más reciente y función de búsqueda rápida para localizar información sobre compañeros utilizando claves de búsqueda, como el número de contacto de la persona en cuestión.