Cómo incluir en la lista negra las contraseñas débiles de Active Directory

¿Qué hace que una contraseña sea vulnerable a los hackers?

Es parte de la naturaleza humana usar contraseñas que sean fáciles de escribir y recordar. Pueden ser patrones de teclado familiares como 12345 o palabras como contraseña. Las listas de contraseñas de uso común (llamadas diccionarios de contraseñas) son fácilmente accesibles para hackers y atacantes, lo que les brinda una ventaja cuando se trata de ataques cibernéticos.

Para empeorar las cosas, existen enormes listas de cuentas comprometidas y sus contraseñas que están disponibles públicamente. Dado que los usuarios tienden a reutilizar la misma contraseña para varios sitios, los atacantes pueden intentar iniciar sesión en varios sitios con las mismas credenciales.

Al combinar el conocimiento de la naturaleza humana con listas basadas en datos de contraseñas comunes y comprometidas, los atacantes han ideado estrategias de ataque creativas como por ejemplo:

- Ataques por fuerza bruta: Un método de prueba y error que aplica una gran cantidad de contraseñas y combinaciones de contraseñas para recursos protegidos con la esperanza de que una combinación coincida con la contraseña. Se trata de una estrategia de ataque simple pero altamente efectiva.

- Ataques de diccionario: Cada palabra del diccionario se prueba para un recurso protegido por contraseña. Es similar a los ataques por fuerza bruta excepto que solo usa palabras del diccionario.

- Difusión de contraseñas: Una pequeña cantidad de contraseñas muy comunes se prueban para una gran cantidad de cuentas protegidas. Se basa en la suposición de que al menos algunos usuarios de la empresa habrían elegido contraseñas débiles.

- Relleno de credenciales: Las cuentas y contraseñas comprometidas que se filtran desde sitios maliciosos se prueban para los recursos corporativos con la esperanza de que esos usuarios comprometidos hayan reutilizado las mismas credenciales en el trabajo.

¿Qué es la lista negra de contraseñas y cómo ayuda a prevenir ataques de contraseña?

Los administradores pueden proteger a la organización contra estos ataques a través de la lista negra de contraseñas. La lista negra de contraseñas implica prohibir el uso de las contraseñas más utilizadas y sus variaciones. La inclusión en la lista negra de contraseñas comprometidas y débiles puede fortalecer la seguridad de la organización ya que evita que los atacantes descubran la contraseña de dominio de un usuario y pasen la contraseña inicial de inicio de sesión en el dominio de Active Directory.

Lista negra de contraseñas en PowerShell

Windows PowerShell no ofrece funciones de lista negra de contraseñas.

ManageEngine ADSelfService Plus, una solución de seguridad de identidad con autenticación multifactor, inicio de sesión único y funciones de administración de contraseñas de autoservicio, ofrece listas negras de contraseñas para Active Directory y cuentas de aplicaciones empresariales a través del Ejecutor de directivas de contraseñas e integración con Have I Been Pwned? . El primero ayuda a imponer reglas de directivas de contraseñas que prohíben el uso de palabras de diccionario, palíndromos y patrones, y el segundo evita el uso de contraseñas previamente expuestas.

Configuración de la lista negra de contraseñas en ADSelfService Plus

1. Configuración de la función Ejecutor de directivas de contraseñas

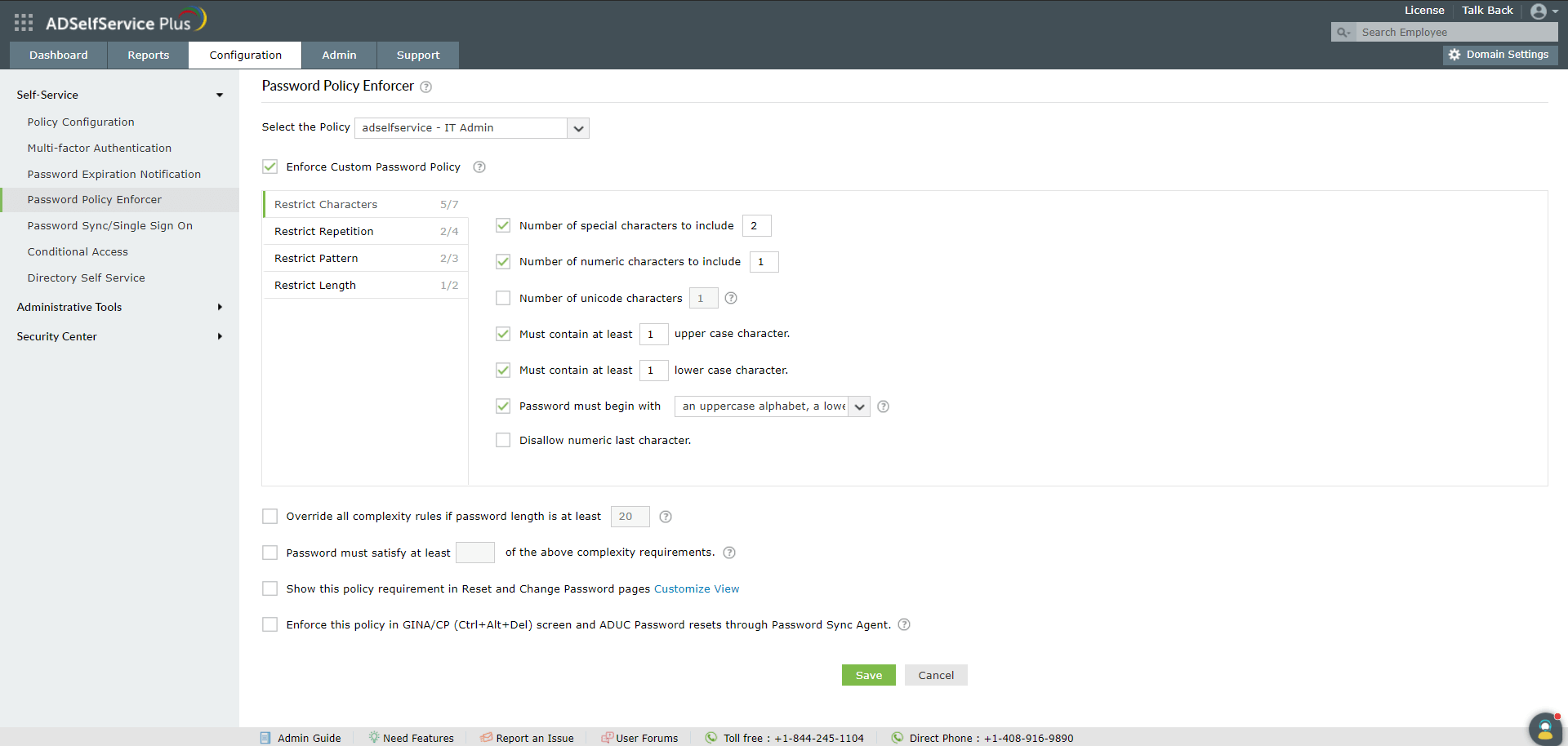

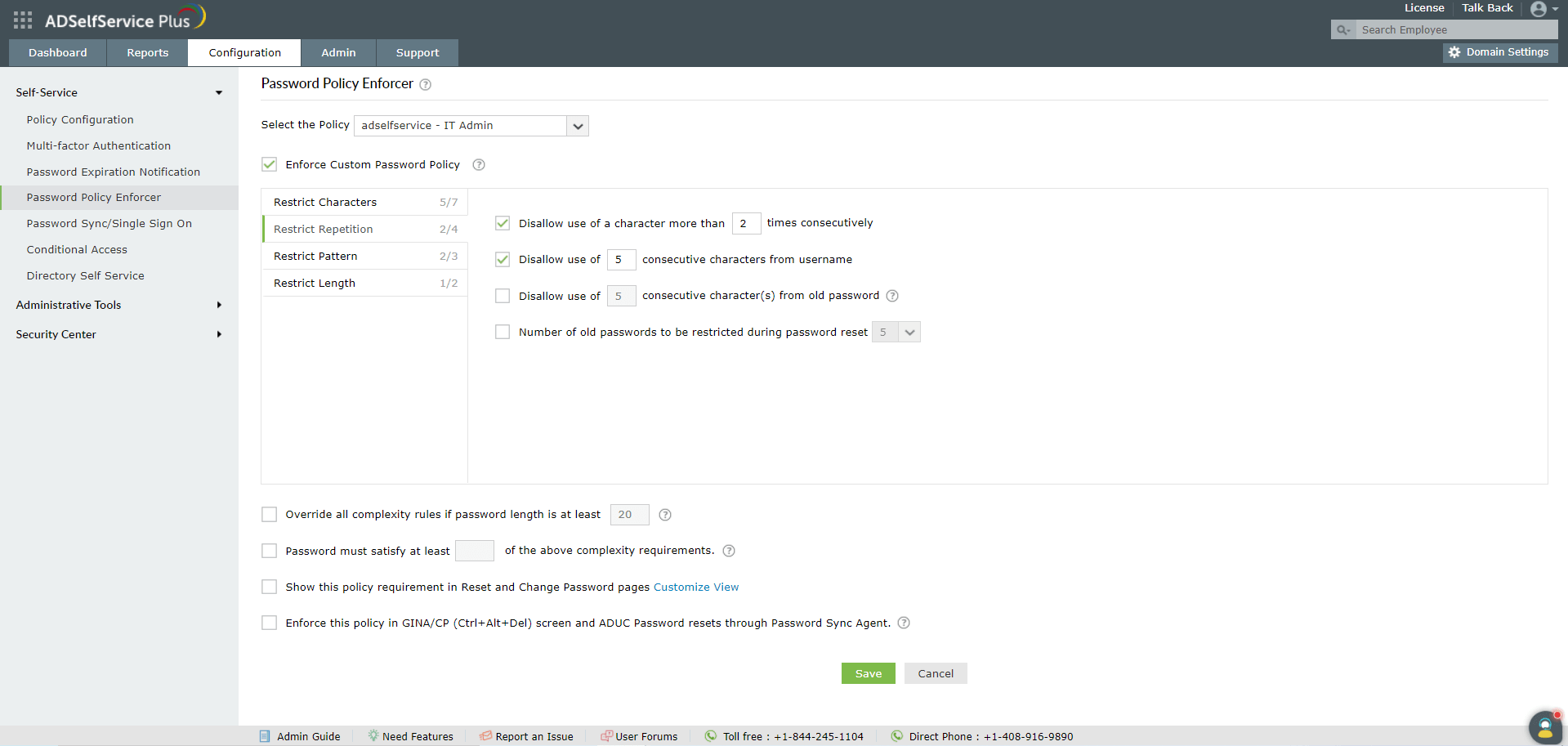

Con ADSelfService Plus, configure una directiva de contraseña personalizada a través de la función Ejecutor de directivas de contraseñas

- Inicie sesión en el portal de administración de ADSelfService Plus.

- Vaya a Configuración > Autoservicio > Ejecutor de directivas de contraseñas.

- Habilite Aplicar directiva de contraseñas personalizada.

- En la pestaña Restringir patrón prohíba contraseñas usando secuencias de teclado de diccionario personalizadas y palíndromos.

- Haga clic en Guardar.

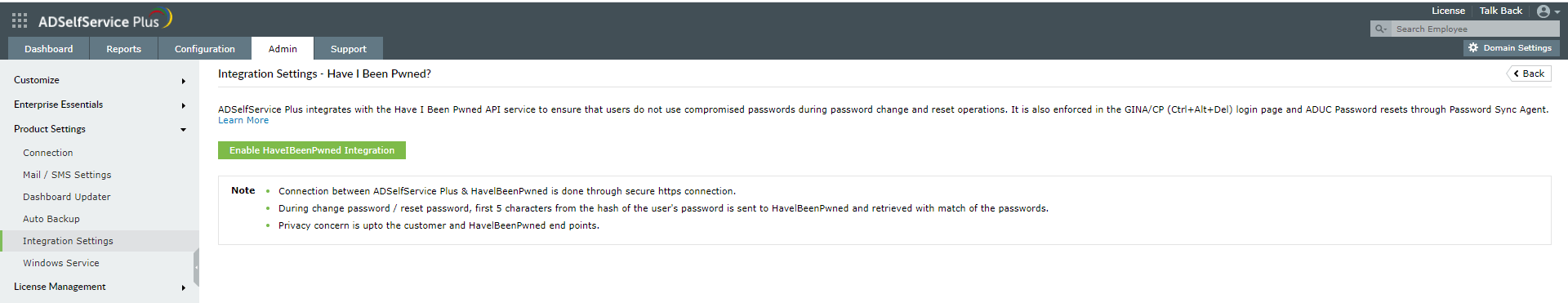

- Vaya a Admin > Configuración del producto > Configuración de integración > Have I been Pwned?.

- Seleccione Habilitar la integración de HaveIbeenPwned..

- Configuración avanzada de directivas de contraseñas:

Los administradores pueden crear directivas de contraseñas personalizadas a partir de los controles avanzados de directivas de contraseñas que incluyen en la lista negra contraseñas débiles, patrones de teclado comunes, palíndromos, etc.

- Carga de diccionarios de contraseñas:

Los administradores pueden cargar listas de contraseñas comunes y fáciles de vulnerar (que reciben el nombre de diccionarios de contraseñas) para evitar que se utilicen las contraseñas de esa lista.

- Integración con Have I Been Pwned?:

Have I Been Pwned? es un servicio que informa a los usuarios si las contraseñas que utilizan se han visto comprometidas durante filtraciones de datos en el pasado. También les informa sobre cualquier contraseña antigua, débil o duplicada que puedan haber usado.

- Aplicación universal:

Los administradores pueden aplicar la integración de directivas de contraseñas y Have I Been Pwned? durante el autoservicio de restablecimiento de contraseñas y cambio de contraseñas para Active Directory y aplicaciones en la nube. También se pueden controlar los cambios de contraseña nativos, como los cambios de contraseña a través de Ctrl+Alt+Supr y los restablecimientos de contraseña desde el portal ADUC.

- Mejora la seguridad de TI:

Proporciona técnicas avanzadas de autenticación multifactor que incluyen biometría y YubiKey para proteger las aplicaciones en la nube.

- ○ Mejora la experiencia del usuario:

Los usuarios pueden realizar un restablecimiento de contraseñas de autoservicio desde varios puntos de acceso, como sus pantallas de inicio de sesión. dispositivos móviles o un portal web seguro.

2. Integración de ADSelfService Plus con Have I Been Pwned?

Además de ser fácil de configurar, ADSelfService Plus tiene varias ventajas en comparación con los scripts de PowerShell.