Solución de seguridad Zero Trust

¿Qué es la Confianza Cero y cómo le puede ayudar?

La confianza cero es una mentalidad de seguridad que dicta que las organizaciones no deberían confiar automáticamente en cualquier cosa que se encuentre dentro o fuera de sus perímetros. Toda entidad que intente conectarse debe ser verificada antes de que se le conceda el acceso. Las políticas de seguridad de confianza cero giran en torno a los controles de acceso con menos privilegios y la verificación estricta de los usuarios. Este marco, introducido por John Kindervag, tiene tres principios: no confiar en nadie, verificar continuamente y limitar el radio de explosión.

Para aplicar estos principios, las organizaciones necesitan implementar una solución de autenticación multifactor (MFA) con verificación adaptable y políticas de confianza estrictas para los usuarios. ADSelfService Plus es una solución integral de seguridad de identidades que puede ayudar a su organización a aplicar la confianza cero con funciones avanzadas como MFA, acceso condicional, autenticación sin contraseña y configuración personalizable de políticas de confianza. Aplicar la confianza cero no sólo ayuda a su empresa a destacar en seguridad de identidades, sino que también crea una infraestructura de red más sencilla y una mejor experiencia de usuario.

Creación de un entorno de confianza cero con ADSelfService Plus

- MFA

- Inicio de sesión único para empresas (SSO)

- Acceso condicional

MFA

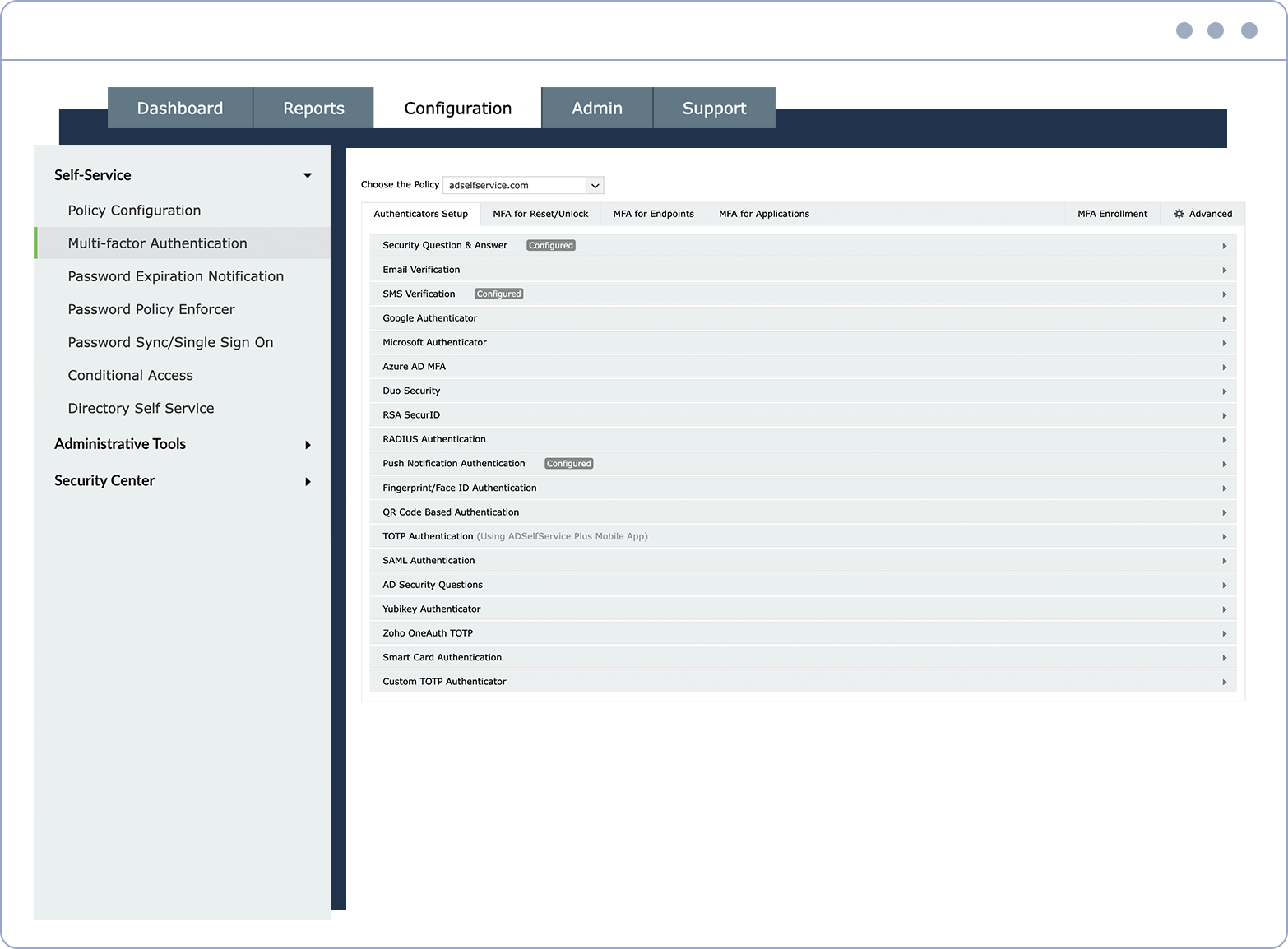

Fortalezca los recursos de la organización en la red - tales como endpoints, VPN e inicios de sesión de OWA - con MFA, que cuenta con 19 métodos de verificación diferentes. Ajuste el acceso con múltiples flujos MFA para los distintos grupos o departamentos de su organización.

Más informaciónInicio de sesión único para empresas (SSO)

Proporcione a los usuarios un acceso seguro y con un solo clic a las aplicaciones empresariales, tanto aquellas basadas en la nube como on-premise. Proteja el SSO con técnicas MFA adaptativas que varían para los distintos usuarios en función de las OU y los grupos.

Más informaciónAcceso condicional

Proteja el acceso de los usuarios a los recursos de TI, tales como aplicaciones y endpoints, con MFA condicional. Preconfigure condiciones como la ubicación del usuario, la dirección IP, la hora de acceso y el dispositivo utilizado para presentar diferentes métodos de MFA.

Más informaciónLa consola de fácil uso de ADSelfService Plus facilita la configuración de la confianza cero

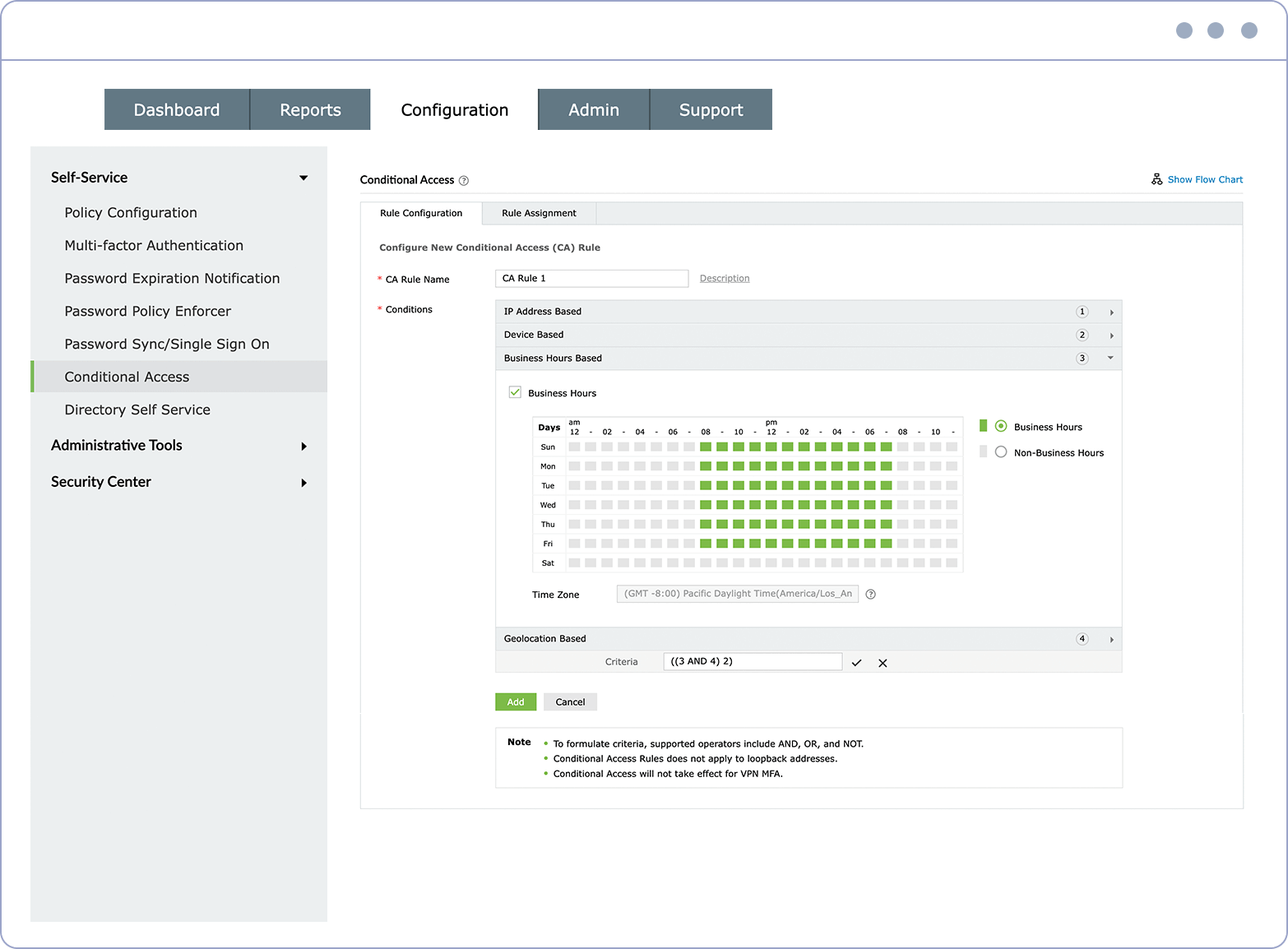

Acceso condicional

Reglas personalizables

Cree sus propias reglas en función de las cuales tendrá lugar la autenticación adaptativa.

Condiciones configurables

Elija entre una amplia gama de condiciones. Estas pueden ir desde la IP y el horario laboral hasta los dispositivos y la geolocalización.

Advanced MFA

Privilegios de usuario personalizabless

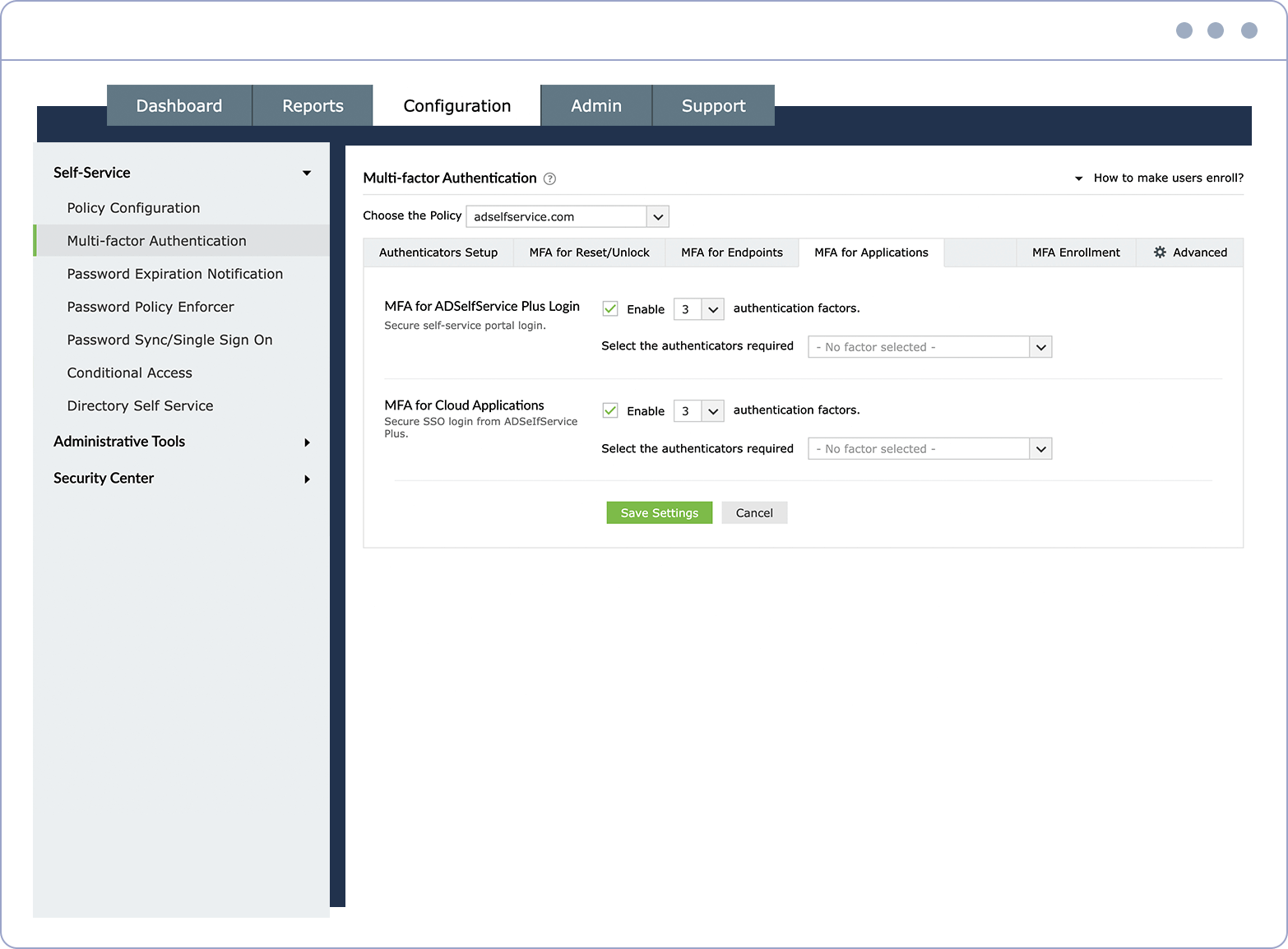

Aplique diferentes configuraciones de MFA para usuarios de diferentes OU y grupos en función de sus roles de acceso y el nivel de seguridad necesario.

MFA personalizable

Elija el número y tipo de métodos MFA con los que sus usuarios deben autenticarse para acceder a los recursos.

Ajustes de confianza personalizables

Facilite a los usuarios confiar en un navegador o dispositivo. Esto les permitirá saltarse la MFA durante un número limitado de días y ahorrar tiempo.

Gama de autenticadores MFA

Amplios autentificadores

Elija entre unos 20 autenticadores diferentes para verificar la identidad de sus usuarios.

Ventajas de implementar la confianza cero con ADSelfService Plus

Seguridad para múltiples recursos

Proteja todos sus recursos en la red con MFA. Estos incluyen el acceso a VPN, inicios de sesión en OWA, aplicaciones empresariales y equipos.

Integraciones con herramientas IAM

Implemente mejor el Acceso a la Red de confianza cero mediante integraciones con soluciones IAM, tales como ADManager Plus y AD360. Estas ofrecen funciones como la auditoría de cambios basada en UBA y flujos de trabajo basados en aprobaciones.

Autenticación sin contraseña

Despreocúpese de las claves comprometidas con la verificación adaptativa. Active la autenticación sin contraseña y elimine todos sus problemas de gestión de claves.

Experiencia de usuario mejorada

Asegúrese de que los usuarios experimenten una productividad sin obstáculos mientras acceden a los recursos organizativos necesarios con la ayuda de un proceso de verificación adaptable sencillo y sin problemas.

Todo lo que necesita para garantizar la seguridad de las identidades y lograr la Confianza Cero

Programar una demostraciónAdemás de la confianza cero, ADSelfService Plus es compatible con:

MFA adaptable

Habilite una MFA que se adapte al contexto de su empresa con 19 factores de autenticación diferentes para los inicios de sesión en endpoints y aplicaciones.

Más informaciónInicio de sesión único para empresas

Permita que los usuarios accedan a todas las aplicaciones de la empresa con un flujo de autenticación único y seguro.

Más informaciónGestión y seguridad de contraseñas

Simplifique la gestión de contraseñas con restablecimiento de las mismas, desbloqueo de cuentas de autoservicio, políticas de claves seguras y notificaciones de caducidad.

Más información

Habilitación para el trabajo a distancia

Mejore el trabajo remoto con actualizaciones de credenciales en caché, inicios de sesión seguros y gestión móvil de contraseñas.

Más informaciónIntegraciones potentes

Establezca un entorno de TI eficiente y seguro mediante la integración con herramientas SIEM, ITSM e IAM.

Más informaciónAutoservicio empresarial

Encargue las actualizaciones de perfiles y las suscripciones a grupos a los usuarios finales. Monitoree estas acciones de autoservicio con flujos de trabajo de aprobación.