Gezien het huidige, evoluerende landschap van IT-bedreigingen, is meervoudige verificatie (MFA) een bekende beveiligingsnorm geworden. Hoewel MFA een goed bekende benadering is, betekent dit niet dat alle organisaties weten hoe ze deze doeltreffend moeten toepassen. Het volstaat niet om alleen maar over een MFA-oplossing te beschikken. Het is cruciaal om een gedetailleerde strategie te ontwikkelen om optimaal gebruik te maken van een MFA-instelling om uw netwerk ondoordringbaar te maken. Een andere uitdaging is het implementeren van een MFA-oplossing die de toegang tot uw IT-bronnen versterkt, maar de gebruikersproductiviteit niet hindert.

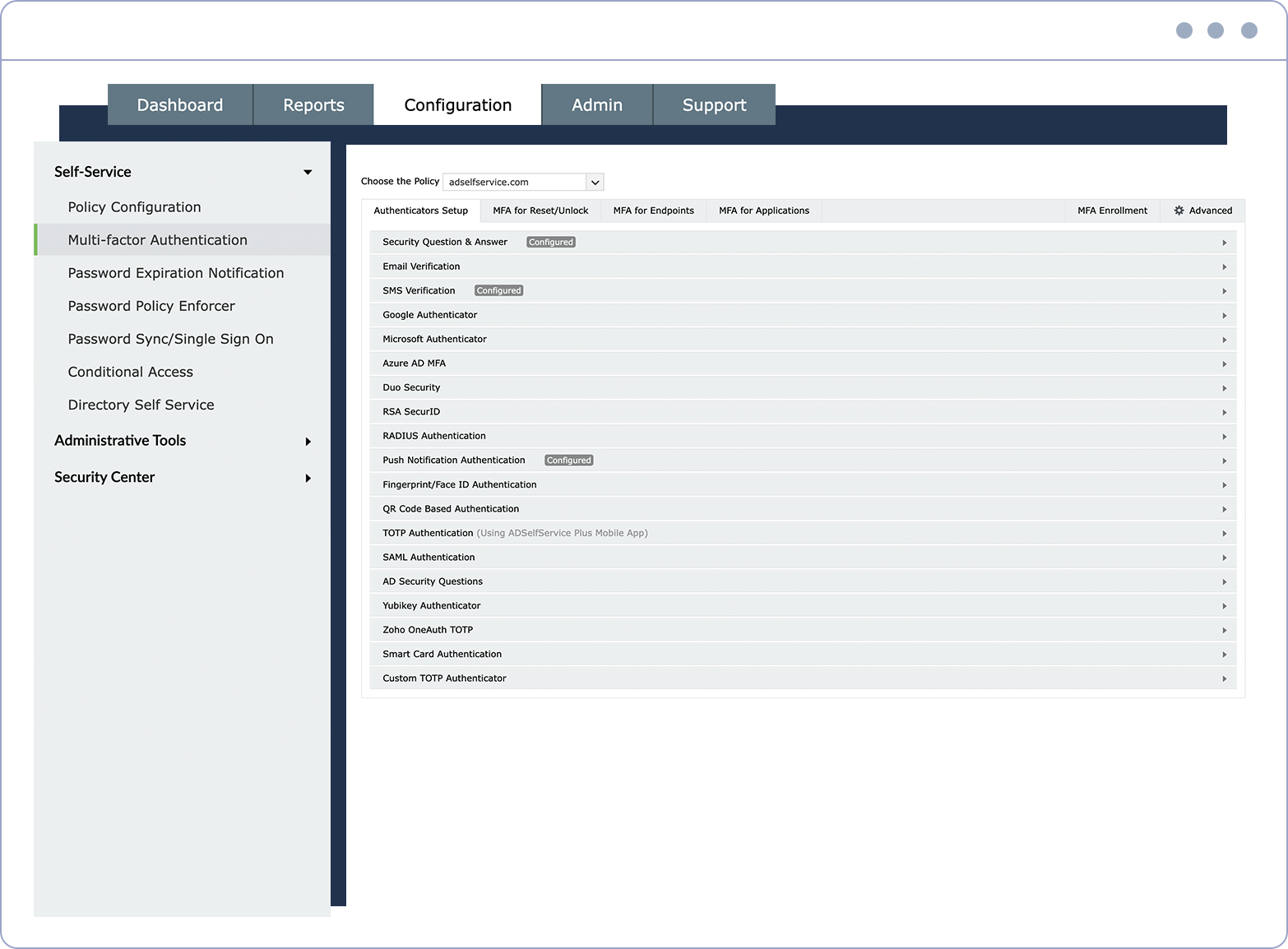

ADSelfService Plus biedt 19 verschillende verificatiefactoren, van biometrie tot TOTP's.

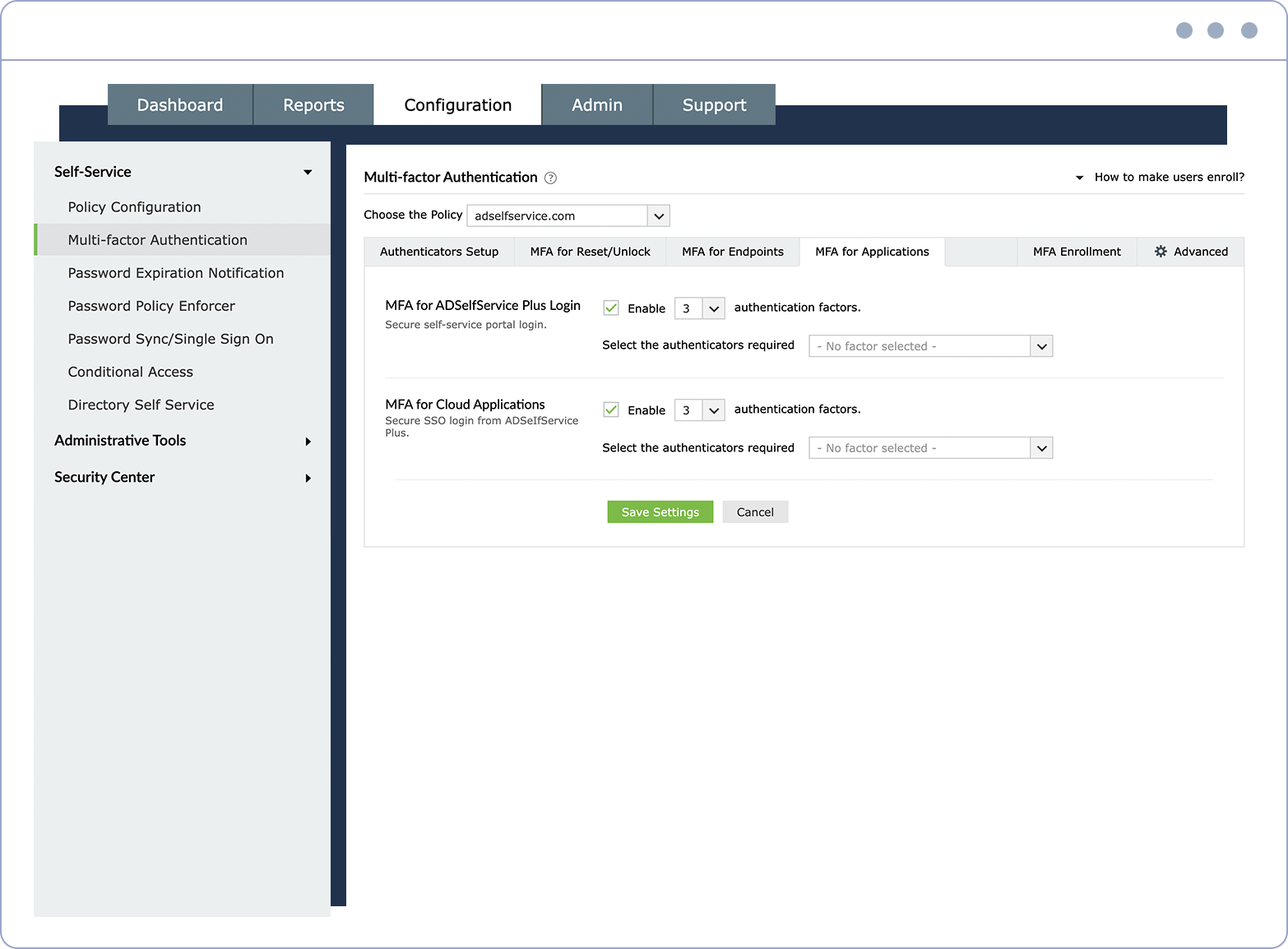

Meer informatieConfigure MFA for VPN, OWA, and machine logins in just a few clicks from our user-friendly console. Set up different MFA flows for different groups or departments in your organization.

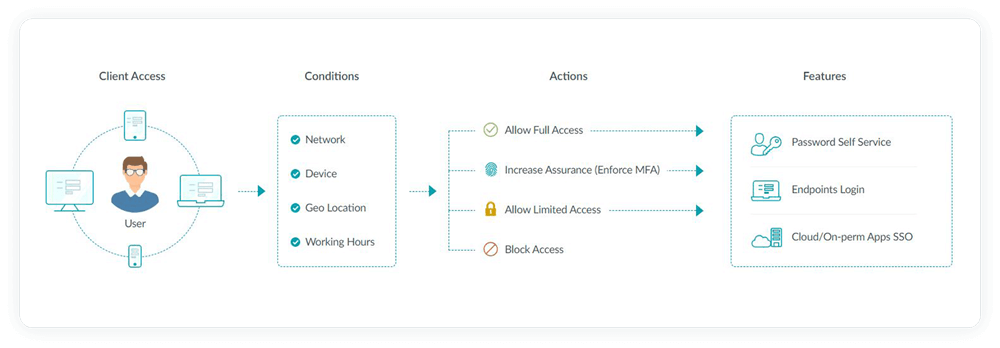

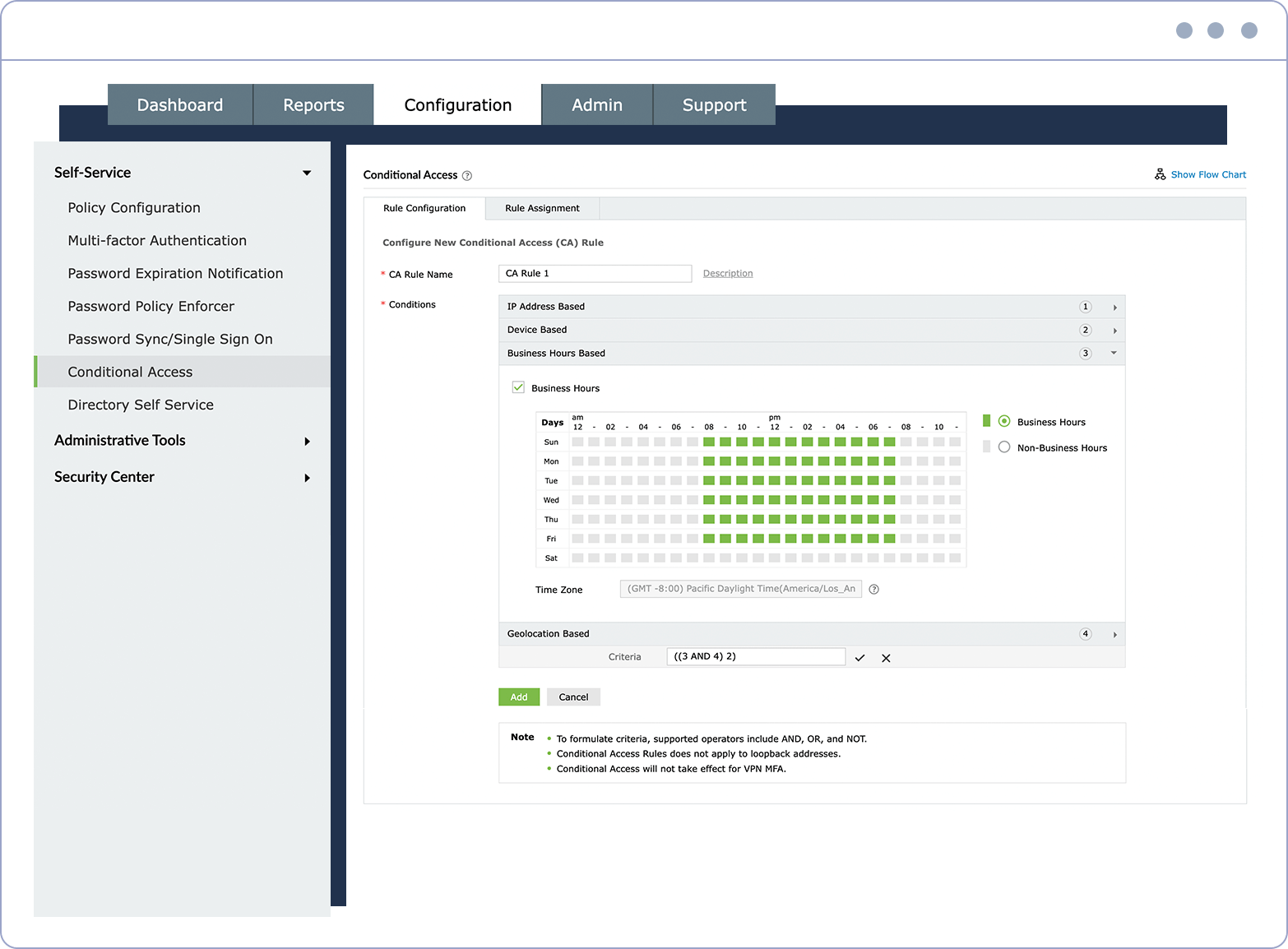

Meer informatieFine-tune the access rules for IT resources such as applications and endpoints based on a user's location, IP address, time of access, and device used.

Meer informatieEnable passwordless login for cloud and on-premises applications through SSO.

Meer informatieAdaptieve MFA, ook bekend als op risico's gebaseerde MFA, biedt gebruikers verificatiefactoren die telkens worden aangepast wanneer een gebruikers aanmeldt, afhankelijk van het berekende risiconiveau van de gebruiker op basis van contextuele informatie. Sommige voorbeelden van contextuele informatie omvatten:

De verificatiefactoren die worden voorgesteld aan de gebruiker, zijn gebaseerd op het risiconiveau dat is berekend met de bovenstaande contextfactoren. Stel u bijvoorbeeld voor dat een gebruiker op zijn werkcomputer probeert aan te melden op een abnormaal tijdstip tijdens zijn vakantie. Omdat de geolocatie en de toegangstijden van de gebruiker verschillen, worden ze automatisch gevraagd om hun identiteit te bewijzen met extra verificatiefactoren.

Wanneer de aanmeldingsomstandigheden van de gebruiker worden gecontroleerd en er geen risico is gedetecteerd, kan het MFA-proces worden omzeild voor de gebruiker. En in sommige gevallen, kan de toegang tot de gevraagde bron ook worden geweigerd wanneer de gebruikersactiviteit verdacht lijkt.

Customizable rules Create your own rules based on which adaptive authentication takes place.

Configurable conditions Choose from a wide range of conditions, such as IPs, business hours, and geolocation.

Customizable MFA Pick the number and type of MFA methods that your users must authenticate with to gain access to resources.

Secure self-service actions Configure MFA for user self-service activities like password resets and account unlocks.

Secure endpoints Configure MFA for endpoints, like machine, VPN, RDP, and OWA logons.

Ample authenticators Choose from around 20 different authenticators to verify your users' identities.

Implement context-based MFA for users logging in to endpoints; cloud and on-premises applications; VPNs; and OWAs.

Deploy an MFA solution that utilizes existing identity verification sources such as Face ID, Google Authenticator, or Azure AD MFA to make user adoption simple.

Render compromised passwords powerless with a secondary factor of authentication. Enable passwordless authentication and get rid of all your password management troubles at once.

Make your organization meet various compliance standards including NIST SP 800-63B, PCI DSS, and HIPAA.

Maak op context gebaseerde MFA met 19 verschillende verificatiefactoren mogelijk voor eindpunt- en toepassingsaanmeldingen.

Meer informatieVerleen gebruikers toegang tot alle bedrijfstoepassingen met slechts één veilige verificatiestroom.

Meer informatieVereenvoudig wachtwoordbeheer met selfservice voor opnieuw instellen van wachtwoorden en accountontgrendelingen, sterke wachtwoordbeleidslijnen en meldingen voor verlopen wachtwoorden.

Meer informatieVerbeter werken op afstand met updates van cachereferenties, beveiligde aanmeldingen en mobiel wachtwoordbeheer.

Meer informatieBreng een efficiënte en veilige IT-omgeving tot stand door de integratie met SIEM-, ITSM- en IAM-hulpprogramma’s.

Meer informatieCreëer een Zero Trust-omgeving met geavanceerde verificatietechnieken en maakt uw netwerken ondoordringbaar voor bedreigingen.