-

Metoda inspekcji natywnej usługi AD

-

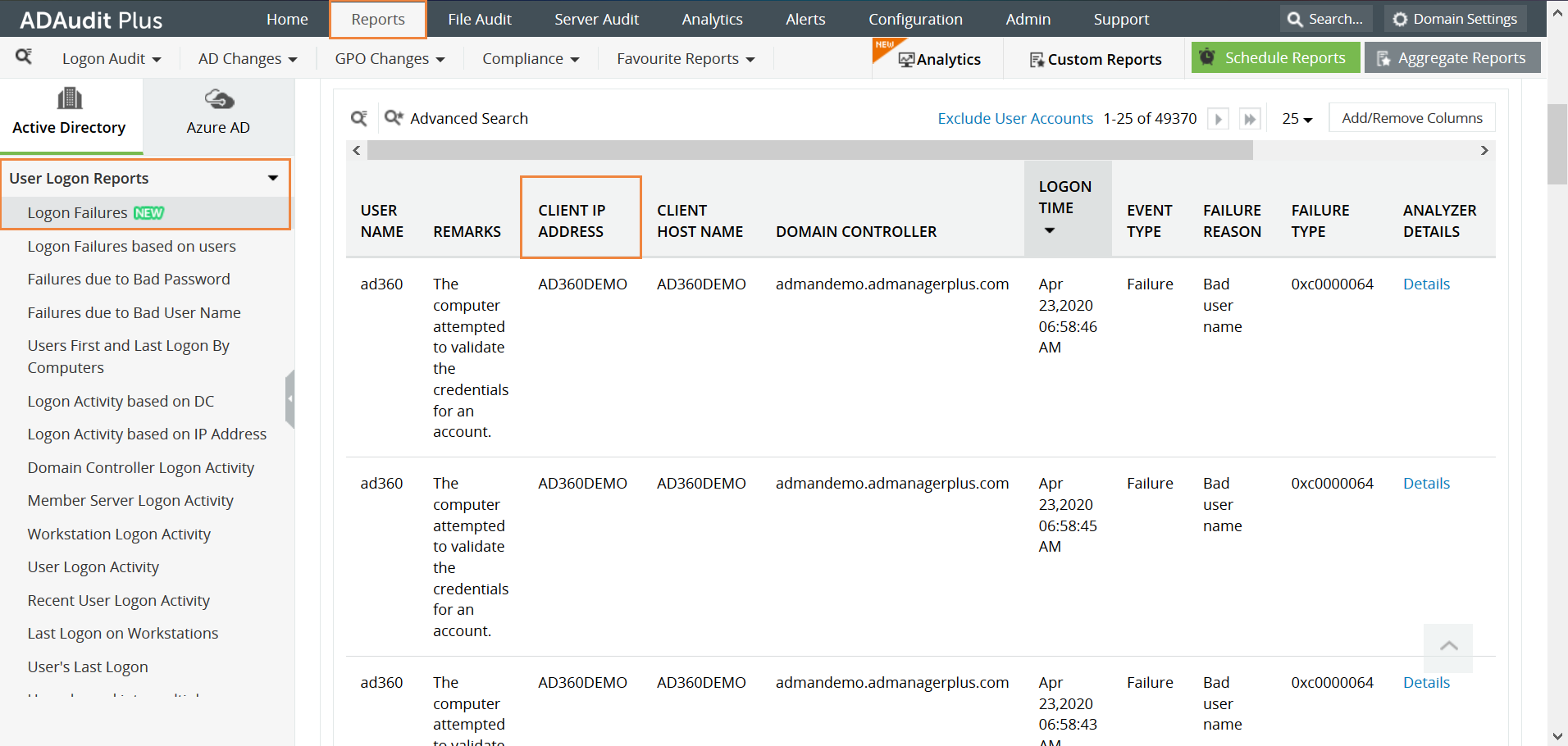

Metoda z użyciem ADAudit Plus

Oto jak ADAudit Plus może pomóc w znalezieniu źródła nieudanych prób logowania

-

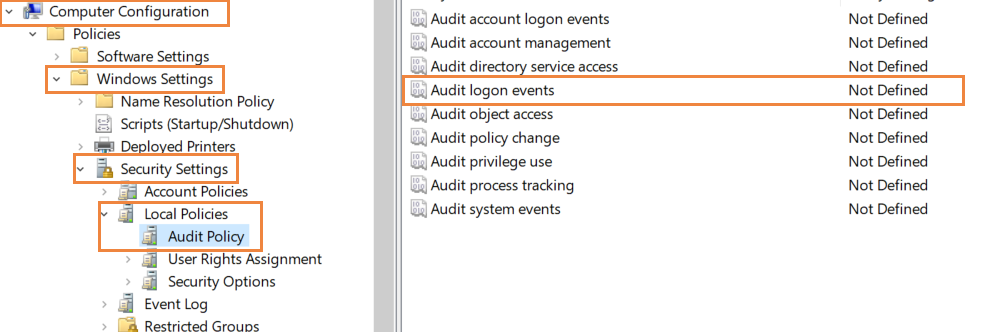

Krok 1: Włącz „Zasady inspekcji logowania” w usłudze Active Directory.

-

Krok 2: Uruchom ADAudit Plus

-

Znajdź kartę Raporty i przejdź do obszaru Raporty o logowaniu użytkowników, a następnie kliknij pozycję Niepowodzenia logowania.

Spowoduje to wygenerowanie szczegółowego raportu zawierającego adres IP, czas logowania, kontroler domeny i przyczynę nieudanego logowania. Ten raport pomoże administratorowi zdecydować, czy nieudane logowanie należy uznać za zagrożenie bezpieczeństwa.

Oto jak można znaleźć źródło nieudanych prób logowania w natywnej usłudze AD.

-

Krok 1: Włącz zasady „Inspekcja zdarzeń logowania”

-

Otwórz „Menedżera serwerów” na serwerze Windows

-

W obszarze „Zarządzanie” wybierz „Zarządzanie zasadami grupy”, aby wyświetlić kosolę

-

Wybierz odpowiedni las, a następnie odpowiednią domenę

-

Utwórz nowy lub edytuj istniejący obiekt zasad grupy.

-

W edytorze zasad grupy przejdź do obszaru Konfiguracja komputera > Ustawienia systemu Windows > Ustawienia zabezpieczeń > Zasady lokalne > Zasady inspekcji.

-

W zasadach inspekcji wybierz „Inspekcja zdarzeń logowania” i włącz je w odniesieniu do zdarzenia „niepowodzenie”.

-

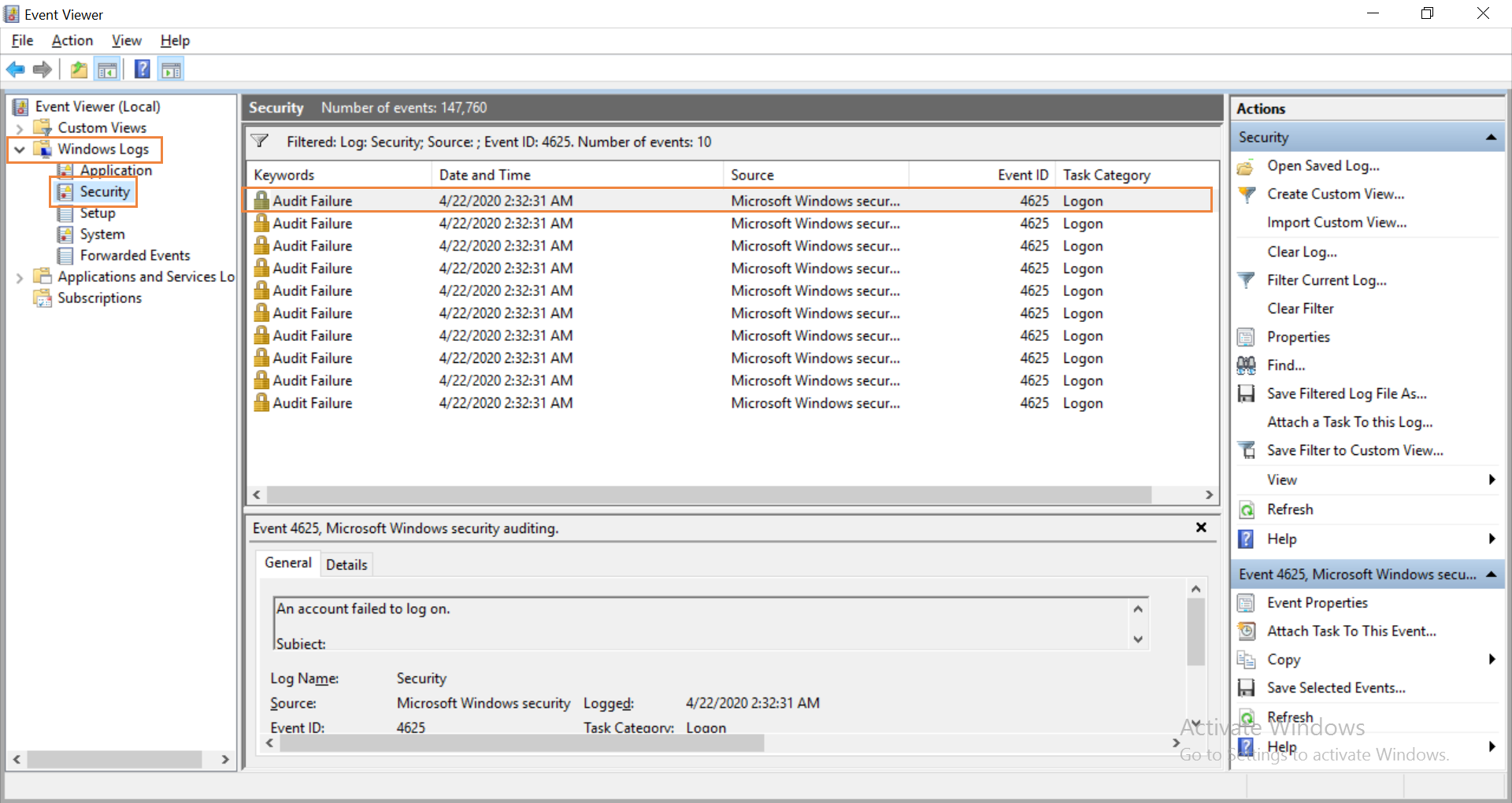

Krok 2: Znajdź źródło zdarzeń nieudanych prób logowania w podglądzie zdarzeń

Podgląd zdarzeń będzie teraz rejestrował zdarzenie za każdym razem, gdy nastąpi nieudana próba logowania w domenie. Poszukaj zdarzenia o identyfikatorze 4625, które jest wyzwalane po zarejestrowaniu nieudanego logowania.

Otwórz Podgląd zdarzeń w usłudze Active Directory i przejdź do obszaru Dzienniki systemu Windows > Zabezpieczenia. W okienku na środku jest lista wszystkich zdarzeń, które zostały skonfigurowane do inspekcji. Będzie trzeba przejrzeć zarejestrowane zdarzenia w poszukiwaniu nieudanych prób logowania. Po ich znalezieniu można kliknąć prawym przyciskiem myszy zdarzenie i wybrać Właściwości zdarzenia, aby uzyskać więcej szczegółów. W otwartym oknie można znaleźć adres IP urządzenia, z którego próbowano się zalogować.

Natywna inspekcja robi się zbyt skomplikowana?

Uprość raportowanie i inspekcję usługi Active Directory dzięki ADAudit Plus.

Pobierz BEZPŁATNIE Bezpłatny 30-dniowy okres próbny z pełną funkcjonalnością