Pierwszym krokiem w śledzeniu zdarzeń logowania i wylogowania jest umożliwienie przeprowadzenia inspekcji. Możesz wyznaczyć w systemie Windows określony zestaw zmian, które mają być monitorowane tak, aby tylko te zdarzenia były rejestrowane w dzienniku zabezpieczeń.

Aby sprawdzić historię logowania użytkownika w Active Directory, włącz inspekcję, wykonując poniższe czynności:

- 1 Uruchom gpmc.msc (Group Policy Management Console).

- 2 Utwórz nowy GPO.

- 3 Kliknij Edit i przejdź do części Computer Configuration > Policies > Windows Settings > Security Settings > Advanced Audit Policy Configuration > Audit Policies. W obszarze Audit Policies znajdziesz ustawienia dotyczące logowania/wylogowywania do/z konta.

Logowanie/wylogowanie:

- Audit Logon > Define > Success and Failure.

- Audit Logoff > Define > Success.

- Audit Other Logon/Logoff Events > Define > Success.

Logowanie do konta:

- Audit Kerberos Authentication Service > Define > Success and Failure.

- 4 Aby połączyć nowy GPO z domeną, kliknij prawym przyciskiem myszy. Wybierz opcję Link an Existing GPO i wybierz utworzony obiekt zasad grupy.

Domyślnie system Windows aktualizuje zasady grupy co 90 minut. Jeśli chcesz, aby zmiany zostały natychmiast zastosowane, możesz wymusić aktualizację w tle wszystkich ustawień zasad grupy, wprowadzając następujące polecenie do wiersza polecenia Windows:

gpupdate /forceTeraz, gdy dowolny użytkownik zaloguje się lub wyloguje, informacje zostaną zarejestrowane jako zdarzenie w dzienniku zabezpieczeń systemu Windows.

Aby wyświetlić zdarzenia, otwórz Event Viewer i przejdź do obszaru Windows Logs > Security. Tutaj są dostępne szczegóły wszystkich zdarzeń, dla których włączono możliwość przeprowadzenia inspekcji. W tym miejscu można zdefiniować rozmiar dziennika zabezpieczeń i wybrać nadpisywanie starszych zdarzeń tak, aby nowe zdarzenia były rejestrowane, gdy dziennik jest pełny.

Informacje o identyfikatorach zdarzeń związanych z logowaniem i wylogowaniem.

-

Identyfikator zdarzenia ID 4624 — logowanie do konta powiodło się.

To zdarzenie rejestruje każdą pomyślną próbę zalogowania się do lokalnego komputera. Zawiera najważniejsze informacje o rodzaju logowania (np. interaktywne, wsadowe, sieciowe lub do usługi), SID, nazwę użytkownika, informacje o sieci i inne dane. Monitorowanie tego konkretnego zdarzenia ma bardzo duże znaczenie, ponieważ informacje dotyczące rodzaju logowania nie są dostępne w kontrolerze DC.

-

Identyfikator zdarzenia ID 4634 — użytkownik wylogował się z konta.

Te sygnały zdarzeń kończą sesję logowania.

-

Identyfikator zdarzenia ID 4647 — użytkownik zainicjował wylogowanie.

To zdarzenie, podobnie jak zdarzenie 4634, sygnalizuje, że użytkownik się wylogował, ale akurat to wskazuje, że logowanie miało charakter interaktywny albo zdalnie interaktywny (pulpit zdalny).

-

Identyfikator zdarzenia ID 4625 — nieudane logowanie do konta.

W tym zdarzeniu udokumentowana jest każda nieudana próba logowania w komputerze lokalnym, w tym informacje na temat nieudanego logowania (zła nazwa użytkownika, wygasłe hasło, wygasłe konto itp.), co jest użyteczne w kontekście inspekcji zabezpieczeń.

Wszystkie wspomniane powyżej identyfikatory ID muszą być zbierane z indywidualnych urządzeń. Jeżeli niepokoją Cię sposoby logowania albo czas wylogowania się użytkowników, możesz po prostu monitorować następujące identyfikatory ID zdarzeń w kontrolerach DC, aby znajdować historię logowania użytkowników.

-

Identyfikator zdarzenia ID 4768 — przekazano żądanie dotyczące biletu uwierzytelnienia Kerberos (TGT).

To zdarzenie jest generowane, gdy kontroler DC przyznaje zgłoszenie autoryzacyjne (TGT). Oznacza to, że użytkownik wprowadził prawidłową nazwę użytkownika i hasło, a konto przeszło kontrole dotyczące stanu i zatwierdzeń. Jeżeli żądanie dotyczące biletu się nie powiedzie (konto jest wyłączone, wygasło, zostało zablokowane, próba nastąpiła po godzinach zalogowania itp.), wówczas zdarzenie jest rejestrowane jako nieudana próba logowania.

-

Identyfikator zdarzenia ID 4771 — wstępne uwierzytelnienie Kerberos nie powiodło się.

To zdarzenie oznacza, że zapytanie dotyczące biletu nie powiodło się, dlatego zdarzenie może zostać uznane za błąd logowania.

Prawdopodobnie zaważyłeś/-aś, że aktywności logowania i wylogowywania są oznaczone innymi identyfikatorami zdarzenia. Aby powiązać te zdarzenia, potrzebny jest wspólny identyfikator.

Identyfikator logowania to numer (unikatowy i nadawany między ponownymi uruchomieniami), który identyfikuje ostatnio rozpoczętą sesję logowania. Każda kolejna aktywność jest zgłaszana za pomocą tego identyfikatora. Kojarzenie zdarzeń logowania i wylogowania z tym samym identyfikatorem logowania pozwala na obliczenie czasu trwania logowania.

Ograniczenia dotyczące natywnych narzędzi inspekcji.

- Wszystkie lokalne zdarzenia związane z logowaniem i wylogowaniem są rejestrowane tylko w dzienniku zabezpieczeń poszczególnych komputerów (stacji roboczych lub serwerów Windows), a nie na kontrolerach domen (DC).

- Zdarzenia logowania zarejestrowane w kontrolerach DC nie zawierają informacji wystarczających do rozróżnienia różnych typów logowania: interaktywnego, zdalnego interaktywnego, sieciowego, wsadowego, do usługi itp.

- Zdarzenia wylogowania nie są rejestrowane w kontrolerach DC. Ta informacja jest niezbędna do określenia czasu trwania logowania danego użytkownika.

Oznacza to, że trzeba zebrać informacje z kontrolerów DC, jak również stacji roboczych i innych serwerów systemu Windows, aby uzyskać pełen przegląd wszystkich aktywności związanych z logowaniem i wylogowaniem w swoim środowisku. Ten proces jest żmudny i może doprowadzić do szybkiej frustracji.

Łatwiejszy sposób na inspekcję aktywności logowania.

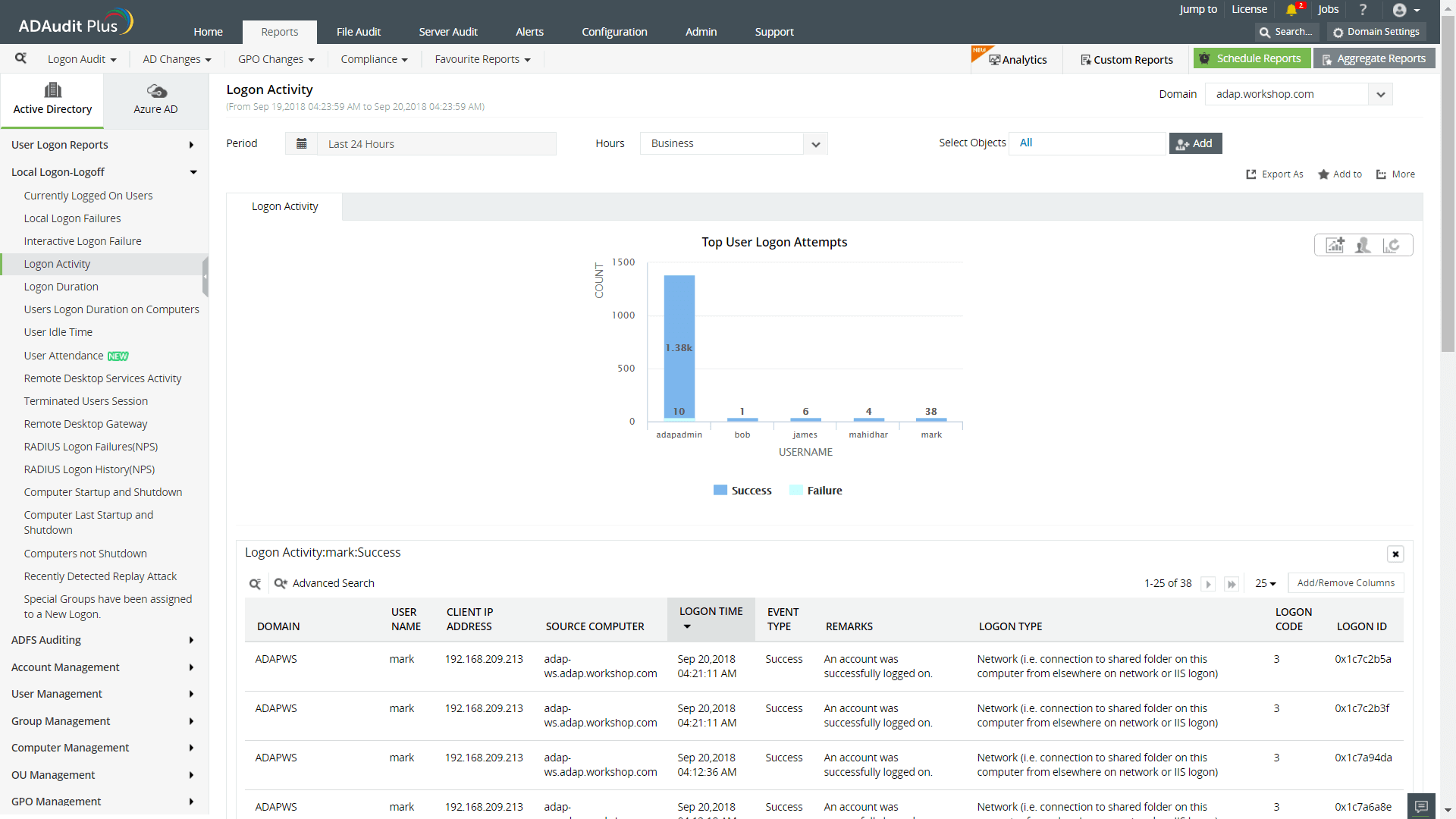

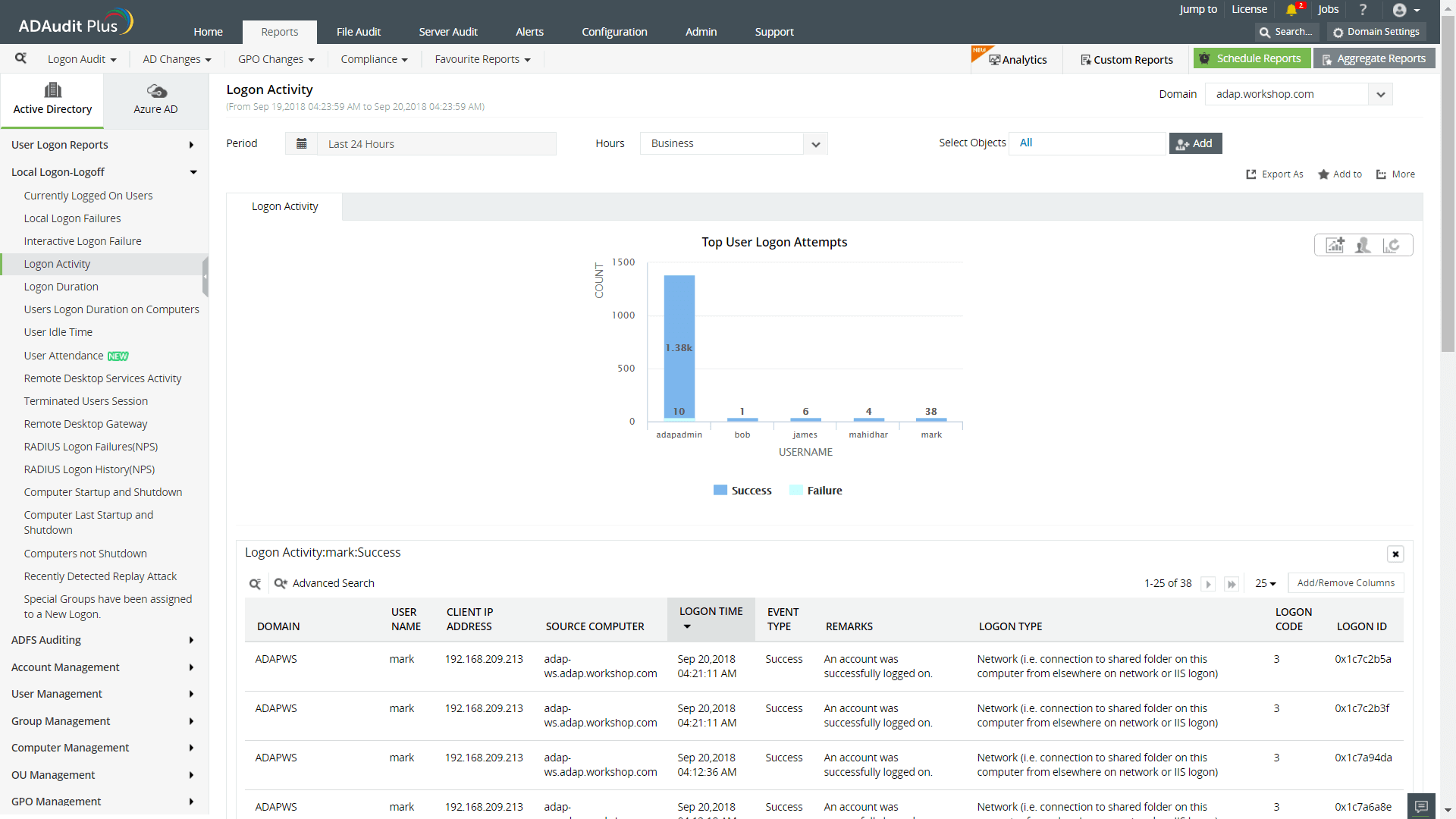

A gdyby istniał łatwiejszy sposób na przeprowadzenie inspekcji aktywności logowania? Narzędzie takie jak ADAudit Plus pozwala prowadzić inspekcję określonych zdarzeń logowania oraz bieżących i przeszłych aktywności z nim związanych oraz tworzyć listę wszystkich zmian dotyczących logowania.

Z ADAudit Plus można natychmiast wyświetlić raporty dotyczące:

- historii logowania użytkowników,

- historii logowania na kontrolerze domeny,

- historii logowania na serwerze Windows,

- historii logowania na stacji roboczej.

Te informacje są przekazywane poprzez łatwy do zrozumienia interfejs internetowy, w którym są wyświetlane dane statystyczne w formie wykresów, grafik i widoku listy wstępnie zdefiniowanych i niestandardowych raportów.

Raport dotyczący aktywności logowania przez użytkownika