Administratorzy IT muszą stale monitorować stan kondycji środowiska Active Directory. Ten proaktywny etap jest ważnym elementem pozwalającym zoptymalizować wydajność AD i zapobiegać zalewaniu zespołu IT falą telefonów z linii obsługi.

W tym artykule omówiono cztery sposoby, które zespoły IT mogą wykorzystać do oceny i sprawdzenia stanu AD oraz – w razie potrzeby – podjęcia działań naprawczych. Lista ta nie jest wyczerpująca.

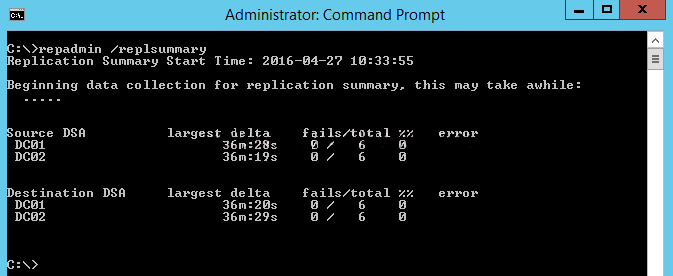

Polecenie Repadmin /replsummary podsumowuje stan replikacji wszystkich kontrolerów domeny we wszystkich domenach. Dowiesz się również, kiedy ostatni raz kontroler domeny był replikowany i dlaczego replikacja została przerwana.

Oto przykładowy wynik:

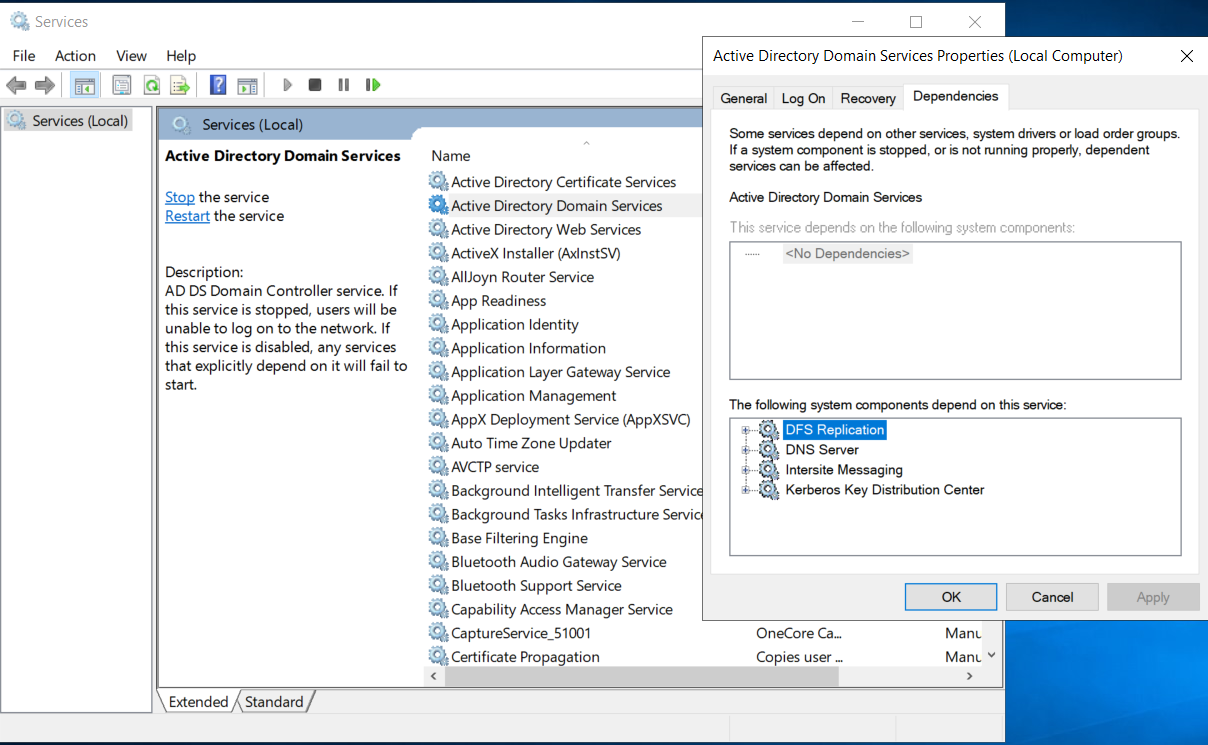

Istnieją cztery składniki systemowe, które mają kluczowe znaczenie dla sprawnego działania Active Directory Domain Services: 1) replikacja systemu plików DFS, 2) serwer DNS, 3) komunikacja międzylokacyjna i 4) centrum dystrybucji kluczy Kerberos (zobacz zrzut ekranu poniżej).

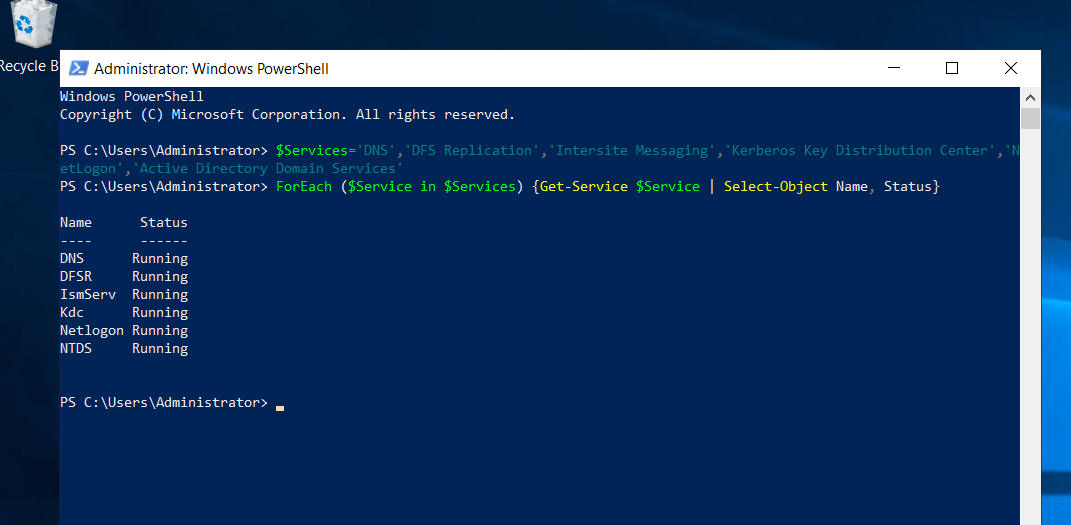

Sprawdź, czy wszystkie te składniki działają prawidłowo, wykonując następujące polecenie:

$Services='DNS','DFS Replication','Intersite Messaging','Kerberos Key Distribution Center','NetLogon',’Active Directory Domain Services’

ForEach ($Service in $Services) {Get-Service $Service | Select-Object Name, Status}

Poniżej pokazano przykładowy wynik po wykonaniu tego polecenia. Zwróć uwagę, że sprawdzamy również kondycję usług NetLogon oraz Active Directory Domain Services (oznaczonych jako NTDS) jako całości. Pokazany tutaj przykładowy stan oznacza, że wszystkie usługi działają.

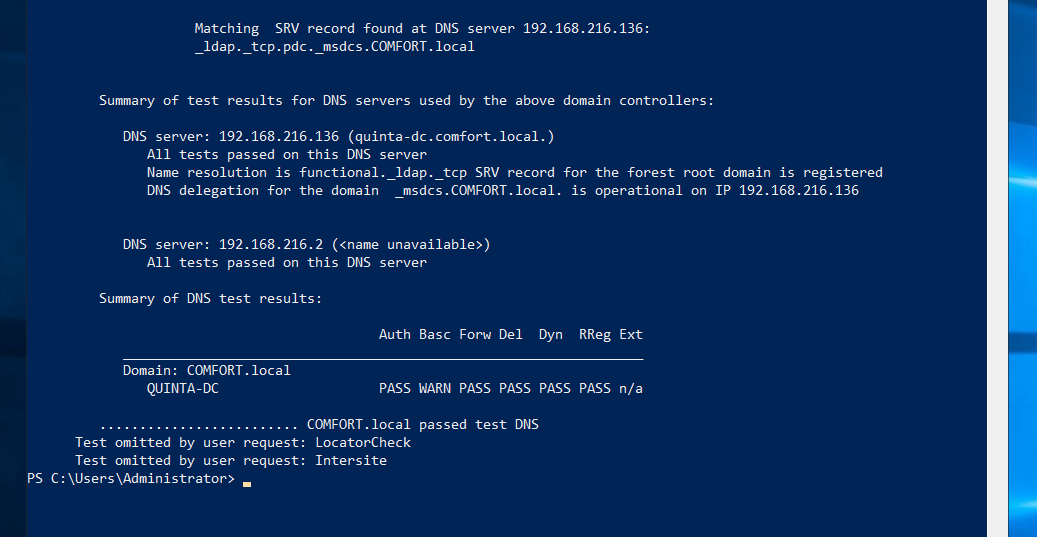

Narzędzie DCDiag może być używane przez administratorów IT do testowania wielu różnych aspektów kontrolera domeny, w tym serwera DNS. Jedną z najczęstszych przyczyn braku wydajności usługi AD jest serwer DNS. Awaria serwera DNS może z kolei spowodować błąd replikacji. Wykonanie polecenia DCDiag w odniesieniu do serwera DNS umożliwi administratorom IT sprawdzenie kondycji modułów przekazywania DNS, delegacji DNS oraz rejestracji rekordów DNS.

Oto polecenie, które należy wykonać:DCDiag /Test:DNS /e /v

Pierwszym krokiem w celu ograniczenia ryzyka związanego z lukami w zabezpieczeniach niezabezpieczonych powiązań LDAP jest ustalenie, czy mają one wpływ na użytkownika. Można to zrobić, sprawdzając zdarzenie o identyfikatorze 2887. Zdarzenie 2887 jest domyślnie rejestrowane w kontrolerze domeny co 24 godziny i pokazuje liczbę niepodpisanych i składających się ze zwykłego tekstu powiązań z kontrolerem domeny. Każda liczba większa od zera wskazuje, że kontroler domeny pozwala na niezabezpieczone powiązania LDAP.

Następnie należy wykryć wszystkie urządzenia i aplikacje korzystające z niezabezpieczonych powiązań, sprawdzając zdarzenie o identyfikatorze 2889. Zdarzenie 2889 jest rejestrowane w kontrolerze domeny za każdym razem, gdy komputer kliencki próbuje wybrać niepodpisane powiązanie LDAP. Zawiera adres IP i nazwę konta komputera, który próbował uwierzytelnić się za pośrednictwem niepodpisanego powiązania LDAP.

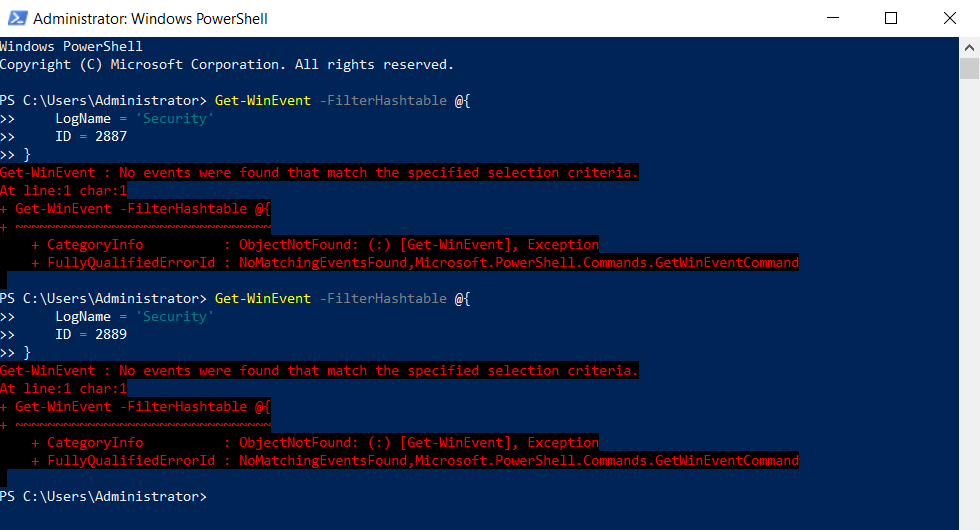

Polecenie cmdlet PowerShell do uzyskania tych informacji jest następujące:

Get-WinEvent -FilterHashtable @{

LogName = 'Security'

ID = 2889

}

W tym przykładowym wyniku nie ma żadnych niezabezpieczonych powiązań.