Urządzenia z systemem Windows są najpopularniejszym wyborem w większości sieci biznesowych. Aby poradzić sobie z terabajtami danych dziennika zdarzeń generowanych przez te urządzenia, administratorzy bezpieczeństwa muszą korzystać z potężnego narzędzia do zarządzania dziennikami, takiego jak EventLog Analyzer, które może zapewnić kompleksowe zarządzanie dziennikami zdarzeń systemu Windows poprzez automatyzację procesów, takich jak zbieranie dzienników, analizowanie, analiza, korelacja i archiwizacja.

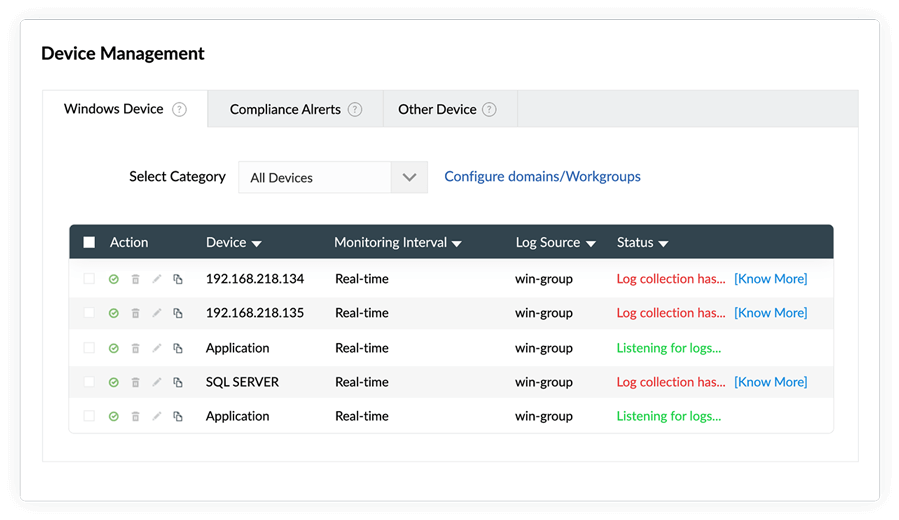

Ważną funkcją narzędzia do zarządzania dziennikami zdarzeń jest zbieranie dzienników zdarzeń z każdego możliwego źródła. Możliwości zbierania dzienników zdarzeń przez EventLog Analyzer są wyjątkowe dzięki obsłudze zarówno bezagentowych, jak i opartych na agentach metod zbierania dzienników.

Metoda ta polega na zbieraniu dzienników zdarzeń przy użyciu natywnych mechanizmów w urządzeniach z systemem Windows. EventLog Analyzer może komunikować się z urządzeniami Windows w sieci i zbierać dzienniki zdarzeń za pośrednictwem mechanizmów takich jak WMI, DCOM i RPC.

W sytuacjach, w których nie można użyć natywnych mechanizmów, program EventLog Analyzer jest dostarczany w pakiecie z agentem zbierającym dzienniki zdarzeń. Agent ten musi być zainstalowany w źródle dziennika, aby komunikować się i dostarczać dzienniki zdarzeń do serwera EventLog Analyzer.

Większość zdarzeń generowanych w sieci oznacza rutynowe działania. Wiąże się to z dwoma wyzwaniami:

Wykrywanie zdarzeń, które dostarczają informacji o bezpieczeństwie.

Utrzymanie wymaganej przestrzeni dyskowej do zapisywania wszystkich zebranych zdarzeń.

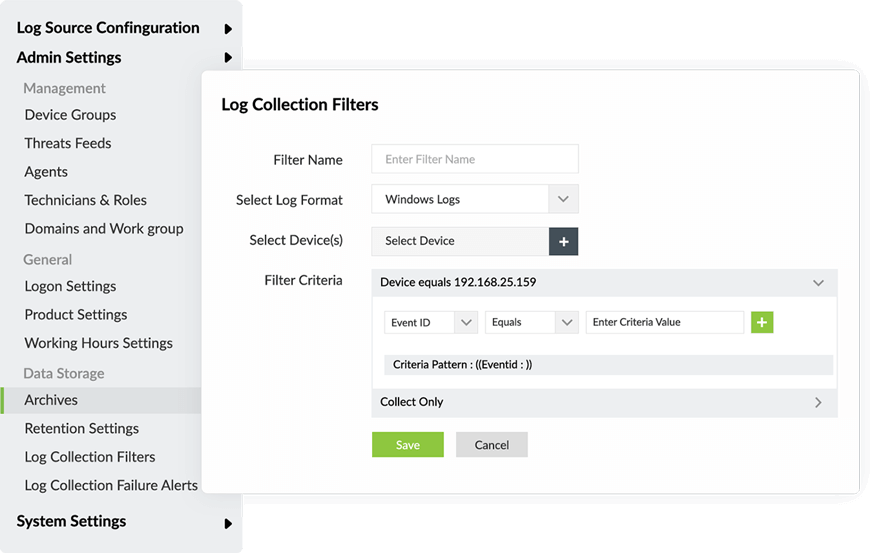

Aby sprostać tym wyzwaniom, EventLog Analyzer udostępnia filtry dzienników zdarzeń, które mogą być używane do sortowania zebranych dzienników w celu znalezienia tych, które są istotne z punktu widzenia bezpieczeństwa. Konfigurowalne filtry są oparte na źródle dziennika zdarzeń, użytkowniku lub komponentach dziennika. Wszystkie dzienniki zdarzeń mogą być automatycznie archiwizowane do wykorzystania w przyszłości za pośrednictwem EventLog Analyzer.

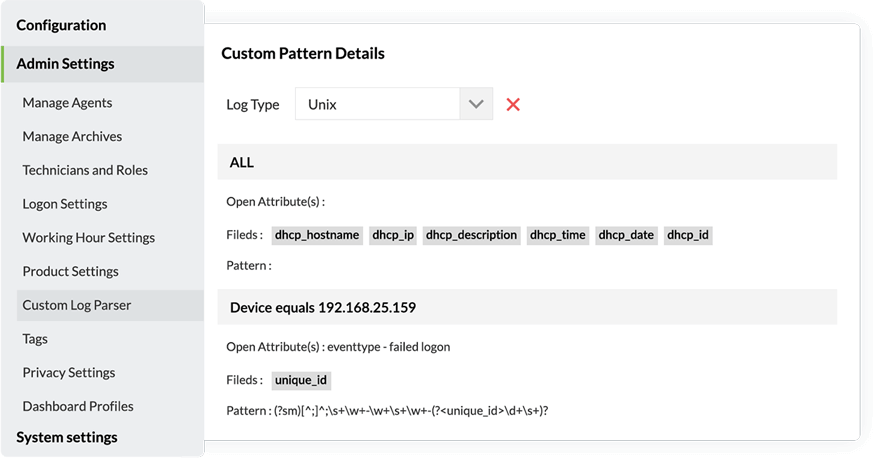

Aby jak najlepiej wykorzystać zebrane dzienniki zdarzeń, ważne jest, aby narzędzie do zarządzania dziennikami parsowało zdarzenia. EventLog Analyzer ma wbudowany parser dziennika zdarzeń, który może normalizować, analizować i indeksować zdarzenia.

Weźmy zdarzenie z nazwą urządzenia i nazwą użytkownika; chociaż te informacje są łatwo dostępne, nie jest jasne, która nazwa dotyczy urządzenia, a która użytkownika. Parser dziennika zdarzeń EventLog Analyzer rozbija zdarzenia w taki sposób, aby różne informacje - na przykład nazwa urządzenia i nazwa użytkownika - pojawiały się osobno, a następnie były grupowane w odpowiednich sekcjach.

Analiza dzienników jest ważna, aby narzędzie do zarządzania dziennikami zdarzeń działało jako skuteczne narzędzie bezpieczeństwa. EventLog Analyzer przyspiesza analizę dziennika zdarzeń za pomocą parsera dziennika. Jest to dodatkowo wzmocnione przez silnik korelacji EventLog Analyzer.

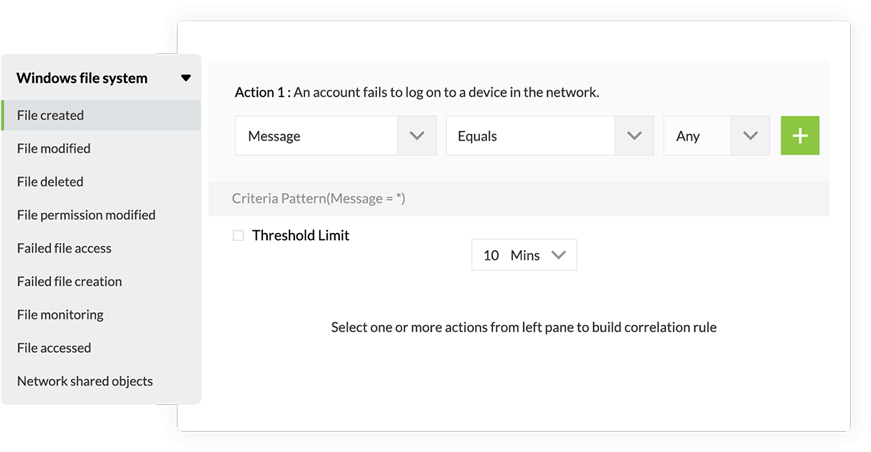

Mechanizm korelacji EventLog Analyzer może oszczędzić ci żmudnego procesu ręcznego korelowania danych dziennika poprzez automatyczne pobieranie dzienników zdarzeń z bazy danych i porównywanie ich ze sformatowanymi dziennikami z innych źródeł. Pomoże to w wykryciu łańcucha zdarzeń, które mogą stanowić atak na sieć.

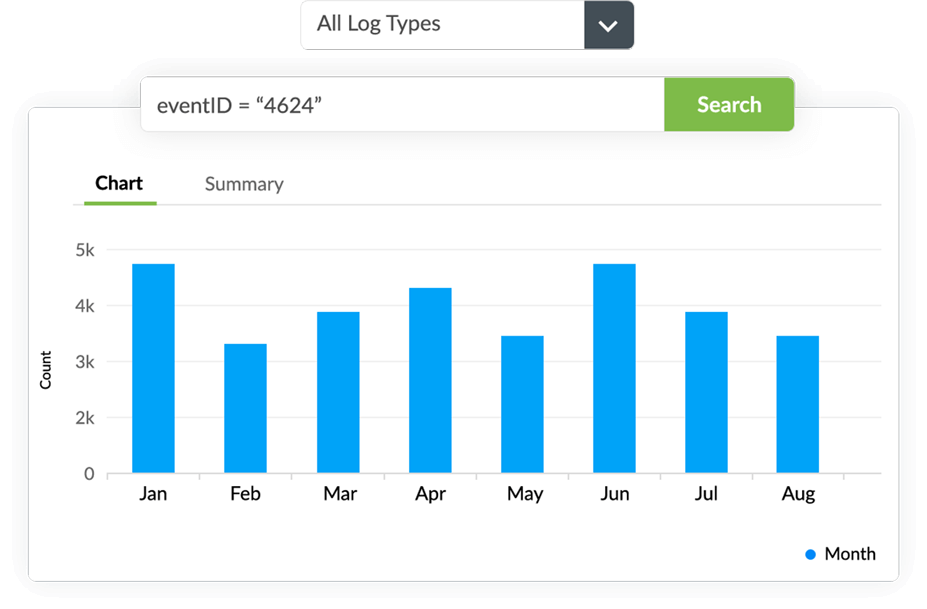

Administratorzy IT często muszą przeprowadzać analizę dzienników w swojej organizacji. Podczas takiej analizy, administratorzy przeszukują zdarzenia, aby znaleźć potrzebne informacje, ale ogromna ilość zdarzeń generowanych przez urządzenia z systemem Windows sprawia, że ręczne przeszukiwanie jest prawie niemożliwe.

EventLog Analyzer posiada dedykowany moduł wyszukiwania, który jest łatwy w nauce i obsłudze. Obsługuje on zapytania zawierające symbole wieloznaczne i operatory logiczne, a także umożliwia wyszukiwanie grupowe i zakresowe. Aby wyszukać dziennik zdarzeń za pomocą EventLog Analyzer, można użyć ciągłych podpowiedzi do sformułowania logicznego zapytania, a narzędzie to wyrenderuje wszystkie zdarzenia pasujące do tego zapytania.

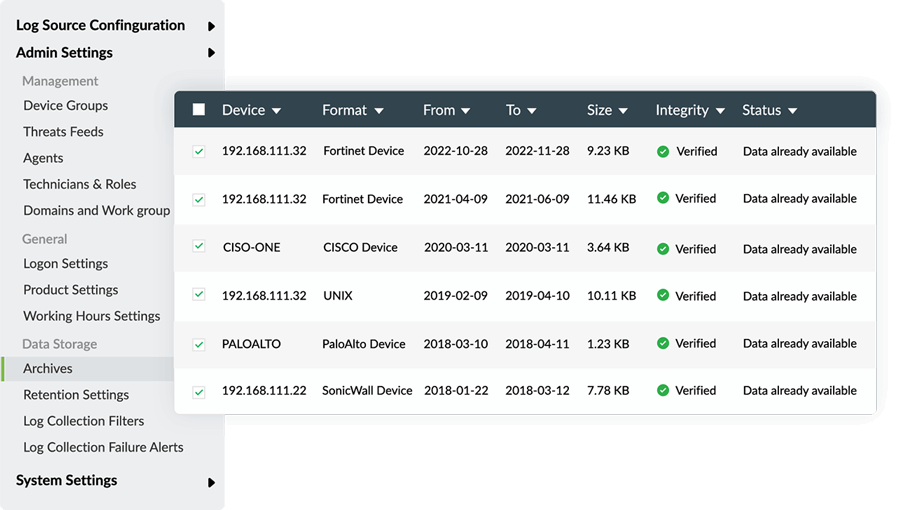

Archiwizacja i prawidłowe usuwanie zebranych dzienników zdarzeń jest ważną częścią cyklu zarządzania dziennikami zdarzeń. Ponadto główne agencje regulacyjne ds. bezpieczeństwa IT kontrolują procesy stosowane przez organizacje w zakresie archiwizacji dzienników zdarzeń. Większość z nich określa liczbę dni, przez które dzienniki zdarzeń muszą być przechowywane, zanim będą mogły zostać trwale usunięte.

Wdrażając EventLog Analyzer, organizacje mogą zautomatyzować archiwizację dzienników zdarzeń. Można określić liczbę dni, po których zebrane dzienniki zdarzeń zostaną przeniesione do archiwum, a także dostosować liczbę dni, po których zarchiwizowane dzienniki zdarzeń zostaną trwale usunięte. Wartości te można określić w oparciu o wymogi zgodności i wewnętrzne wymagania audytowe, które firma musi spełnić. Funkcja archiwizacji dzienników zdarzeń EventLog Analyzer pomoże przedsiębiorstwom zachować zgodność ze wszystkimi głównymi wymogami IT, takimi jak HIPAA, SOX, GLBA, PCI DSS i RODO.

EventLog Analyzer oferuje tysiące predefiniowanych raportów audytu i niestandardowych funkcji raportowania dla dzienników zdarzeń systemu Windows. Wyczerpujące raporty pomagają uzyskać wgląd w nietypowe działania, krytyczne incydenty i utrzymujące się problemy.

EventLog Analyzer koreluje dzienniki z szerokiej gamy podmiotów sieciowych i aplikacji do analizy zagrożeń innych firm z danymi z globalnych źródeł zagrożeń, aby identyfikować nowe i ewoluujące wzorce ataków oraz blokować miliony globalnie zablokowanych źródeł.

EventLog Analyzer pomaga śledzić zmiany wprowadzone w konfiguracji zapory systemu Windows, Zasadach Grupy i regułach zapory. Analizując dzienniki zdarzeń zapory, wykrywa również typowe ataki sieciowe, takie jak ataki SYN, ataki skanowania portów i ataki typu "odmowa usługi".

Monitoruj trendy aktywności serwera WWW i FTP Microsoft IIS, wymianę danych, błędy, działania użytkowników, zdarzenia bezpieczeństwa i ataki sieciowe za pomocą funkcji monitorowania dziennika aplikacji EventLog Analyzer.

Zautomatyzuj reagowanie na incydenty bezpieczeństwa poprzez konstruowanie przepływów pracy. EventLog Analyzer oferuje wiele zestawów akcji przepływu pracy, takich jak akcje Windows, akcje Active Directory, akcje sieciowe i akcje logiczne. Akcje te umożliwiają wyłączanie systemów, usuwanie kont użytkowników, uruchamianie skryptów, wyłączanie urządzeń USB i wykonywanie podobnych działań.

Skonfiguruj alerty dla krytycznych incydentów bezpieczeństwa i innych zdarzeń za pomocą ponad 500 predefiniowanych profili alertów EventLog Analyzer. Dostosuj alerty, twórz nowe i otrzymuj powiadomienia w czasie rzeczywistym za pośrednictwem wiadomości SMS i e-mail