Biorąc pod uwagę dzisiejsze ewoluujące zagrożenia IT, uwierzytelnianie wieloskładnikowe (MFA) stało się znaną normą bezpieczeństwa. Choć uwierzytelnianie MFA jest dobrze znaną metodą, nie oznacza to, że wszystkie organizacje wiedzą, jak skutecznie ją stosować. Nie wystarczy po prostu wdrożyć rozwiązania MFA — trzeba opracować szczegółową strategię, aby jak najlepiej wykorzystać konfigurację uwierzytelniania MFA i kompleksowo zabezpieczyć sieć. Kolejnym wyzwaniem jest wdrożenie rozwiązania MFA, które poprawia bezpieczeństwo dostępu do zasobów IT, nie pogarszając wydajności użytkowników.

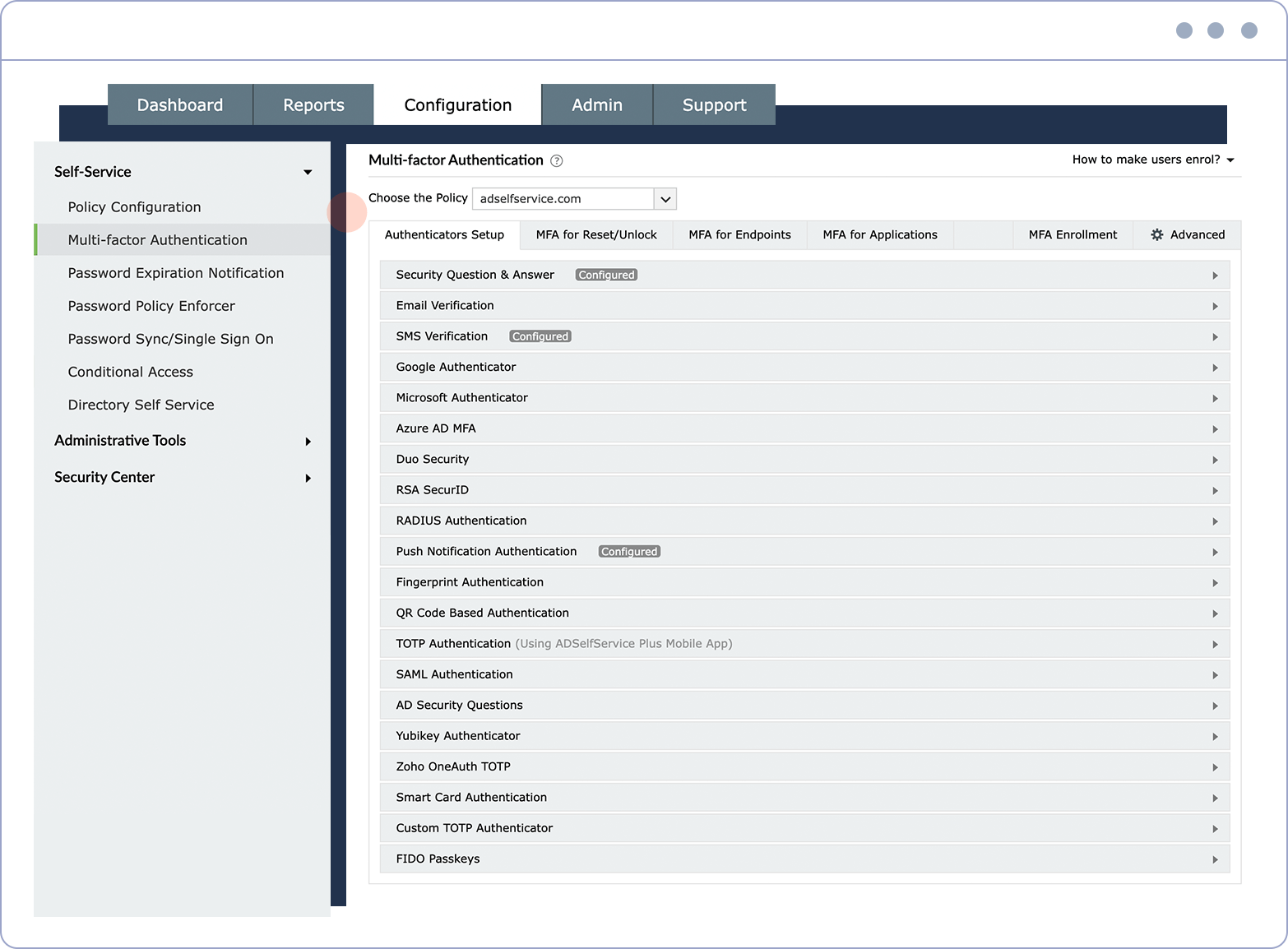

ADSelfService Plus oferuje 19 różnych składników uwierzytelniania, od biometrii po hasła TOTP.

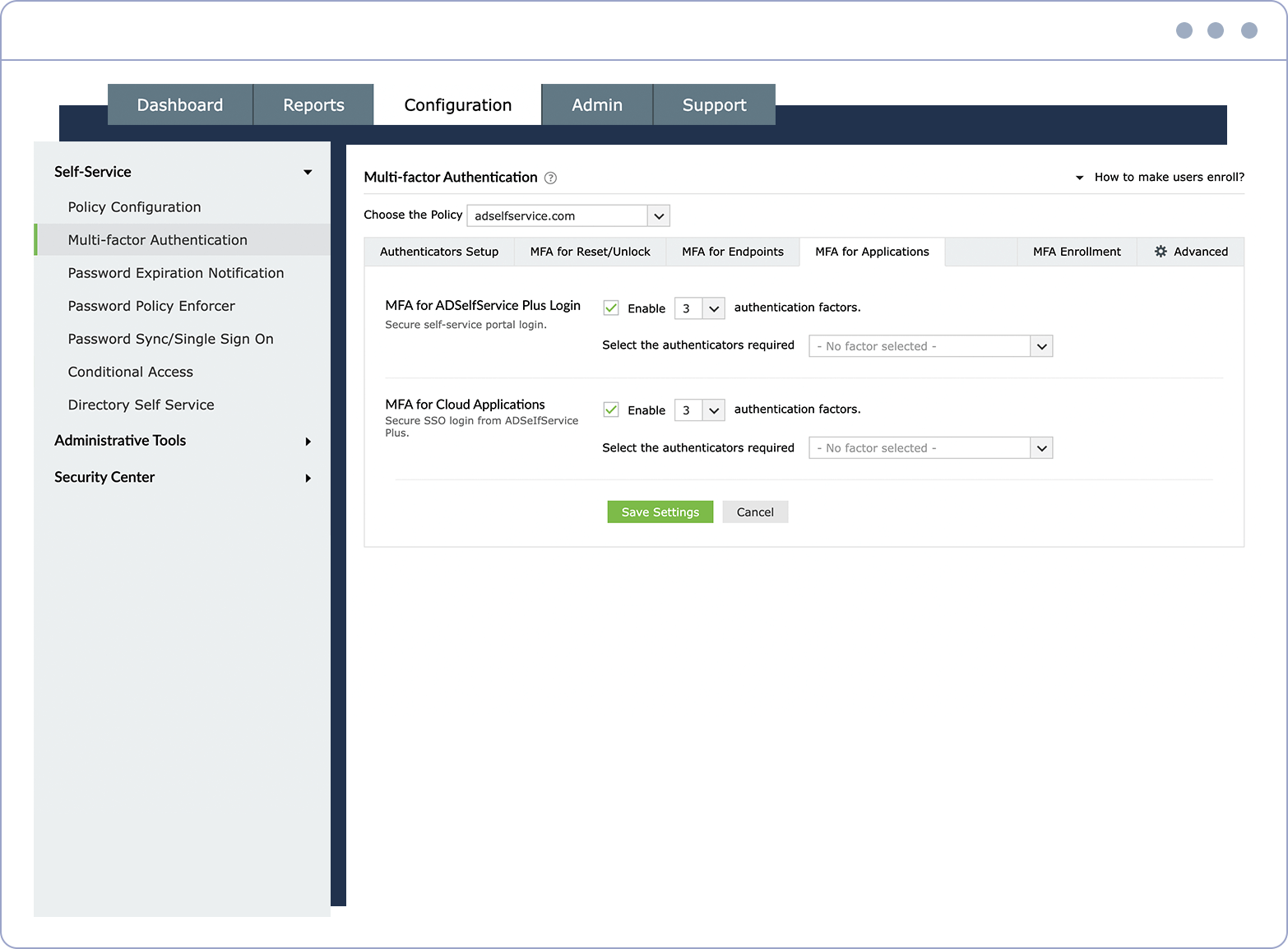

Skonfiguruj uwierzytelnianie MFA dla logowania do sieci VPN, programu OWA i komputerów zaledwie kilkoma kliknięciami z poziomu naszej łatwej w obsłudze konsoli. Skonfiguruj różne przepływy uwierzytelniania MFA dla różnych grup lub działów w organizacji.

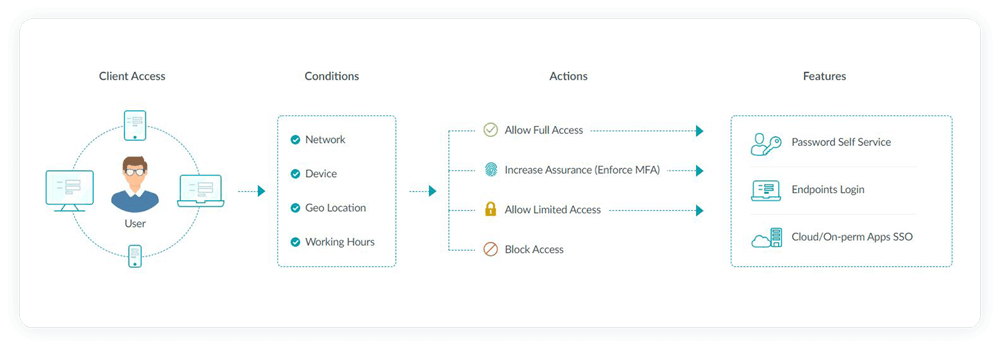

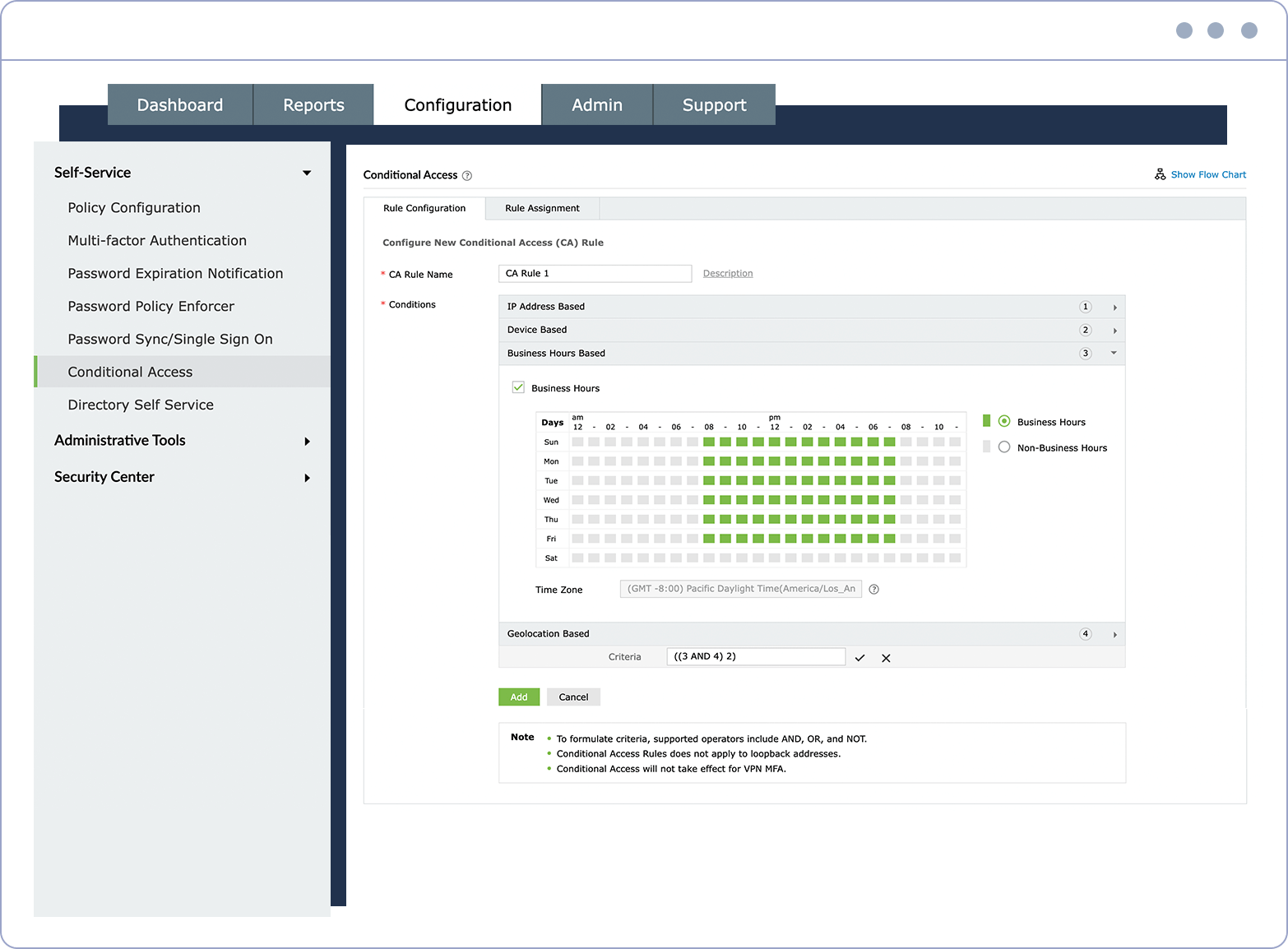

Ustaw dokładne reguły dostępu do zasobów IT, takich jak aplikacje i punkty końcowe, w oparciu o lokalizację użytkownika, adres IP, czas dostępu i używane urządzenie.

Włącz logowanie bez hasła do aplikacji w chmurze i lokalnych w ramach logowania SSO.

Adaptacyjne uwierzytelnianie MFA, znane też jako uwierzytelnianie MFA oparte na ryzyku, zapewnia użytkownikom składniki uwierzytelniania dostosowujące się przy każdym logowaniu w zależności od obliczonego poziomu ryzyka użytkownika na podstawie informacji kontekstowych. Oto kilka przykładów informacji kontekstowych:

Składniki uwierzytelniania prezentowane użytkownikowi są oparte na poziomie ryzyka, który jest obliczany przy użyciu powyższych czynników kontekstowych. Weźmy pod uwagę na przykład użytkownika próbującego zalogować się na swój komputer służbowy o nieodpowiedniej porze podczas urlopu. Ponieważ geolokalizacja użytkownika i czas dostępu są różne, automatycznie są generowany monity o dodatkowe składniki uwierzytelniania w celu potwierdzenia tożsamości.

Czasami, gdy po sprawdzeniu warunków logowania użytkownika nie zostanie wykryte żadne ryzyko, proces MFA może zostać pominięty dla użytkownika. Z kolei, jeśli aktywność użytkownika wydaje się podejrzana, można mu również odmówić dostępu do żądanego zasobu.

Dostosowywalne reguły Utwórz własne reguły, na podstawie których odbywa się uwierzytelnianie adaptacyjne.

Konfigurowalne warunki Wybierz spośród wielu warunków, takich jak adres IP, godziny pracy i geolokalizacja.

Niestandardowe uwierzytelnianie MFA Wybierz liczbę i rodzaj metod uwierzytelniania MFA, za pośrednictwem których użytkownicy muszą uwierzytelnić swoje konta, aby uzyskać dostęp do zasobów.

Zabezpiecz działania samoobsługowe Skonfiguruj uwierzytelnianie MFA dla działań samoobsługowych użytkowników, takich jak resetowanie haseł i odblokowywanie kont.

Zabezpiecz punkty końcowe Skonfiguruj uwierzytelnianie MFA dla punktów końcowych, na przykład podczas logowania do VPN, RDP i OWA.

Duża liczba wystawców uwierzytelnienia Wybieraj spośród około 20 różnych wystawców uwierzytelnienia do weryfikacji tożsamości użytkowników.

Wdróż kontekstowe uwierzytelnianie MFA dla użytkowników logujących się do punktów końcowych, aplikacji w chmurze i lokalnych, sieci VPN oraz programu OWAs.

Wprowadź rozwiązanie MFA wykorzystujące istniejące źródła weryfikacji tożsamości, takie jak Face ID, Google Authenticator lub uwierzytelnianie MFA usługi Azure AD, aby ułatwić jego wdrożenie przez użytkowników.

Dodatkowy czynnik uwierzytelniania pozwala wykluczyć zhakowane hasła, aby nie stanowiły zagrożenia. Włącz uwierzytelnianie bez hasła i pozbądź się kłopotów związanych z zarządzaniem hasłami za jednym razem.

Spraw, aby Twoja organizacja spełniała różne normy zgodności, w tym NIST SP 800-63B, PCI DSS, i HIPAA.

Pozwól użytkownikom na uzyskiwanie dostępu do wszystkich aplikacji dla przedsiębiorstw w ramach jednego, bezpiecznego przepływu uwierzytelniania.

Usprawnij pracę zdalną dzięki aktualizacjom poświadczeń zapisanym w pamięci podręcznej, bezpiecznym logowaniom i zarządzaniu hasłami na urządzeniach mobilnych.

Uprość zarządzanie hasłami dzięki samoobsługowemu resetowaniu haseł i odblokowywaniu kont, zasadach silnych haseł i powiadomieniom o ich wygaśnięciu.

Deleguj aktualizacje profili i subskrypcje grup do użytkowników końcowych i monitoruj te działania samoobsługowe w ramach przepływów pracy zatwierdzania.

Utwórz wydajne i bezpieczne środowisko IT przez integrację z narzędziami SIEM, ITSM i IAM.

Utwórz środowisko oparte na modelu Zero Trust, wykorzystując zaawansowane techniki weryfikacji tożsamości, i kompleksowo zabezpiecz sieci przed zagrożeniami.