Monitoreo unificado de infraestructura TI con OpManager Plus

A medida que el tamaño de su organización aumenta, el tamaño de su infraestructura de red crece con ella. Por ello, ya no basta con utilizar un enfoque basado en la separación (silo), en el que cada función de la red se monitorea mediante una herramienta individual de monitoreo de red.

Una infraestructura de red típica está compuesta de múltiples procesos, y es vital tener una herramienta de monitoreo de la infraestructura unificada para unir todos estos silos individuales y monitorearlos colectivamente para lograr la eficiencia general.

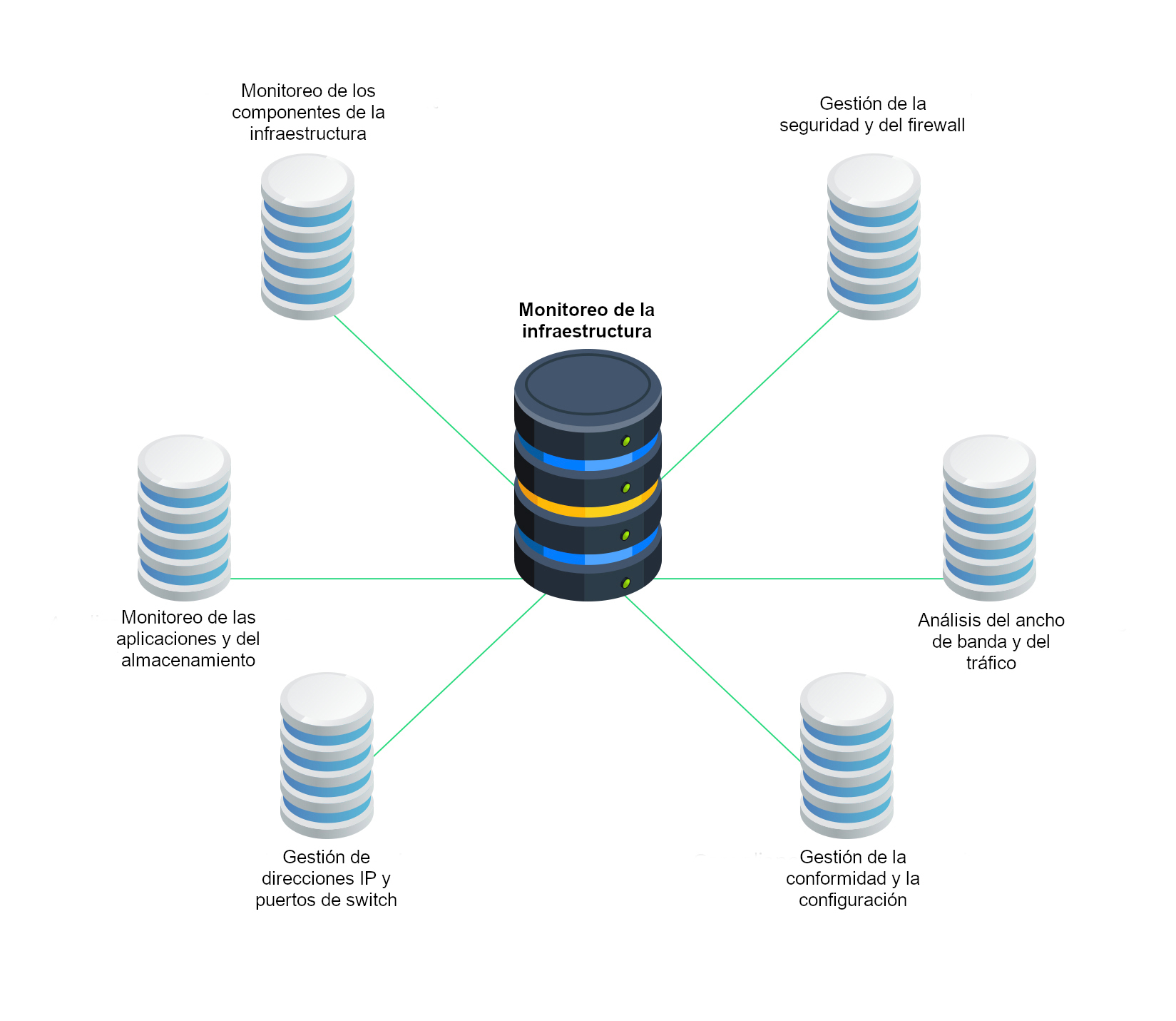

¿Cuáles son los diferentes silos de monitoreo de la infraestructura?

1. Monitoreo de los componentes de la infraestructura

Los componentes de la infraestructura pueden clasificarse en general en componentes físicos y virtuales y deben incorporarse adecuadamente a su infraestructura de TI. Estos nuevos componentes deben ser configurados cuidadosamente, y los que ya existen en su infraestructura deben ser monitoreados en cuanto a su salud y disponibilidad. También tienen que ser actualizados con la última configuración para evitar problemas de falta de sincronización con los nuevos dispositivos.

Para garantizar un rendimiento eficiente del sistema, se monitorean las diversas métricas de estos componentes, como la utilización del CPU, la utilización de la memoria, los monitores de procesos, los monitores del sistema, etc., y así realizar un análisis en profundidad. Esto ayuda enormemente a la planificación de la capacidad y a la reducción del consumo de energía.

2. Gestión de la seguridad y del firewall

Los firewalls son la primera línea de defensa contra el malware, los hackers, los virus y otras amenazas cibernéticas. Casi todas las organizaciones están equipadas con un firewall porque no sólo protege sus datos sensibles, sino que un firewall competente generará informes de normas de seguridad que le ayudarán a cumplir las leyes de conformidad de seguridad como PCI DSS, ISO 2700, NIST, SANS, NERC-CIP, etc.

Los firewalls funcionan mediante el escrutinio del log de las actividades y el monitoreo de cualquier pico de actividad, identificando y eliminando dispositivos maliciosos, tratando las vulnerabilidades de los puntos de acceso y más. Los firewalls extienden su protección a los dispositivos remotos a través de las VPN para un entorno de trabajo seguro fuera de la oficina.

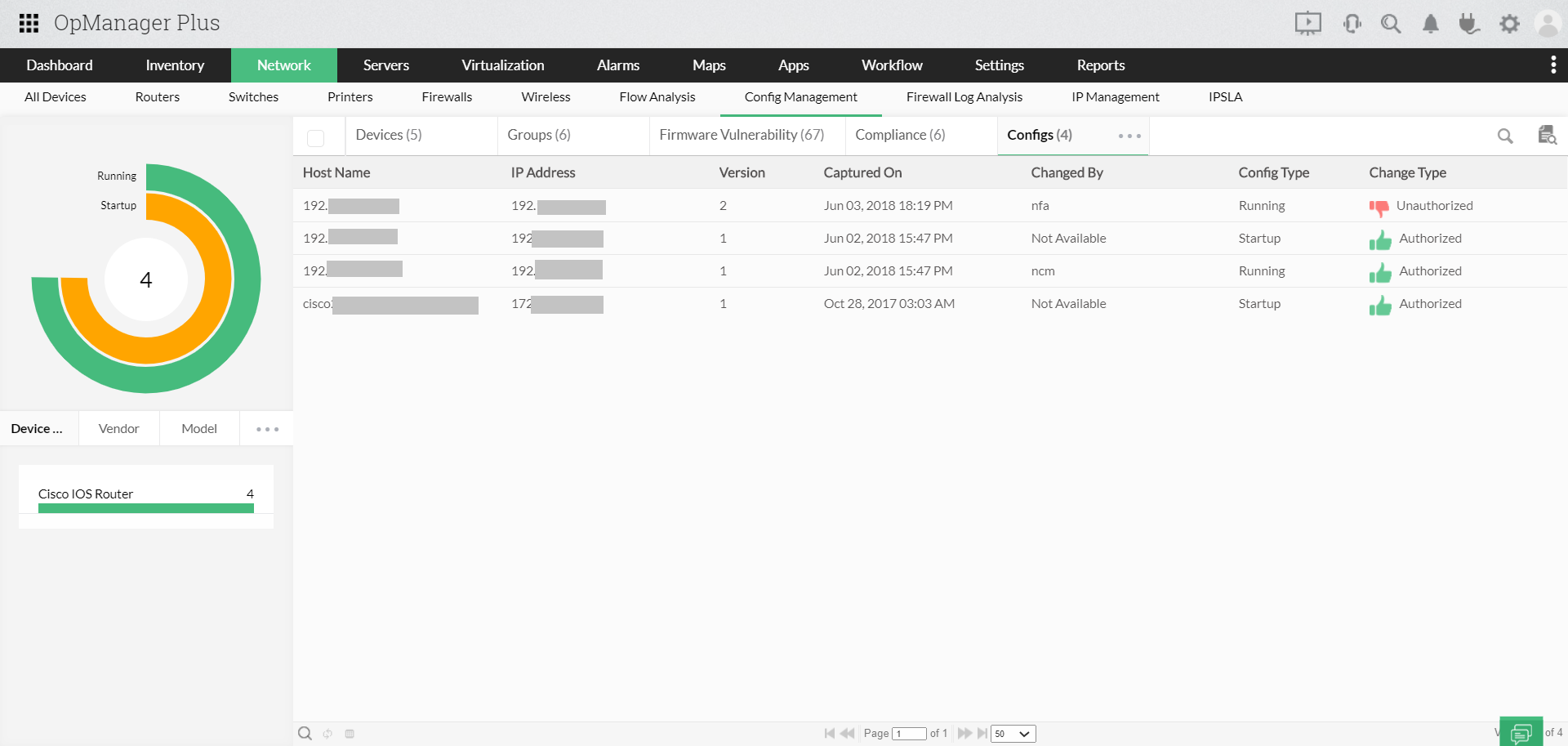

3. Gestión de la conformidad y la configuración

Las violaciones de la seguridad son cada vez más comunes, e incluso las organizaciones de gran escala están luchando para proteger sus datos y evitar el robo de los mismos. Por ello, las organizaciones invierten en herramientas de gestión de la configuración y la conformidad. No sólo le ayudará a mantener la conformidad de las principales normas como Cisco IOS, SOX, HIPAA y PCI DSS, sino que también le alertará de forma proactiva cuando esté a punto de producirse una infracción de la conformidad, permitiendo que se empleen medidas preventivas.

La gestión de la configuración es el proceso de establecer y mantener el rendimiento del sistema. Una competente herramienta de gestión de configuraciones salva su negocio evitando que los sistemas críticos se sumerjan en un tiempo de inactividad no programado al mantener una correa estrecha en sus configuraciones de red.

La gestión de la configuración implica la realización de copias de seguridad automáticas de la configuración que se pueden implementar tan pronto como se detecta un error de configuración. Este proceso también implica el empleo de un acceso basado en roles, la restricción de cambios de configuración críticos a los superadministradores, el ahorro de esfuerzo humano mediante la automatización de las actualizaciones de los dispositivos, y más tareas para ayudar a comprender mejor los cambios que se implementarán en el sistema y supervisar los cambios de configuración en tiempo real.

4. Análisis del ancho de banda y del tráfico

El monitoreo del ancho de banda y el tráfico se utiliza para comprender la disponibilidad de ancho de banda y los patrones de uso de su infraestructura y entender su flujo de tráfico, uso, acaparamiento de ancho de banda y tensiones de la red en tiempo real.

Al monitorear su ancho de banda y tráfico, puede mantener la aplicación funcionando 24x7, sin retrasos, con un mínimo de jitter y latencia.

El análisis del ancho de banda y el modelado de tráfico se realiza aprovechando las tecnologías de flujo como NetFlow, Sflow y jFlow. Con estos datos se pueden generar informes avanzados (por ejemplo, informes de proyección) para facilitar la planificación de la capacidad de ancho de banda para gestionar mejor su entorno de TI actual y acomodar su crecimiento futuro.

5. Gestión de direcciones IP y puertos de switch

La gestión de direcciones IP (IPAM) se utiliza para planificar, supervisar y gestionar el espacio de direcciones IP de su infraestructura. Con esto, los administradores de TI pueden garantizar que el repositorio de direcciones IP asignables esté siempre actualizado, obtener una mejor visibilidad sobre la gestión de los recursos IP y realizar la delegación de direcciones IP con mayor claridad. El acceso a los datos de la IPAM facilita la identificación de posibles violaciones de los datos o el uso indebido de los dispositivos dentro de una organización.

Las herramientas IPAM analizan periódicamente los routers y subredes en busca de IP maliciosas, permitiendo al administrador marcarlas con un indicador y bloquearlas para que no accedan al sistema. Del mismo modo, la gestión de los puertos de switch se utiliza para supervisar el uso de los puertos y gestionar los puertos inactivos.

6. Monitoreo de las aplicaciones y del almacenamiento

En el mundo digital actual, la velocidad lo es todo. Tener aplicaciones y sitios web con una respuesta lenta afectará a los usuarios finales y repercutirá por igual en la productividad y los beneficios de las empresas.

Aquí es donde el monitoreo de la aplicación es útil. Le permite monitorear todas las aplicaciones críticas para su negocio y garantizar que funcionen correctamente. También ayuda a generar informes para un análisis profundo del desempeño. Se pueden monitorear aplicaciones tales como aplicaciones web personalizadas, aplicaciones móviles, tecnologías populares a través de servidores, equipos virtuales, aplicaciones en nube, contenedores, servidores de aplicaciones, bases de datos, grandes almacenes de datos, componentes de middleware y mensajería, servidores web, servicios web y suites de ERP.

Aumentar el almacenamiento puede solucionar temporalmente las necesidades de almacenamiento de su organización, sin embargo, a largo plazo, es imperativo optar por un sistema de gestión de almacenamiento. La utilización de un proceso de gestión del almacenamiento no sólo le permitirá gestionar mejor su almacenamiento, sino también hacer planes de manera eficiente para acomodar los requisitos futuros.

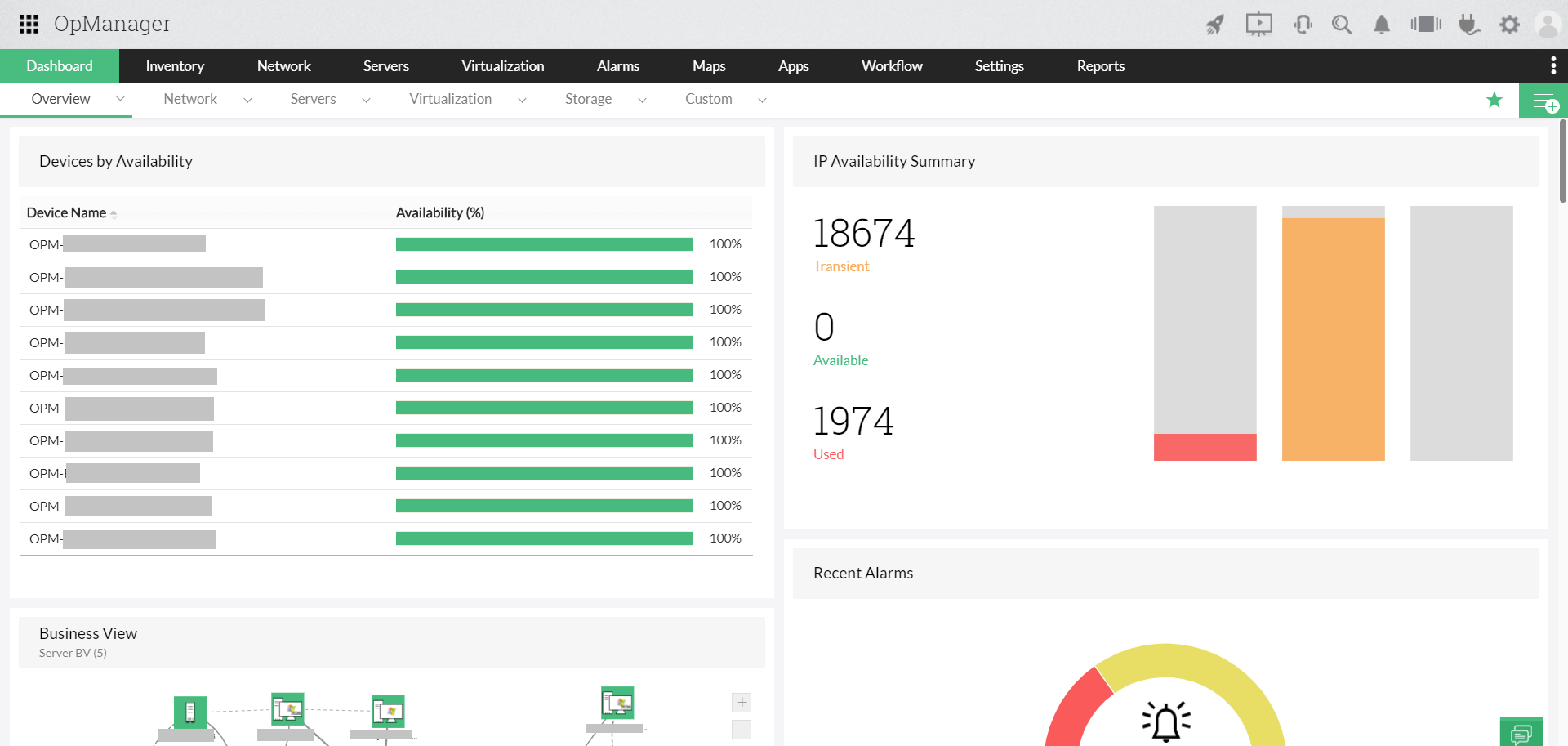

OpManager Plus: Solución de gestión de la infraestructura de TI unificada

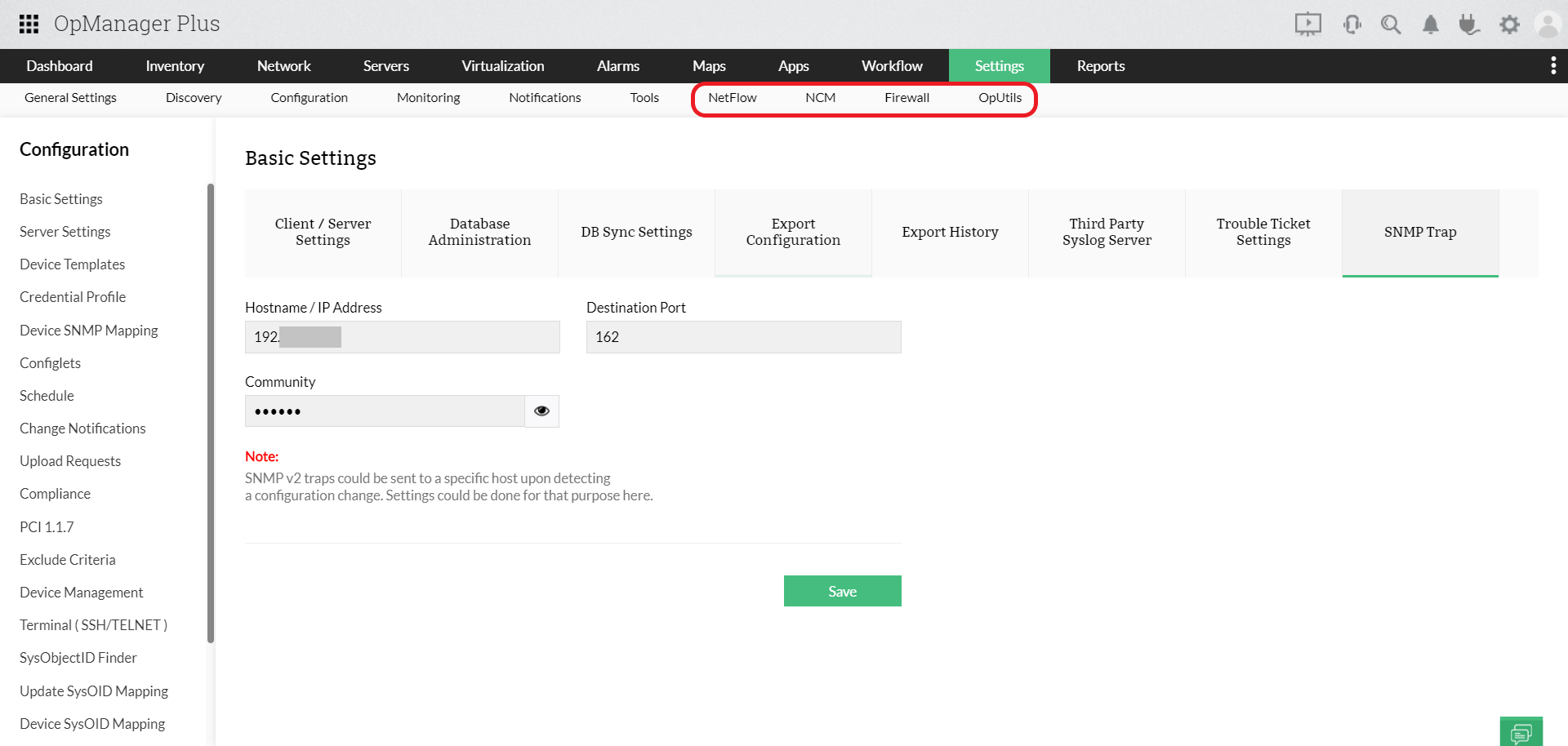

OpManager Plus une todos los silos individuales de gestión de infraestructuras y ofrece una gestión de infraestructuras verdaderamente unificada.

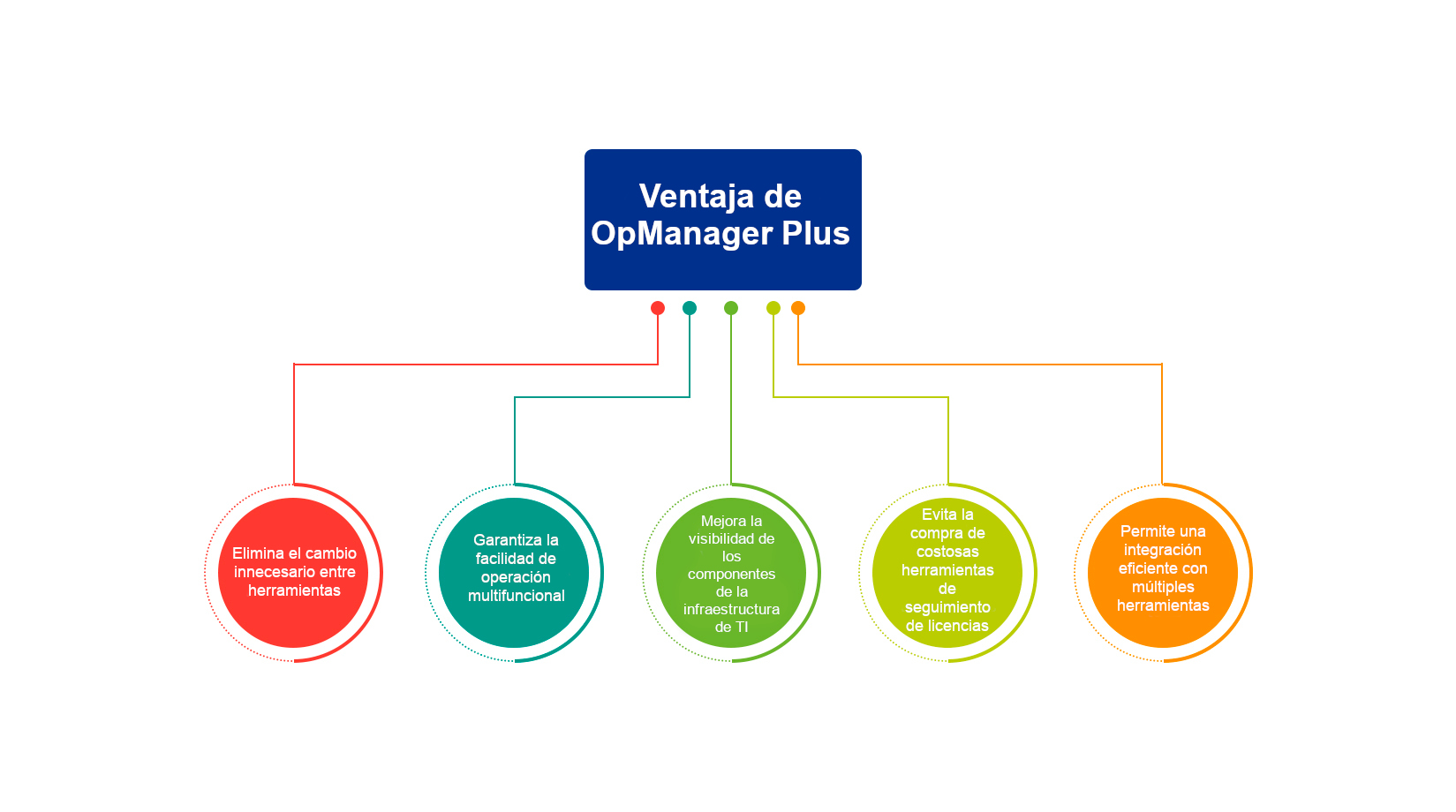

Hay muchas ventajas de emplear OpManager Plus para sus necesidades de monitoreo de TI unificadas:

- Elimina tener que cambiar herramientas

- La molestia más grande para cualquier administrador de TI es la constante necesidad de tener que cambiar entre varias herramientas que monitorean diferentes aspectos de la infraestructura. La solución de monitorización unificada, OpManager Plus, elimina esto proporcionando un único sistema de monitorización unificado para todas las necesidades de monitoreo de su infraestructura.

- Permite realizar actividades de gestión de la infraestructura de TI multifuncional a través de una consola unificada

- Normalmente, las operaciones multifuncionales, como el impulso de configuraciones seguras para restablecer la disponibilidad de los dispositivos en caso de fallo o la identificación y restricción de los dispositivos que consumen un exceso de ancho de banda, requieren múltiples herramientas que trabajen en paralelo. Sin embargo, con OpManager Plus, una herramienta de monitoreo unificada, esto puede realizarse fácilmente ya que la gestión de las operaciones de TI de toda la red se realiza mediante una única herramienta de monitoreo UIM, lo que reduce drásticamente el tiempo medio de reparación (MTTR).

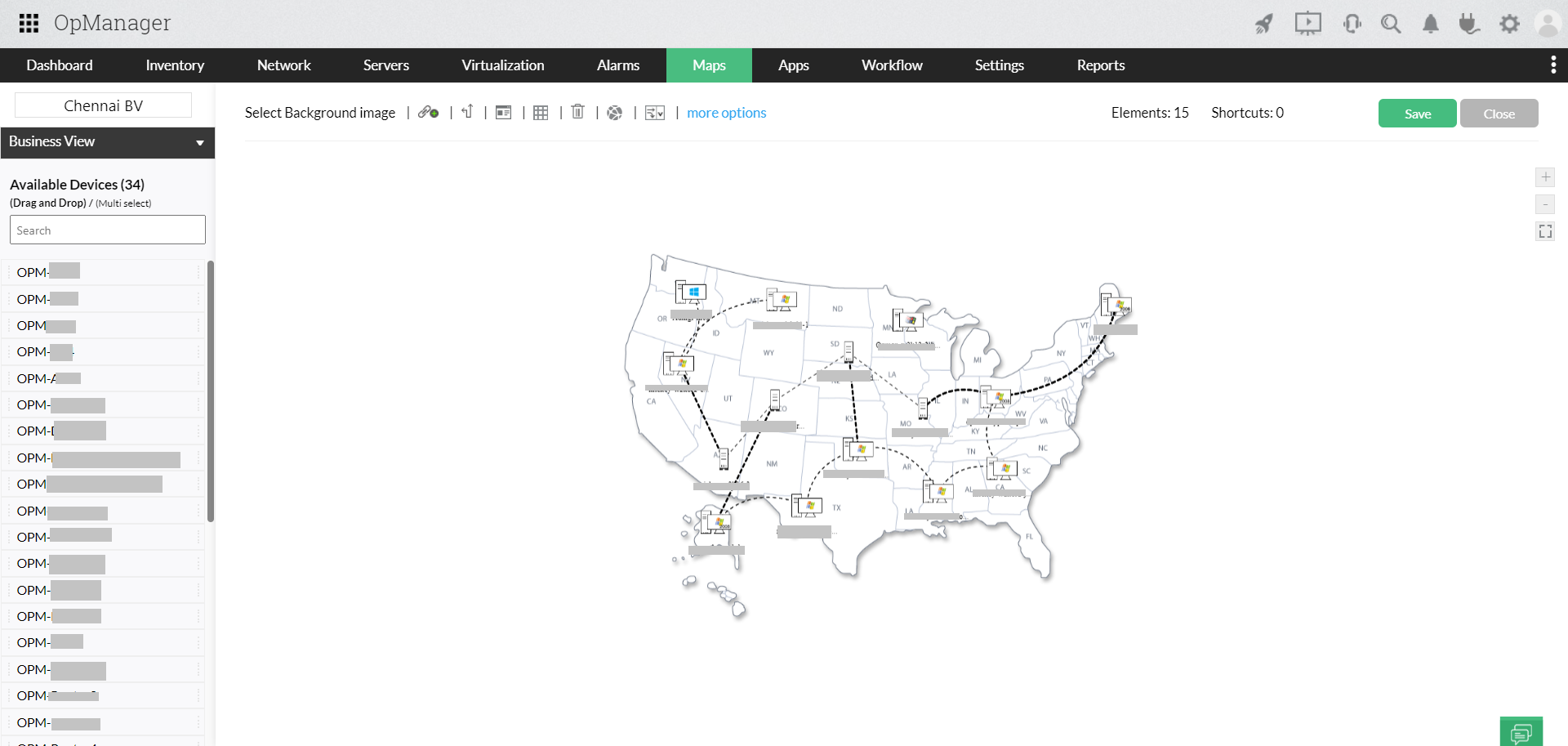

- Mejora la visibilidad en todos los componentes de su infraestructura

- OpManager Plus monitorea todos los componentes de su infraestructura de TI y proporciona una visibilidad en profundidad y en tiempo real de todos los aspectos de su infraestructura de red. El monitor UIM de OpManager Plus también puede emplearse para presentar una representación visual detallada de su centro de datos (incluyendo vistas en 3D de los racks y del piso), mapas de topología de la red y vista empresarial.

- Evita la compra de herramientas costosas para la supervisión de las licencias de las herramientas

- Cuando se emplea un gran número de herramientas para gestionar el funcionamiento de una organización, se requiere un recurso/herramienta individual que sea capaz de monitorear la concesión de licencias de todas las herramientas de monitoreo de la infraestructura, lo que sólo aumenta los gastos generales. Las funciones dinámicas de OpManager Plus ofrecen un monitoreo de la infraestructura unificada, eliminando así la necesidad de adquirir múltiples herramientas, ahorrándole los gastos de capital y la necesidad de monitorear las licencias.

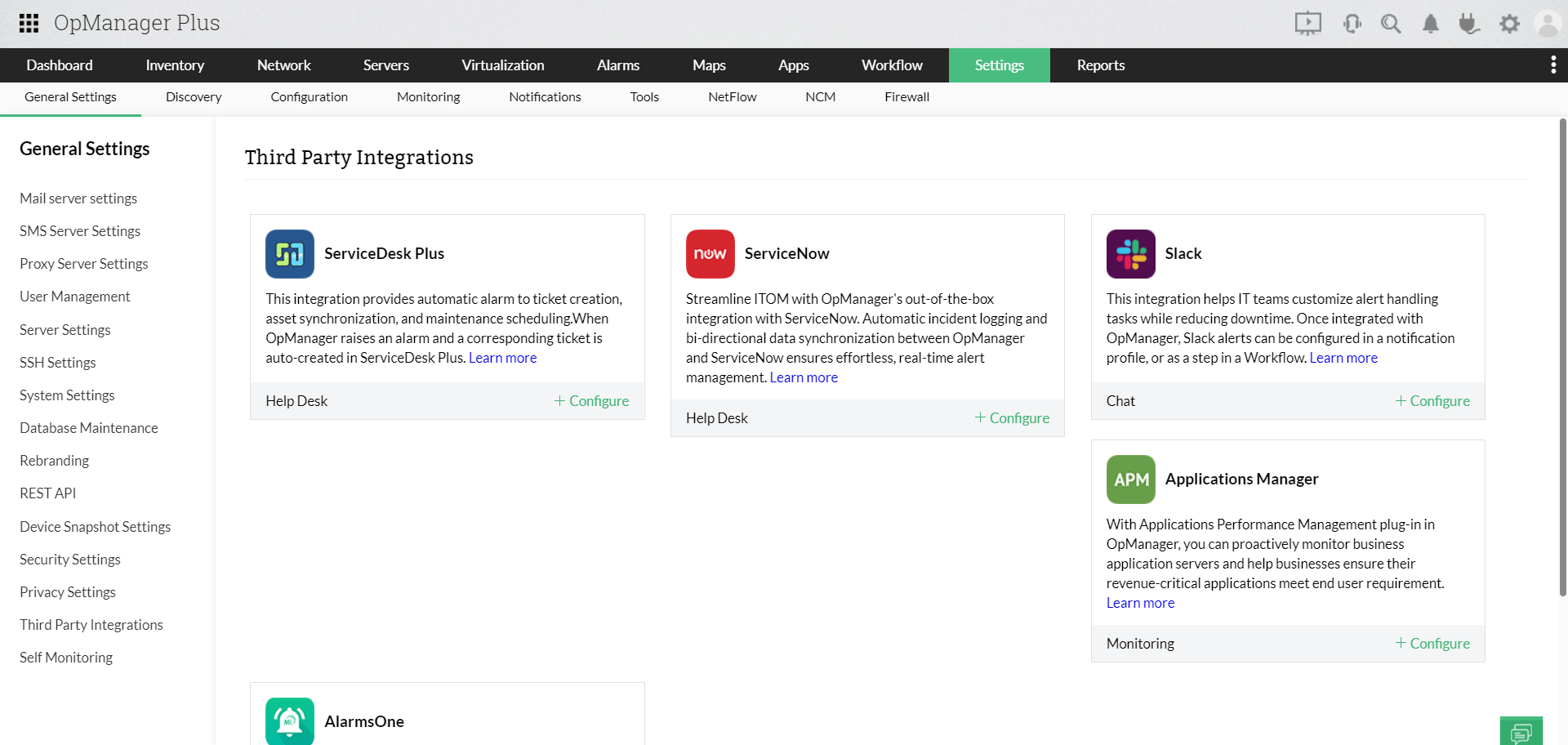

- Permite una integración eficiente con múltiples herramientas

- Además de gestionar de manera eficiente los múltiples silos de infraestructura de su organización, OpManager Plus, una herramienta de gestión de infraestructura unificada, le permite aumentar su alcance de las funciones de monitoreo de la infraestructura mediante la integración con otras herramientas de terceros..