- Hogar

- Capacidades de SIEM

- Detección de amenazas

- Inteligencia de amenazas

Plataforma de inteligencia sobre amenazas de Log360

Más de 600 millones de IP en la lista negra. Fuentes contra amenazas de los socios.

Datos contextuales para una detección y resolución más rápidas de las amenazas a la seguridad

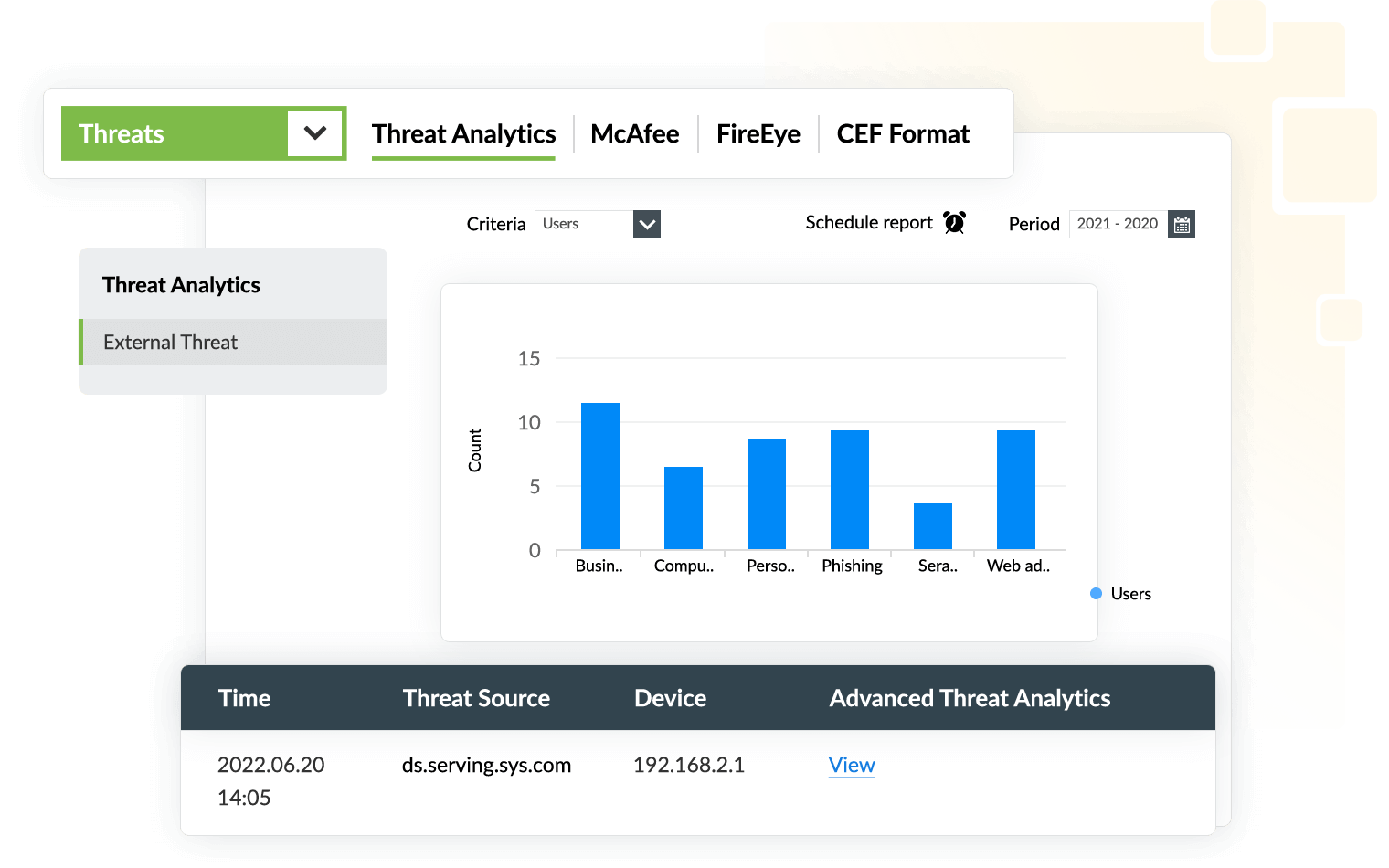

Con el módulo de detección de amenazas integrado y el add-on de análisis avanzado de amenazas, usted puede bloquear fuentes maliciosas, evitar violaciones de la seguridad de los datos e interceptar visitas a sitios maliciosos. Combinando fuentes contra amenazas comerciales y de código abierto, esta plataforma integrada reduce los falsos positivos, acelera la detección de amenazas y ayuda a clasificar las amenazas críticas para la seguridad.

Detecte y mitigue

- Usuarios que visitan URL y dominios de la lista negra y de riesgo.

- IP maliciosas intentando acceder a sus recursos críticos.

Obtenga información sobre

- La geolocalización de los atacantes que intentan la intrusión.

- Técnicas de ataque.

Casos de uso de la seguridad que puede resolver la solución de inteligencia sobre amenazas de Log360

Detenga los intentos de ataque lo antes posible

Hacer exploit de los equipos de cara al público y las vulnerabilidades conocidas sigue siendo uno de los métodos que utilizan los hackers para introducirse en una red. Con las alertas de amenazas preconfiguradas de Log360, las empresas pueden detener no solo la comunicación de una fuente maliciosa, sino también activar automáticamente un flujo de trabajo para añadir las IP de la lista negra al firewall y bloquearlas permanentemente.

Evite la exfiltración de datos

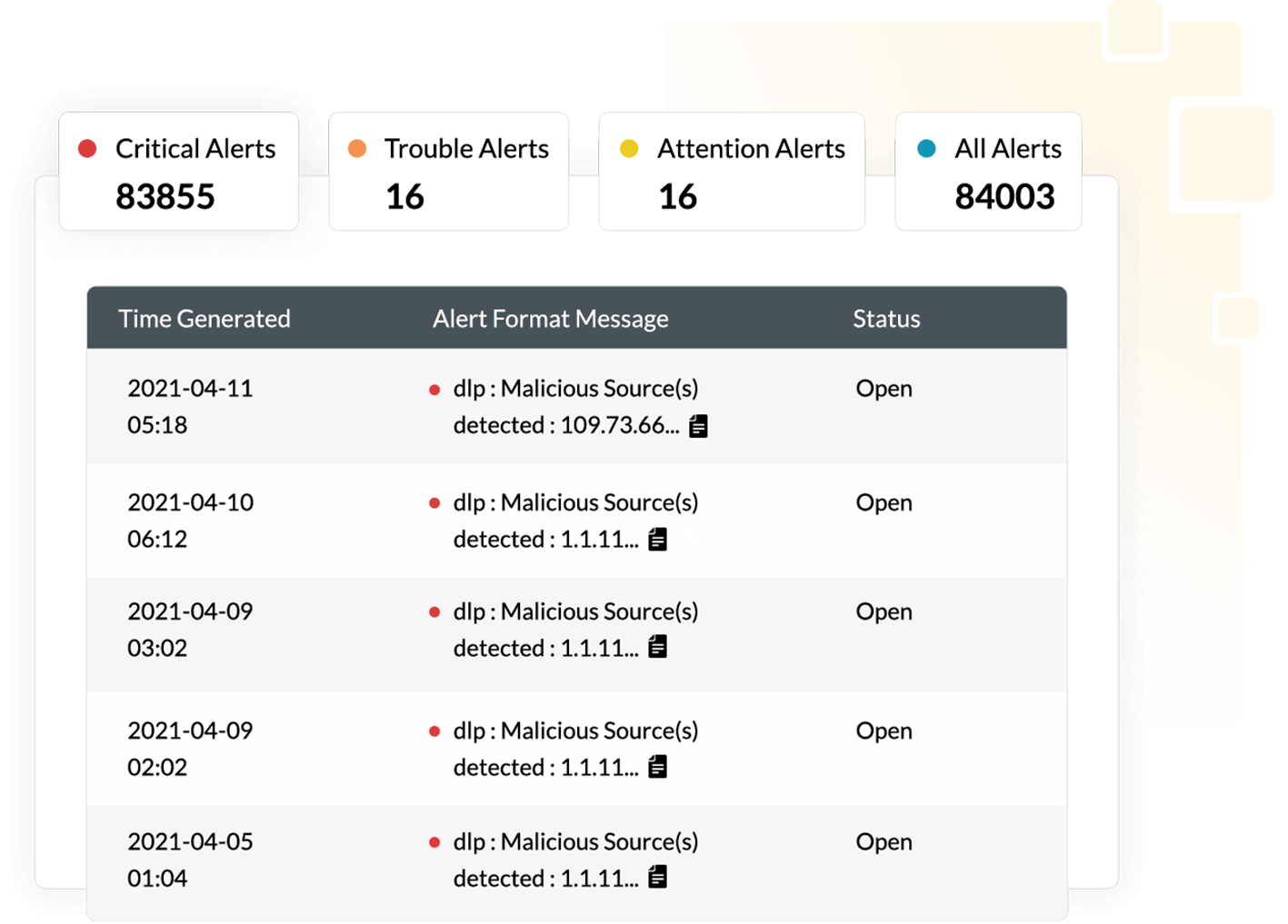

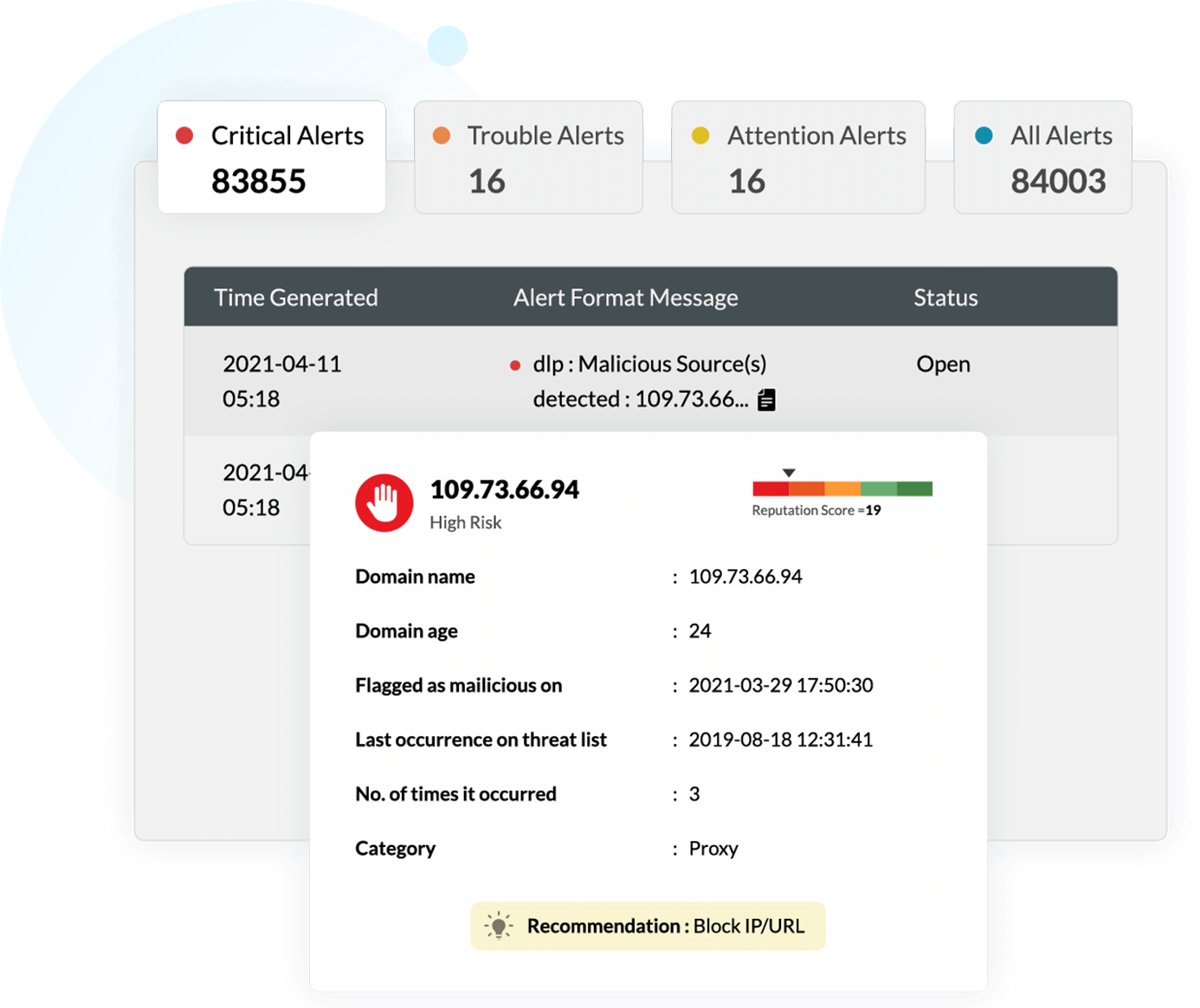

Si un atacante se introduce en la red utilizando credenciales robadas o cualquier otro medio e intenta extorsionar datos confidenciales y enviarlos a su servidor de mando y control, Log360 puede detectar y detener inmediatamente dicha comunicación. La solución de inteligencia sobre amenazas de Log360 comprueba todas las comunicaciones salientes; alerta al analista en cuestión sobre la comunicación con IP, dominios o URL maliciosos, y termina la conexión inmediatamente. Todo esto ocurre en tiempo real.

Clasifique las alertas de seguridad

Detectar qué alerta de seguridad supone el mayor riesgo para la empresa es una tarea difícil para todo profesional de la seguridad. El módulo Advanced Threat Analytics de Log360 identifica las amenazas y los tipos de ataque, incluidos el malware, el phishing y otros ataques conocidos. Esta información contextual también puede aprovecharse en el módulo de investigación de incidentes para corroborar mejor las amenazas y priorizar su resolución.

Reduzca los falsos positivos

Log360 mejora su sistema de respuesta a eventos en tiempo real con información contextual, como la puntuación de reputación de una IP que intenta conectarse remotamente a servidores críticos, o la geolocalización de una IP que intenta conectarse remotamente a la VPN. Esto proporciona una mayor visibilidad del comportamiento de la red y ayuda a diferenciar las actividades sospechosas de las legítimas.

Fuentes contra amenazas de código abierto y datos comerciales sobre amenazas

Log360 es compatible con las siguientes fuentes contra amenazas de código abierto

Socios comerciales de inteligencia sobre amenazas

Webroot BrightCloud® Threat Intelligence Services ofrece fuentes contra amenazas precisas y en tiempo real sobre URL, IP, archivos maliciosos y mucho más. Mediante la ingesta dinámica de estas fuentes, el módulo Advanced Threat Analytics de Log360 proporciona visibilidad de la actividad de las amenazas en su red y ayuda a priorizar las alertas de amenazas críticas.

Cómo detectar y bloquear la entrada de tráfico malicioso mediante Log360Recursos de inteligencia sobre amenazas a la seguridad informática

En este e-book, hemos enumerado cuatro medidas simples que pueden ayudarlo a cumplir con la Ley 19628, sobre protección de la vida privada, la ley chilena de privacidad de datos.

Los sofisticados ataques maliciosos ahora pueden ser detenidos por sistemas de defensa que usan análisis de comportamiento de usuarios y entidades (UEBA –User and Entity Behavior Analytics-). Conozca cómo sacar provecho de esta tecnología.

Conozca cómo es posible gestionar los incidentes y garantizar la seguridad de las operaciones gracias a las soluciones de ManageEngine

Nuestro e-book explora la ISO 27001 extensivamente y aborda los últimos cambios a esta norma, junto con las tecnologías de seguridad que puede usar para cumplir con ella y garantizar la seguridad informática organizacional.