- Hogar

- Capacidades de SIEM

- Detección de amenazas

Detección de amenazas con Log360 a lo largo y ancho de su red

Adopte una tecnología de detección de amenazas efectiva y rápida para toda su red a fin de combatir los distintos tipos de amenazas.

Toda organización necesita un plan de detección de amenazas y respuesta a incidentes rápido y efectivo para contrarrestar las numerosas amenazas del panorama actual de la seguridad informática. Log360, la solución SIEM de ManageEngine con funciones DLP y CASB integradas, detecta amenazas a lo largo y ancho de una red empresarial, abarcando endpoints, firewalls, servidores web, bases de datos, switches, routers e incluso fuentes en la nube.

Vea a continuación cómo Log360 realiza los tres tipos principales de detección de amenazas: detección de amenazas de eventos de seguridad, detección de amenazas a la red y detección de amenazas en los endpoints.

Detección de amenazas de eventos de seguridad

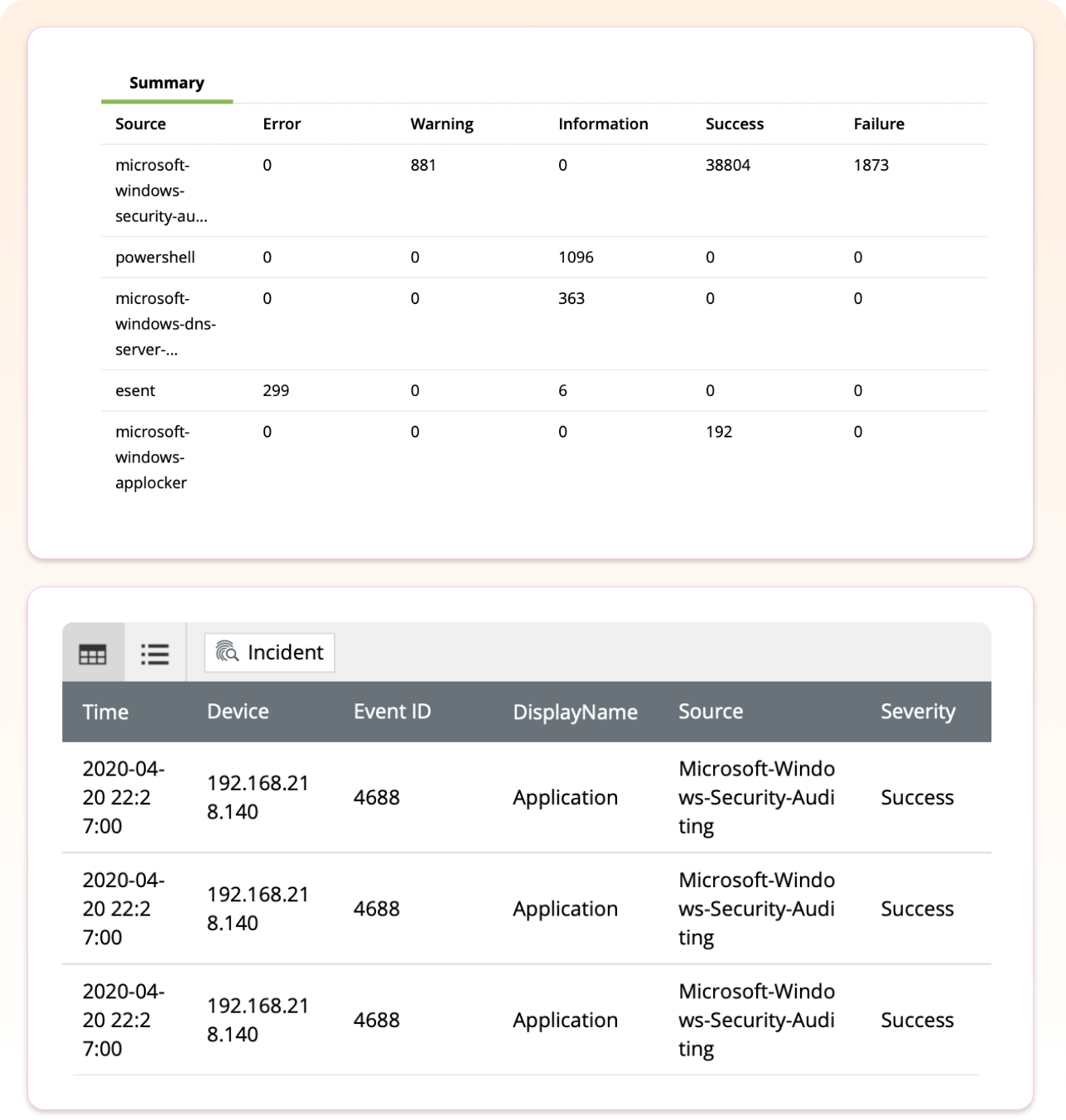

Los eventos como la autenticación, el acceso a la red y otros errores y advertencias críticos se denominan eventos de seguridad. Las amenazas que pueden detectarse a través de estos eventos se clasifican como amenazas de eventos de seguridad. Algunos ejemplos de amenazas de eventos de seguridad incluyen ataques de fuerza bruta, uso indebido de privilegios y escalamiento de privilegios.

Cómo detecta Log360 las amenazas de los eventos de seguridad

- Monitoreo de usuarios privilegiados: Auditoría de inicios y cierres de sesión de usuarios privilegiados, acceso a recursos. Detecte la actividad inusual de los usuarios y las amenazas basadas en ellos mediante el análisis del comportamiento de usuarios y entidades basado en ML.

- Detección de escalamiento de privilegios: Monitoree las actividades de los usuarios y detecte escalamientos de privilegios e intentos de abuso de privilegios mediante la implementación de la técnica MITRE ATT&CK basada en firmas.

- Monitoreo de fallos de autenticación: Investigue fallos de autenticación sospechosos en sistemas críticos mediante el dashboard de análisis de seguridad, y la línea de tiempo de incidentes detecta y se adelanta a intentos de fuerza bruta o de acceso no autorizado a la red.

- Detección de accesos no autorizados a datos: Monitoree el acceso a bases de datos y datos confidenciales en servidores de archivos. Obtenga visibilidad del acceso no autorizado a los datos mediante el monitoreo de la integridad de los archivos y el monitoreo de la integridad de las columnas.

Detección de amenazas a la red

Las amenazas a la red son intentos de intrusión no autorizada a la red por parte de un adversario para exfiltrar datos sensibles o perturbar el funcionamiento y la estructura de la red. Algunos ejemplos de amenazas a la red son la denegación de servicio, la propagación de malware, las amenazas persistentes avanzadas, la exfiltración de datos, la introducción de dispositivos maliciosos, etc. Para detectar estas amenazas, es necesario comprender y monitorear el tráfico de la red.

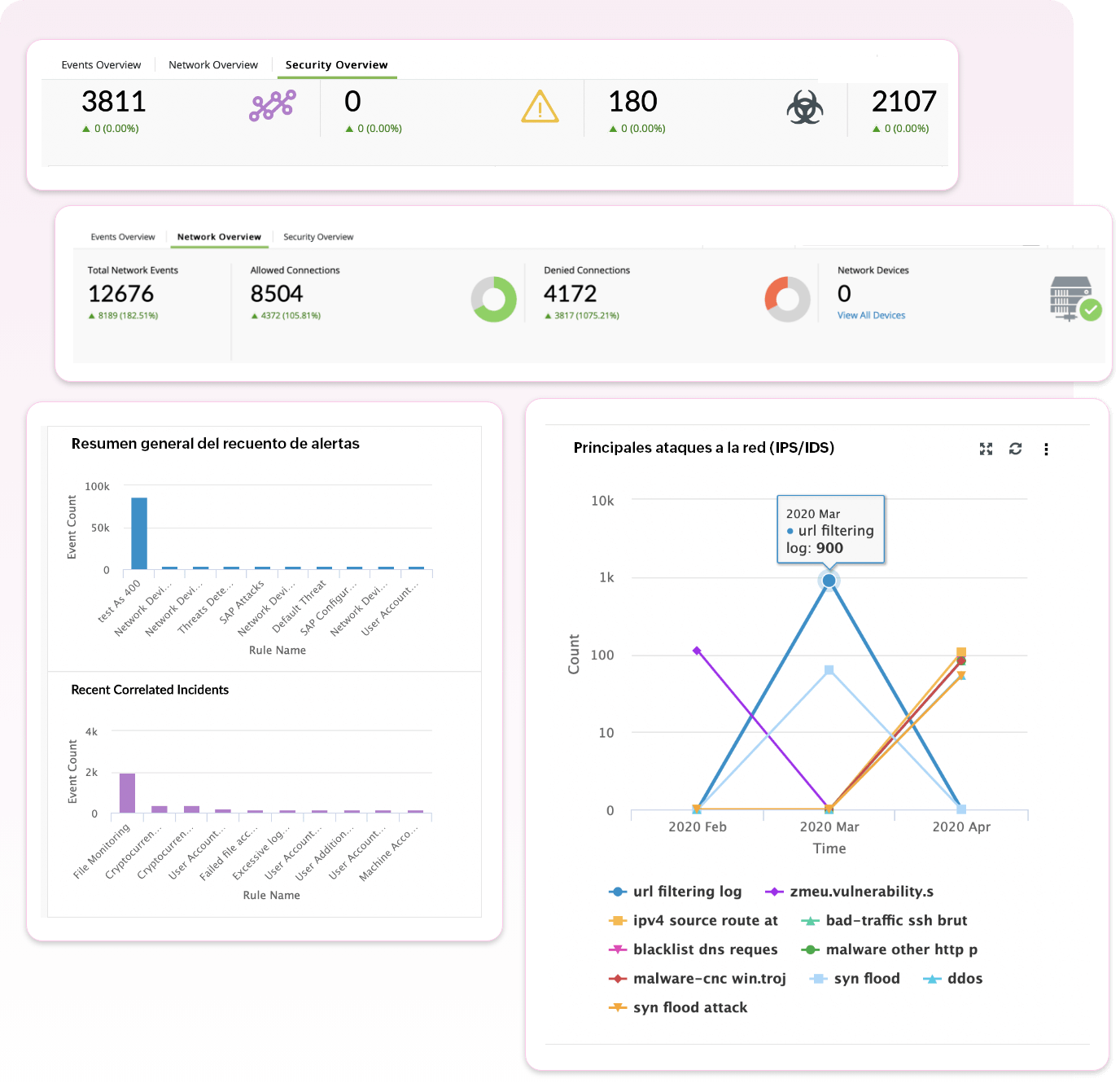

Cómo ayuda Log360

- Monitoreo del tráfico: Monitoree el tráfico de red para detectar conexiones inusuales, permitidas y denegadas. Obtenga información sobre la actividad de los puertos para detectar el uso de puertos sospechosos.

- Auditoría de cambios: Monitoree las políticas de firewalls para detectar los cambios realizados por los adversarios para acomodar el tráfico malicioso.

- Información sobre amenazas actualizada automáticamente: Detecte y detenga el tráfico malicioso entrante y saliente mediante fuentes contra amenazas actualizadas dinámicamente. Detecte direcciones IP y URL maliciosas en el tráfico de red y bloquéelas inmediatamente.

- Detección de dispositivos maliciosos: Detecte dispositivos maliciosos mediante la consola de búsqueda y elimínelos mediante flujos de trabajo de respuesta a incidentes.

Detección de amenazas a endpoints

Las amenazas suelen originarse en los endpoints. Un ejemplo es el ransomware, que obtiene enormes beneficios año tras año, bloqueando endpoints y exigiendo un rescate por el acceso. Otras amenazas a los endpoints son el comportamiento inusual de los usuarios, el mal funcionamiento de los dispositivos, los errores de configuración y las descargas sospechosas. Estas pérdidas y daños pueden limitarse en gran medida con la ayuda de una intervención a tiempo, lo que es posible con la tecnología de detección y respuesta a amenazas en endpoints.

Cómo ayuda Log360

- Detección de ransomware: Detecte múltiples cepas de ransomware, así como genéricas, mediante reglas de correlación predefinidas y notificaciones en tiempo real.

- Detección de anomalías: Detecte comportamientos inusuales de usuarios y entidades mediante algoritmos ML.

- Detección de malware: Identifique instalaciones de software malicioso y sospechoso en equipos Windows y Linux.

¿Por qué considerar Log360 para la detección de amenazas?

Detección de incidentes en tiempo real

Detección de incidentes en tiempo real con gestión de incidentes integrado y compatibilidad con herramientas de emisión de tickets de terceros.

Módulo UEBA basado en ML

Módulo UEBA basado en ML que detecta anomalías y facilita la alerta basada en la puntuación de riesgo.

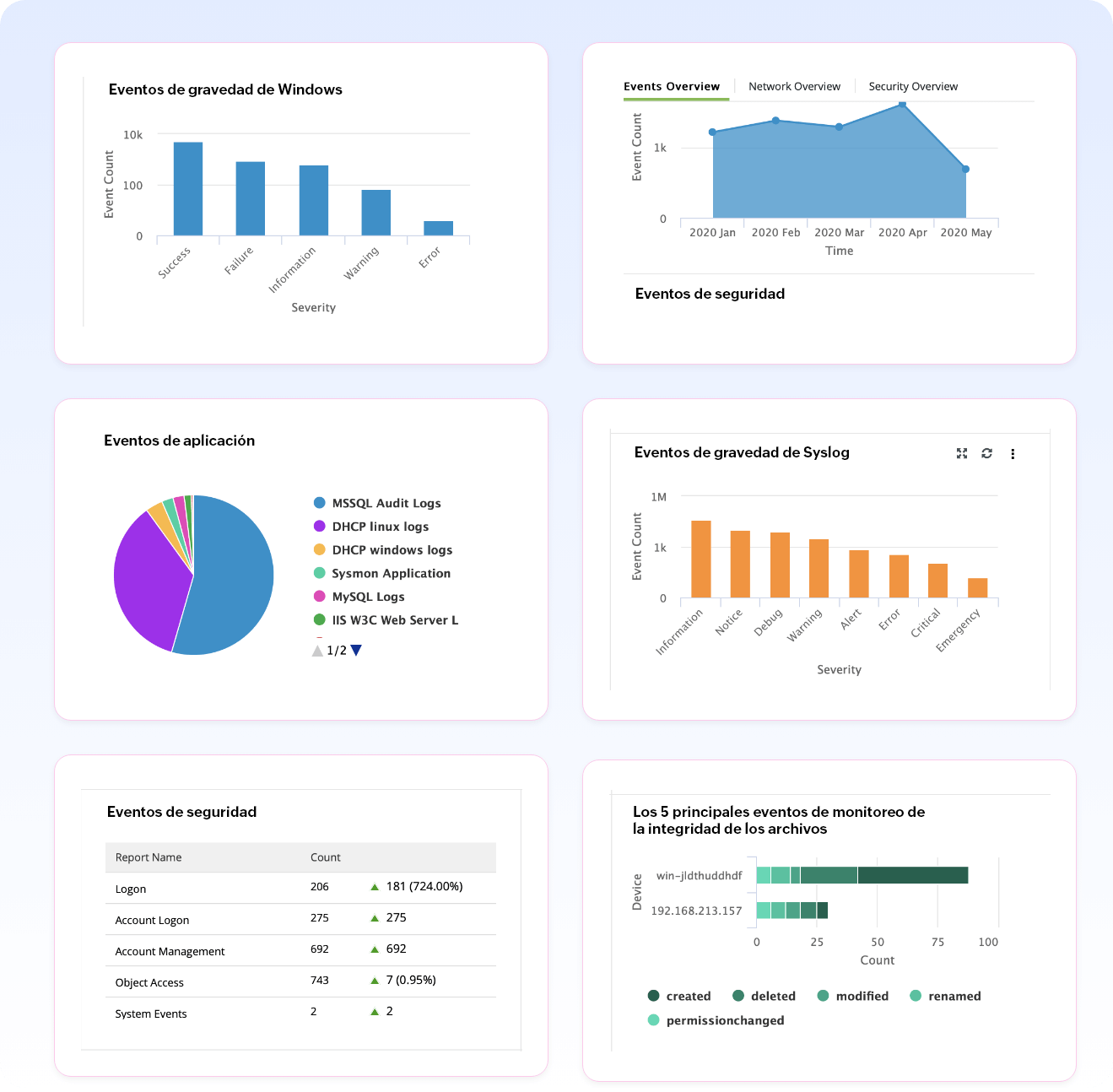

Dashboards de seguridad para el monitoreo de eventos

Dashboards de seguridad para el monitoreo de eventos de fuentes de log tanto on-premises como en la nube en toda la red.

Monitoreo de la integridad de los archivos

Monitoreo de la integridad de los archivos para carpetas y archivos críticos del sistema que monitorea el acceso a los archivos y sus modificaciones.

Un potente motor de búsqueda

Un potente motor de búsqueda que facilita la cacería de amenazas.

Flujos de trabajo automatizados

Flujos de trabajo automatizados para una respuesta inmediata a los incidentes.

Un módulo de inteligencia sobre amenazas que se actualiza automáticamente

Un módulo de inteligencia sobre amenazas que se actualiza automáticamente y recibe información de fuentes fiables.