Ha llegado el momento de ir más allá de una postura defensiva y adoptar una actitud proactiva.

Las violaciones de la seguridad ya no son una cuestión de "si", sino de "cuándo". Para tener alguna posibilidad de minimizar su impacto, las organizaciones deben estar preparadas para detectarlas y responder a ellas lo antes posible. Con sus amplias funciones de cacería de amenazas, ManageEngine Log360 le da el poder de atacar primero.

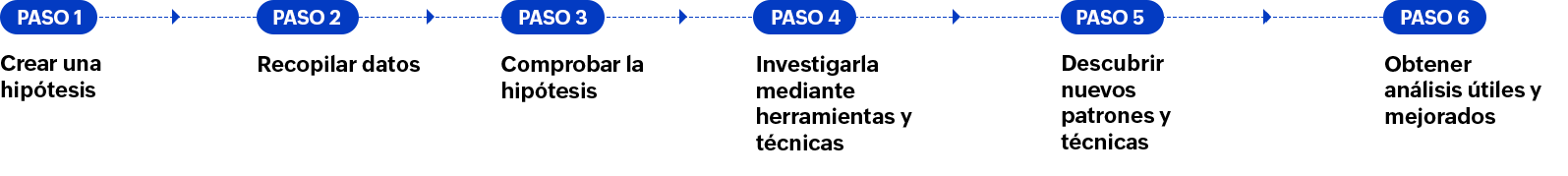

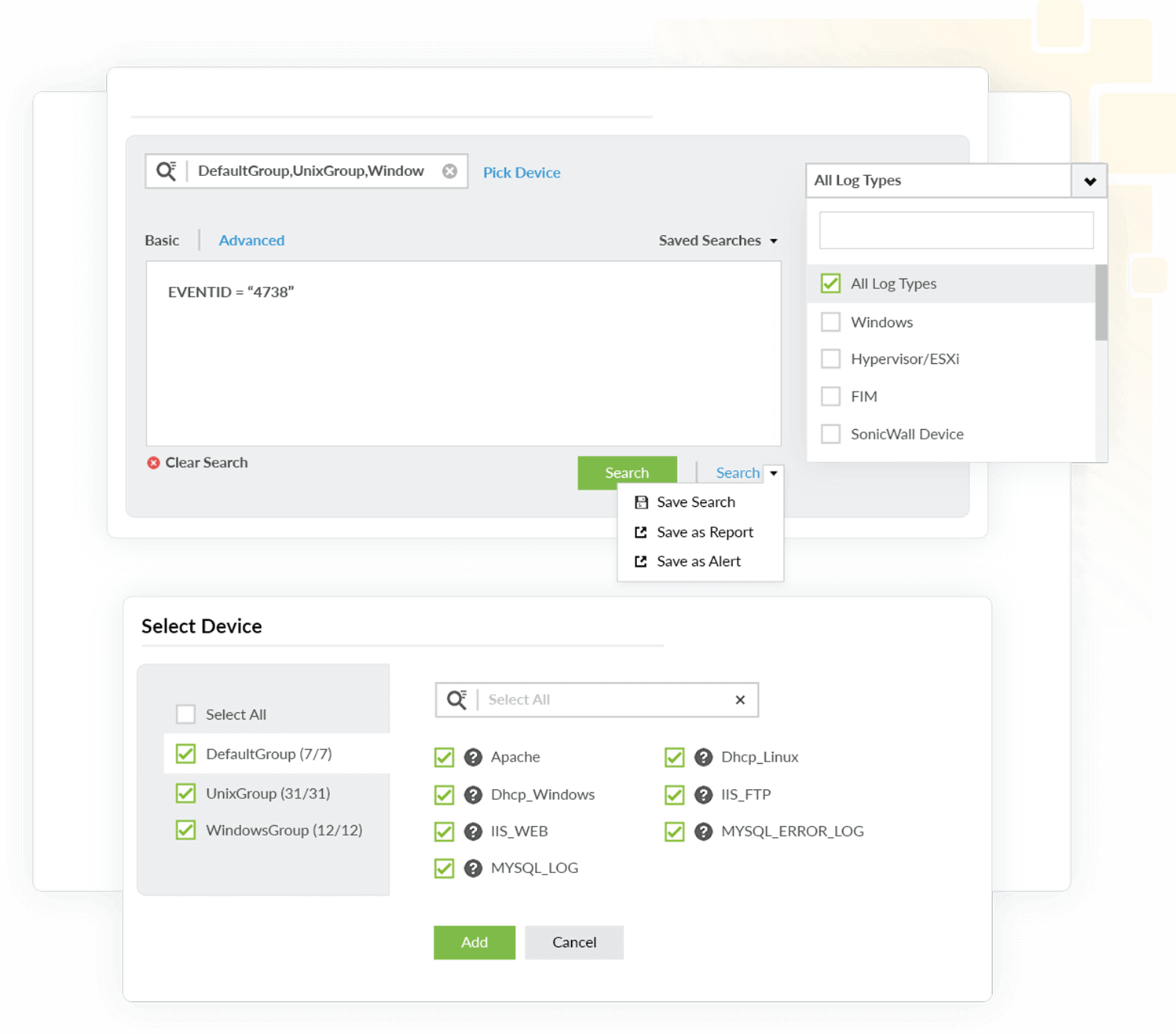

Análisis de búsqueda de alta velocidad

Busque a lo largo y ancho de sus logs

Una herramienta de búsqueda de alta velocidad, flexible y fácil de usar que le permite crear consultas en SQL para buscar en todo su bucket de log en cuestión de segundos.

- Obtenga resultados rápidos: Examine rápidamente sus datos de log con una velocidad de procesamiento de 25.000 logs por segundo.

- Construya consultas de forma flexible: Utilice las opciones básicas o avanzadas para crear consultas SQL. Realice búsquedas con comodines, frases, booleanas o agrupadas y encuentre respuestas rápidamente.

- Busque cualquier cosa: Busque cualquier campo y cualquier valor. Extraiga nuevos campos y encuéntrelos en los datos de log mediante coincidencias RegEx.

- Guarde su progreso: Guarde sus parámetros de búsqueda para no tener que repetir el proceso de nuevo.

- Establezca alertas en tiempo real: Garantice recibir notificaciones cuando se repitan patrones de amenazas en su red.

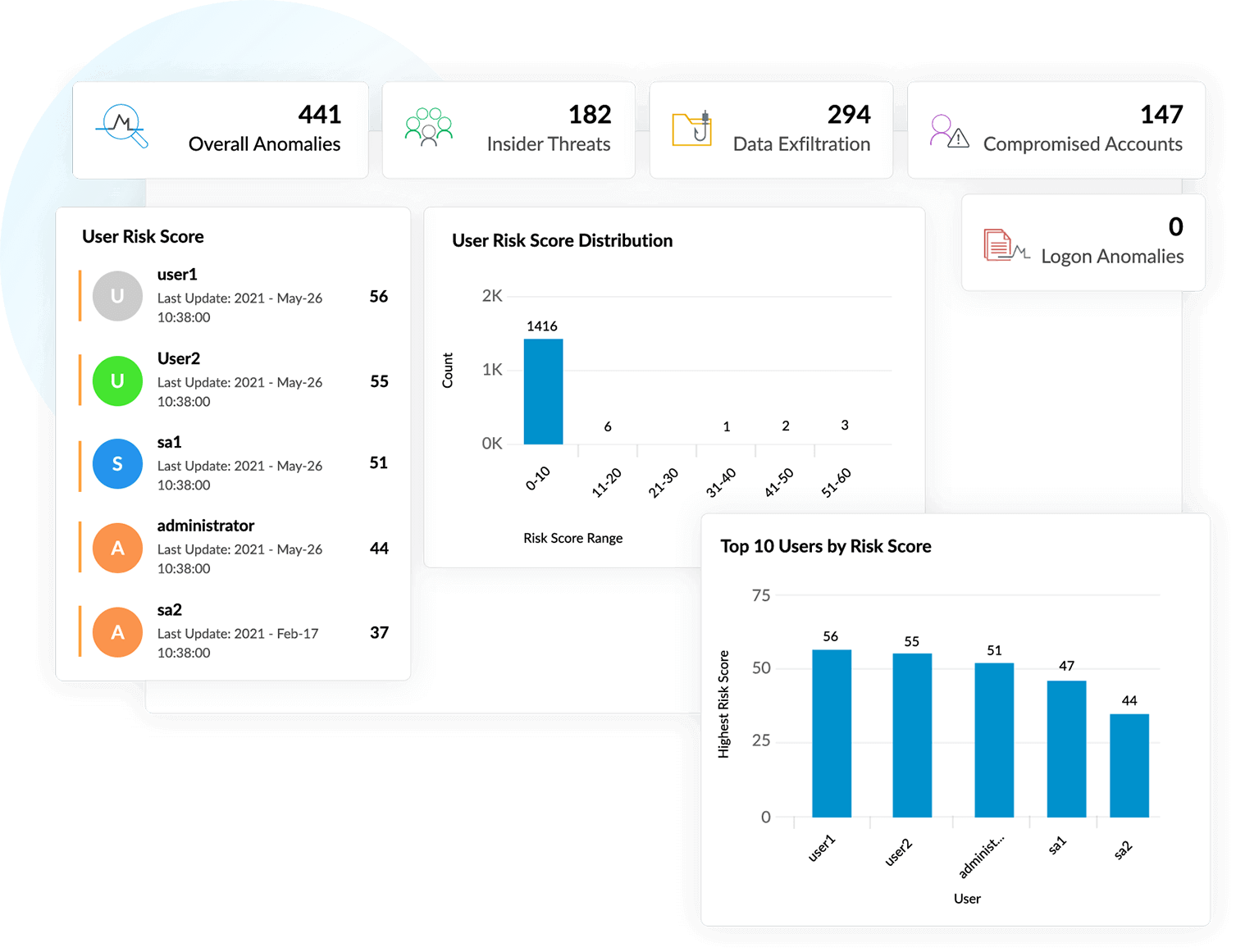

Análisis del comportamiento de usuarios y entidades (UEBA)

Anticipe las actividades maliciosas con listas de vigilancia UEBA. Un módulo basado en ML que aprende constantemente los patrones de comportamiento de los usuarios y señala las actividades inusuales y los comportamientos sospechosos como anomalías. Basándose en las anomalías, asigna puntuaciones de riesgo a los usuarios y entidades de su red. UEBA aprovecha esta información de las siguientes maneras.

- Detecte y coloque en lista de vigilancia entidades de alto riesgo: Log360 crea listas de vigilancia de entidades de alto riesgo en función de sus puntuaciones de riesgo, que a su vez se basan en acciones en tiempo real.

- Envíe alertas en tiempo real: Log360 notifica a los administradores de seguridad por correo electrónico o SMS cuando la puntuación de riesgo de una entidad individual supera un umbral establecido.

- Construya líneas de tiempo detalladas: Log360 extrae información de los logs para construir líneas de tiempo detalladas que ofrecen visibilidad sobre quién hizo qué, cuándo y dónde.

¿Por qué elegir Log360 para la cacería de amenazas?

Dote a su equipo de cacería de amenazas con todo lo que necesita.

Solicitar demostración ahoraRecopile Recopile los logs de toda su red.

Analice Busque cualquier cosa en sus logs y descubra patrones de amenazas.

Registre Guarde las amenazas descubiertas en las búsquedas como informes para futuras consultas.

Responda Utilice flujos de trabajo automatizados para responder inmediatamente.

Detecte Ajuste alertas para asegurarse de no perder amenazas descubiertas en el futuro.

Investigue Utilice líneas de tiempo detalladas para saber qué ocurrió, cuándo y dónde.

Resuelva Resuelva el incidente con la ayuda de la consola integrada.