Introducción al switch spoofing

La suplantación de switches es el proceso de modificar la dirección MAC de un dispositivo para hacerse pasar como un puerto de switch autorizado y obtener acceso a la red objetivo. Ya que las direcciones MAC son únicas para un dispositivo en particular, la mayoría de las redes usan estas direcciones para autenticar un dispositivo y comunicar o establecer una conexión con él. Al suplantar un dispositivo autorizado o, en términos más simples, un dispositivo que la red reconoce como un "dispositivo de confianza", un atacante puede obtener fácilmente acceso a su red. La suplantación de switches también se denomina suplantación de direcciones MAC; y es uno de los retos de la gestión de puertos de switch que la mayoría de los administradores de red afrontar hoy.

En esta página veremos:

- Tipos de suplantación de switches

- Suplantación de switches: ¿qué se interconecta y cómo se permite la suplantación de switches?

- Dispositivos maliciosos y ataques de suplantación de switches

- Suplantación de switches: ¿es solo para atacantes?

- Mejores prácticas para evitar ataques de suplantación de switches

- Proteja sus puertos de switch de red con OpUtils

Tipos de suplantación de switches

Para realizar correctamente una suplantación de switches, el dispositivo suplantado debe ser capaz de emular:

- Protocolo de interconexión dinámica (DTP)

- Enlace inter switch (ISL) para switches CISCO

- Señalización 802.para interconexión LAN virtual

Esto se puede lograr al:

- Usar un software para la suplantación de switches: Es el método más sencillo; involucra el uso de software. Con varias opciones gratuitas de código abierto disponibles en internet, un atacante o probador de redes puede descargar e instalar uno de los software en el dispositivo de ataque para modificar la dirección MAC única del dispositivo y realizar la suplantación del switch.

- Configuraciones de hardware: Este método requiere conocimiento técnico correcto sobre el funcionamiento, señalización y configuraciones de switches. Un switch, o la dirección MAC de cualquier dispositivo de red, es un número hexadecimal de 12 dígitos que se asigna a la tarjeta de interfaz del dispositivo de red (NIC) al momento de la fabricación. Al usar el firmware del dispositivo suplantado, la dirección MAC se puede modificar manualmente.

Suplantación de switches: ¿qué se interconecta y cómo se permite la suplantación de switches?

Antes de indagar sobre cómo la suplantación de switches puede afectar su red, es importante entender el fundamento de cómo se realiza un ataque de suplantación de switches. Los puertos de switch permiten la comunicación dentro y entre distintas VLAN. Los puertos de switch están asociados con puertos de acceso o trunk.

- Puertos de acceso: Los puertos de acceso están asociados con y llevan tráfico desde solo una VLAN preconfigurada asociada con ellos. No añade ninguna etiqueta de identificación a los paquetes de datos que pasan a través de ellos ya que los puertos solo facilitan el tráfico hacia y desde una VLAN. Si no hay una VLAN preconfigurada, el puertos de acceso de manera predeterminada solo lleva tráfico hacia y desde la VLAN predeterminada de la red.

- Puertos trunk: Los puertos trunk están asociados con y llevan tráfico desde más de una VLAN. Para diferenciar e identificar el tráfico que viene de distintas VLAN, estos puertos añaden etiquetas de identificación usando IEEE 802.1Q o ISL en el caso de switches CISCO switches, a los paquetes de datos procesados.

- Enlaces trunk o interconexión de switches: Para habilitar la conexión entre dos puertos de switch asociados con distintas VLAN, la configuración de "interconexión" se debe habilitar en ambos switches conectados en un enlace, además de que se debe configurar con el mismo mecanismo de etiquetado usando IEEE 802.1Q o ISL.

Explotación de enlaces trunk con suplantación de switches

SLa suplantación de switches no se puede realizar en puertos de switch que se configuran como puertos de acceso. Configure los puertos switch como un puerto de acceso lo hace un puerto no para interconexión que no negocia con las señales de DTP de un puertos de switch cercano para convertirlo en un puerto de interconexión.

TLos puertos más susceptibles a un ataque de suplantación de switches son los puertos que se configuran como

- Puertos trunk: El puerto de switch permanece como un puerto trunk hasta que se configura de nuevo para cambiar su estado. No se convierte en un puerto no de interconexión si sus puertos adyacentes no son puertos de interconexión.

- Dynamic auto: Estos puertos no son puertos trunk de manera predeterminada, pero pueden cambiar a un enlace trunk si los puertos adyacentes son puertos de interconexión, es decir, configurados para ser dynamic desirable o puertos trunk.

- Dynamic desirable: Estos puertos de switch intentan activamente convertir sus enlaces en enlaces trunk usando la señalización del DTP. Se vuelven puertos trunk si los puertos adyacentes están configurados como dynamic auto o puertos trunk.

La mayoría de los puertos de switch en una red moderna están configurados como dynamic auto para evitar el problema de la intervención manual y para tratar de hacer el puerto de switch más accesible y adaptable a los requisitos de tráfico de la red.

Sin embargo, configurar los puertos de switch a estos modelos abre los switches a un ataque de suplantación de switches.

Los atacantes configuran su dispositivo suplantado para emular una dirección de MAC autorizada de switch y para enviar la señalización del DTP o ISL y así establecer enlaces trunk con puertos configurados como "trunk", "dynamic desirable" o "dynamic auto".

Una vez los enlaces trunk están establecidos, el atacante obtiene acceso a todas las VLAN asociadas con el puerto de switch objetivo y sus switches adyacentes con enlaces trunk establecidos.

Dispositivos maliciosos y ataques de suplantación de switches

¿Su red es compatible con políticas de BYOD? Su red es ahora mucho más susceptible a un ataque de suplantación de switches. Los atacantes pueden aprovechar un puerto de switch malicioso para establecer un enlace trunk con un puerto de switch asociado con una VLAN crítica para explotar su red. Asimismo los dispositivos maliciosos que se conectan directamente a su red tienen muchas menos defensas para que se les suplante como un switch autorizado y establecer enlaces trunk con un switch interno, en comparación con dispositivos externos que intentan acceder a su red.

Sin embargo, la mayoría de las redes modernas permiten a los usuarios finales conectar sus propios dispositivos a su red y habilitan la comunicación de red mediante puertos de switch. Mientras que esto ofrece una experiencia de red sin problemas para los usuarios finales, dejar que nuevos dispositivos se conecten a la red sin monitorearlos podría conllevar consecuencias inadecuadas.

Como una mejor práctica, es aconsejable implementar en su red estrategias adecuadas de monitoreo y gestión de dispositivos maliciosos. Para frustrar ataques maliciosos de suplantación de switches, los administradores de redes deben monitorear constantemente todos los dispositivos que se conectan a su red, autorizar los dispositivos de confianza e invitados, y filtrar y evitar que dispositivos maliciosos accedan a la red.

Suplantación de switches: ¿es solo para atacantes?

Indudablemente la suplantación de switches es una actividad vil que ofrece a los atacantes acceso ininterrumpido a los recursos críticos de su red. ¿Pero es solo para fines maliciosos? La respuesta es no. Hay varios casos de uso legítimos para que los administradores de redes aprovechen la suplantación de switches como parte de sus actividades de análisis, diagnóstico y monitoreo de la red.

- Diagnóstico de la red con suplantación de switches: La suplantación de switches desempeña una útil función en la resolución de varios problemas de switches en la red. Por ejemplo, al suplantar la dirección MAC de un switch o su dispositivo final conectado, un administrador de redes puede evaluar si un problema tiene su causa en un dispositivo específico o es un problema general de la red.

- Fortalezca la seguridad de la red: Un equipo de seguridad de la red puede realizar ataques de suplantación de switches en su red para identificar, evaluar y reducir vectores y vulnerabilidades de riesgo de seguridad en su red.

Sin embargo, es importante resaltar que para reducir el uso vil de la suplantación de switches muchos países tienen leyes de seguridad informática que hacen ilegal el uso de la suplantación de switches. Es importante considerar las implicaciones legales de la suplantación de switches en su región antes de proceder a realizarla.

Mejores prácticas para evitar ataques de suplantación de switches

Los administradores de redes pueden salvaguardar su red de amenazas de suplantación de switches al implementar varias medidas de seguridad, incluyendo

- Filtrado de direcciones MAC: Al ajustar las funciones de filtrado de direcciones MAC, los administradores de redes configuran sus redes para permitir que se conecten solo direcciones MAC específicas. Esto restringe el acceso a la red por parte de dispositivos no autorizados. Sin embargo, esto puede ser difícil e inefectivo de implementar en dispositivos que permiten políticas de BYOD, ya que es impráctico recopilar, configurar y filtrar dispositivos cada vez con base en los detalles MAC proporcionados por los usuarios.

- Controles de acceso a la red (NAC): Para redes que implementan políticas de BYOD, los NAC ofrecen una alternativa efectiva y eficiente al filtrado de direcciones MAC. Los NAC usan varios métodos de autenticación de dispositivos para identificar, registrar y autorizar dispositivos que entran a su red, incluyendo autenticación con nombre de usuario y contraseña, y autenticación con base en certificados.

- Configuraciones de firewall adecuadas: Los firewalls desempeñan un rol vital en la seguridad de la red. Configurar firewalls para bloquear dispositivos no autorizados que ingresan a su red permite una defensa sólida contra la suplantación de switches.

- Detección de intrusiones y sistemas de prevención: Estos sistemas garantizan que los administradores de redes conozcan cualquier intrusión a la red, así como cuándo se da. Esto les ayuda a evitar intentos de suplantación de switches antes de que establezcan un enlace trunk correcto con un switch autorizado.

Proteja sus puertos de switch de red con OpUtils

ManageEngine OpUtils es un software integral para el monitoreo de puertos de switch que proporciona un avanzado análisis de puertos de switch, mapeo de puertos de switch de extremo a extremo, además de su gestión. Generado para abarcar redes modernas de todos los tamaños y complejidades, las efectivas funciones de monitoreo de puertos de switch en OpUtils permiten a los administradores de redes superar y resolver varios problemas relacionados con los puertos de switch en la red.

Para evitar la suplantación de switches y garantizar un uso óptimo de sus recursos de puertos de switch, los administradores de redes pueden aprovechar las funciones de OpUtils, incluyendo

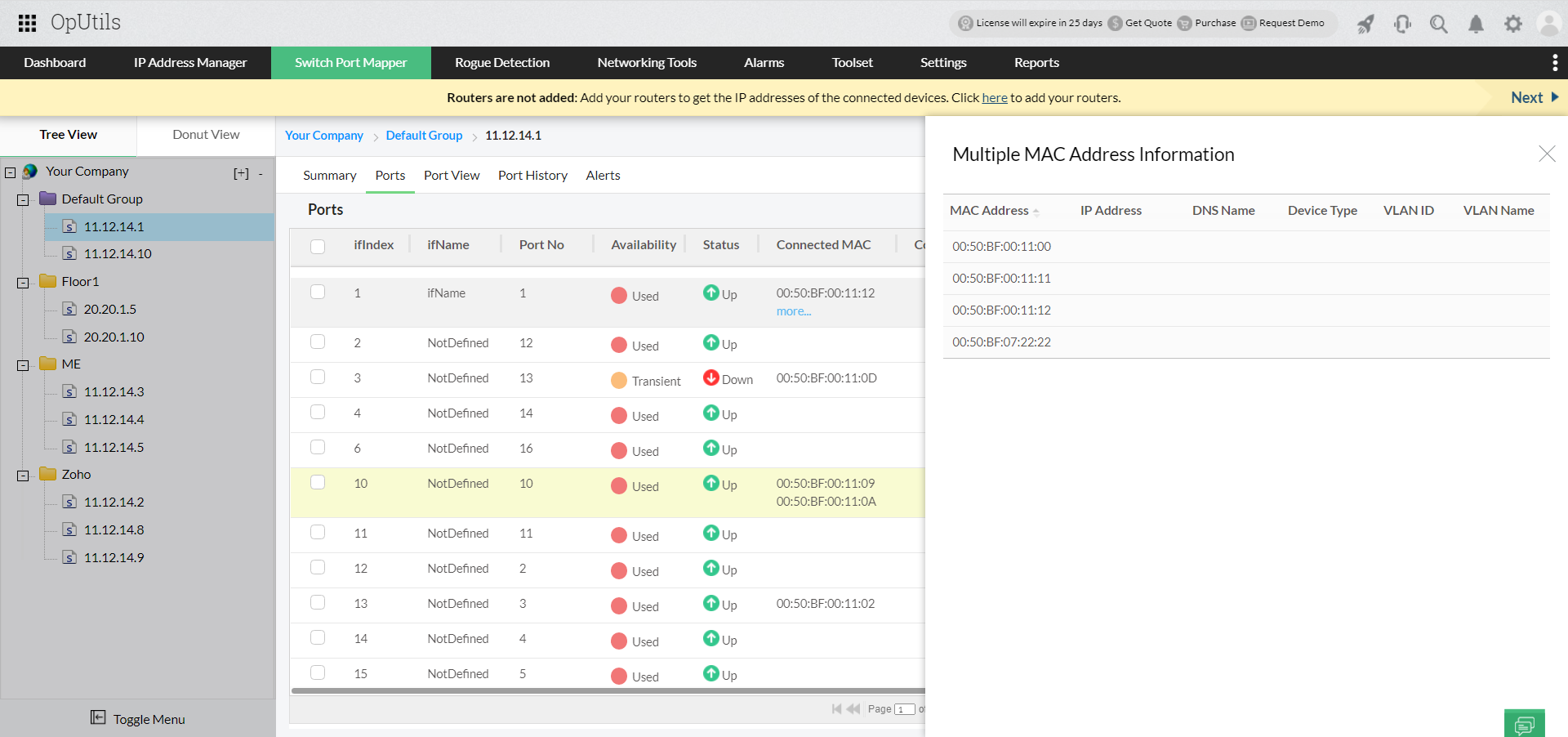

- Mapeo holístico de puertos de switch: Vea el uso de los puertos de switch, el estado del puerto, detalles de la interfaz y la naturaleza de la conexión. OpUtils también identifica y le muestra puertos que tienen varias direcciones MAC, puertos apilados y puertos conectados a IP virtuales.

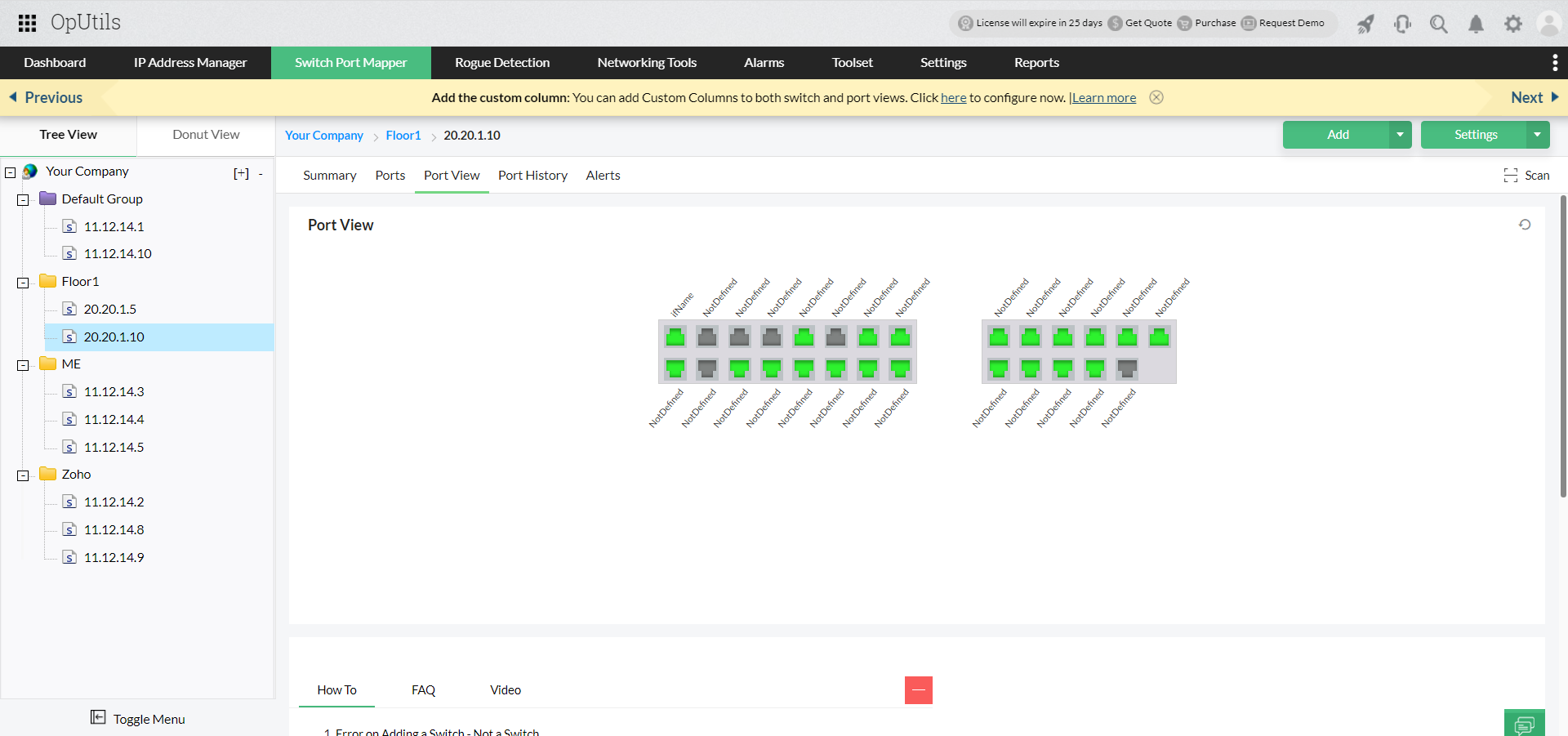

- Detalles de dispositivos finales en switches: Mire los detalles de las conexiones de los puertos de switch. Vea los detalle de los dispositivos finales, además de sus detalles de dirección MAC e IP. Simplifique la gestión de puertos de switch con la Vista de puertos en OpUtils, que da una representación visual de la conectividad y uso de los puertos de switch en su red.

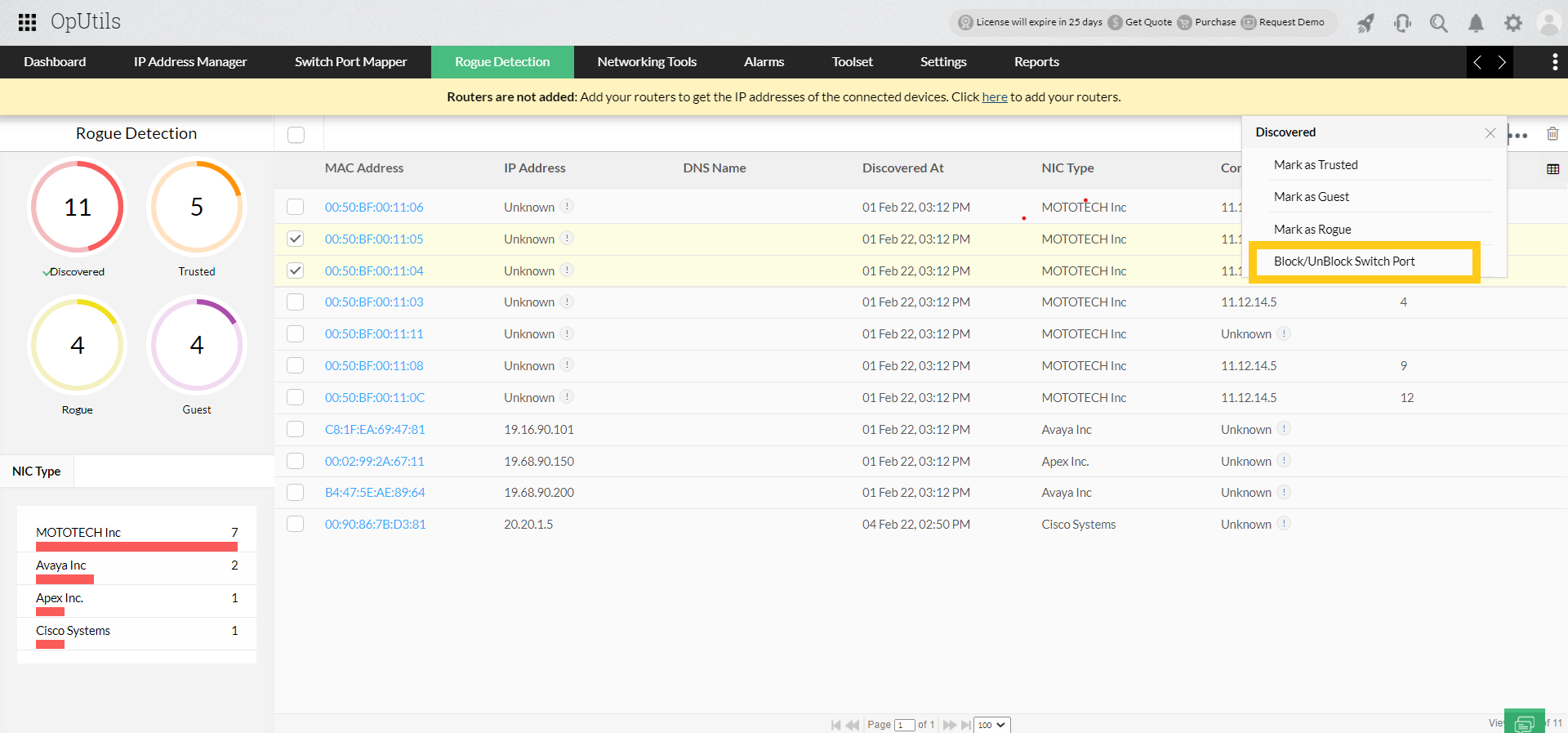

- Detección de dispositivos maliciosos: Como se abordó antes, los dispositivos maliciosos no solo suponen amenazas del agotamiento de recursos, sino que también permiten ataques en su red incluyendo la suplantación de switches. Permanezca al tanto de todos los dispositivos que entran a su red con el módulo de detección y prevención de dispositivos maliciosos en OpUtils, que analiza continuamente toda su red para detectar nuevos dispositivos. En la lista de nuevos dispositivos mostrados por OpUtils, marque dispositivos no autorizados como dispositivos de confianza o invitados con un periodo de validez. Asimismo puede marcar dispositivos sospechosos como maliciosos y así diferenciar y supervisar la actividad del dispositivo en su red.

- Bloqueo remoto de puertos de switch: OpUtils también le permite bloquear dispositivos maliciosos para que no accedan a su red. Puede ver el puerto de switch que está facilitando el acceso a la red al dispositivo malicioso y bloquearlo remotamente desde la consola de OpUtils.

- Inspección de direcciones MAC: Con el avanzado módulo de gestión de direcciones IP en OpUtils y su diverso conjunto de herramientas de red, identificar, analizar e inspeccionar direcciones MAC es sencillo. Vea los detalles de una dirección MAC, resuelva direcciones MAC, analice los detalles de su sistema y otra información justo desde su consola de gestión de direcciones IP.

¿Nuevo con ManageEngine OpUtils? Empiece gratis hoy con nuestra prueba gratuita de 30 días o contacte a uno de nuestros expertos en productos, quien le ayudará a explorar el producto al programar una demostración personalizada gratuita.