Cumplimiento de CIS

¿Su TI es altamente dinámica por naturaleza? ¿Se caracteriza por la adición constante de nuevos activos? Los sistemas y software recién introducidos se dejan con frecuencia con las configuraciones por defecto, lo que puede ser conveniente para su uso pero no es lo más seguro. Los equipos de Ti también hacen cambios constantes a las configuraciones de los sistemas, lo que conlleva brechas inevitables de seguridad. No hay carencia de ejemplos sobre cómo los sistemas mal configurados no solo allanan el camino para los hackers, sino que también incurren en multas considerables por parte de entes reguladores.

Por fortuna, las Referencias de CIS, desarrolladas por el Centro para la Seguridad de Internet (CIS), dan una guía descriptiva para establecer una configuración inicial segura para los activos. Las Referencias del CIS son las únicas directrices para las mejores prácticas en la configuración basadas en un consenso, desarrolladas por una comunidad global de profesionales y expertos en seguridad informática de todos los estilos y cuentan con la aceptación de gobiernos, compañías, industrias y la academia.

Por otro lado, es probable que la evaluación manual de todos sus endpoints con respecto a estas referencias (cada una con aproximadamente 800 páginas con más de 300 recomendaciones), sea un viaje largo, pues solo permite monitorear sus sistemas en busca de cambios posteriores en la configuración.

Es aquí donde Vulnerability Manager Plus entra en el juego. Su función para el cumplimiento del CIS ayuda a mantener el cumplimiento de las 75 referencias del CIS al monitorear regularmente sus endpoints para todas las referencias del CIS, detectando instantáneamente violaciones y sugiriendo medidas correctivas detalladas.

Lograr el cumplimiento del CIS con Vulnerability Manager Plus

La función de cumplimento del CIS en Vulnerability Manager Plus evalúa regularmente toda configuración en sus sistemas con respecto a las recomendaciones de las Referencias del CIS, detecta instantáneamente violaciones y da una guía paso por paso para ayudar a cumplir. Para lograr el cumplimiento del CIS, Vulnerability Manager Plus usa políticas de cumplimiento out-of-the-box, derivados directos de las Referencias del CIS, para auditar las configuraciones de sus sistemas. Cada referencia del CIS se crea para un producto, servicio o sistema específico, incluidas recomendaciones para todas sus configuraciones. Adherirse a las recomendaciones en una referencia del CIS garantiza que el producto o sistema se configura con una norma de seguridad óptima.

Cumpla con el CIS con estos tres pasos simples

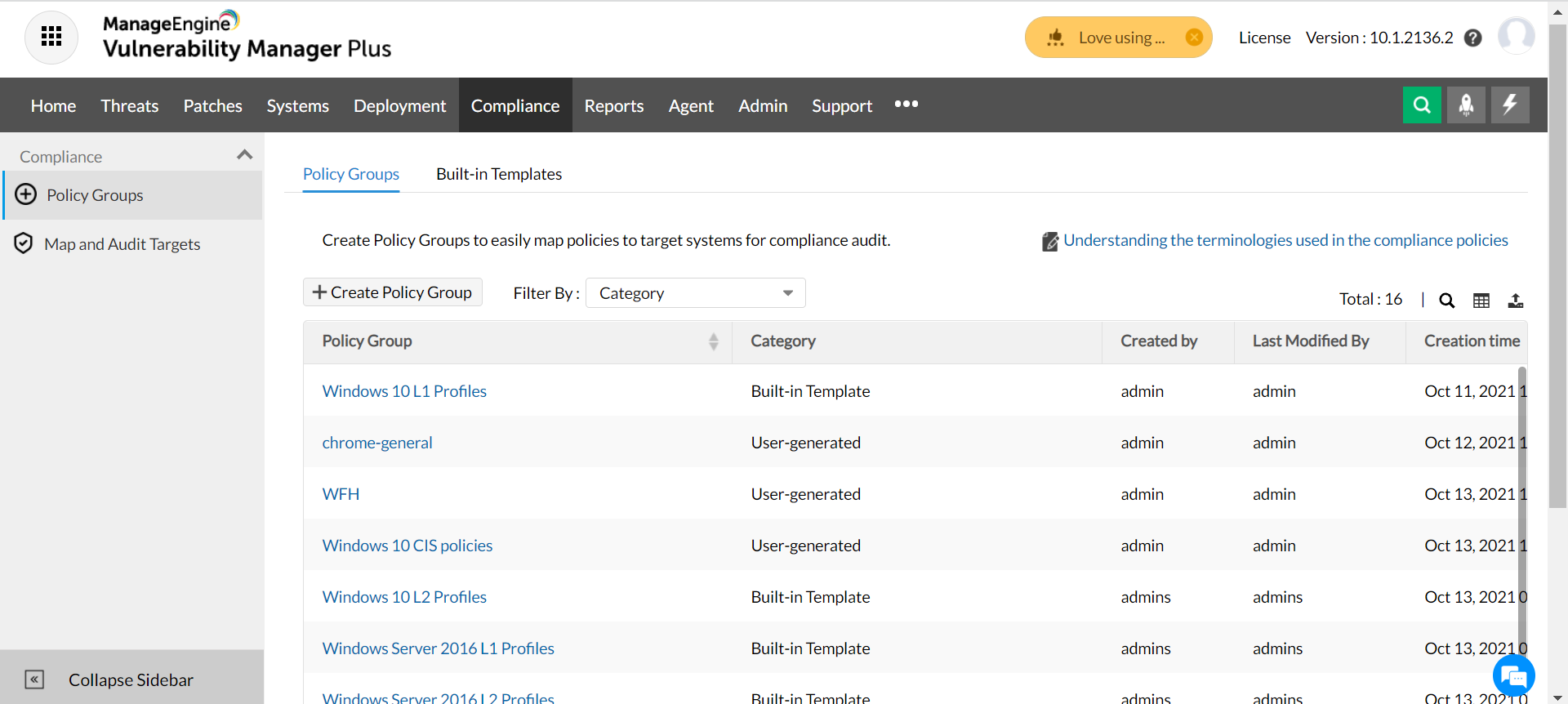

Agrupe políticas instantáneamente

Agrupe políticas instantáneamenteAgrupe políticas de cumplimiento en Vulnerability Manager Plus con base en los objetivos que desea auditar.

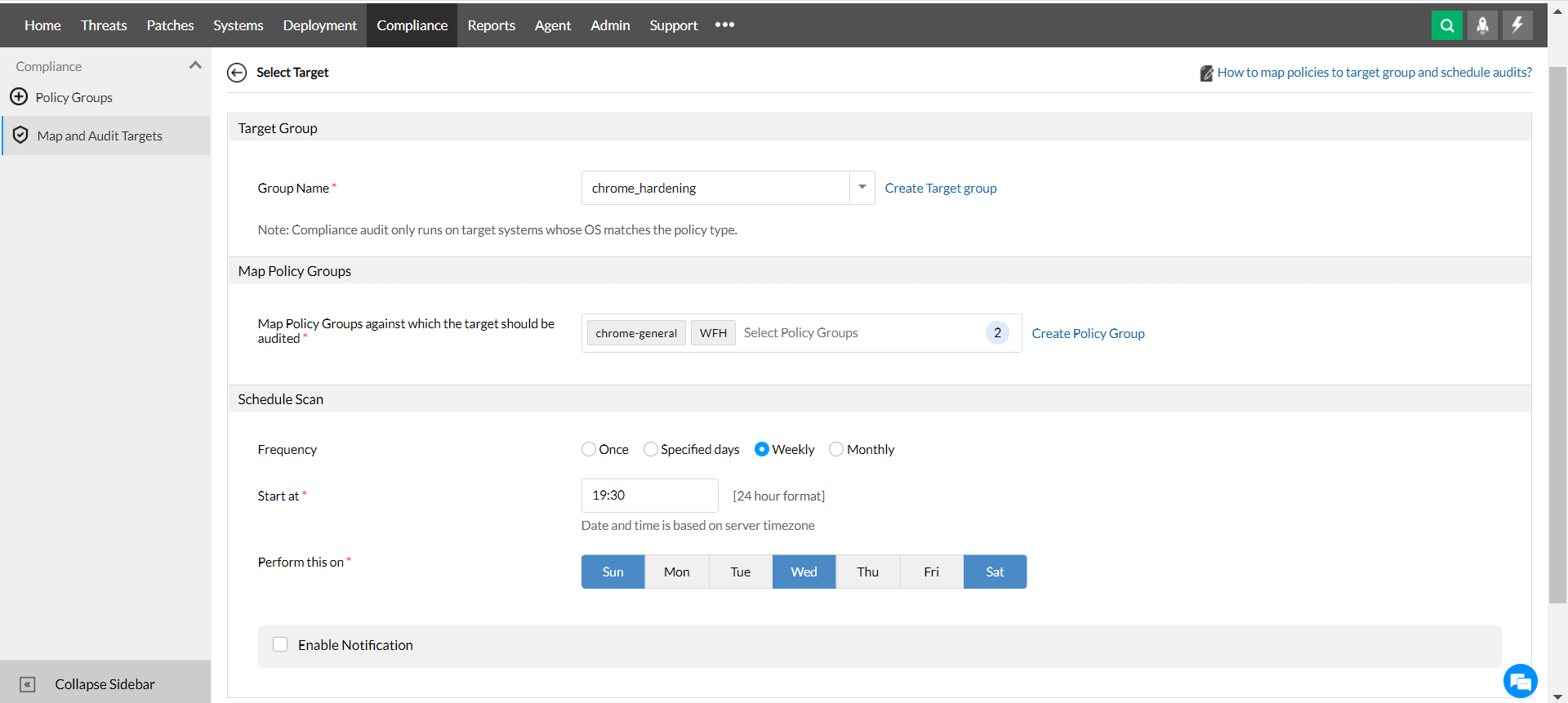

Mapee objetivos y programe auditorías

Mapee objetivos y programe auditoríasMapee cualquier número de grupos de políticas para el grupo objetivo deseado de sistemas y programe auditorías con la frecuencia y momento de su elección.

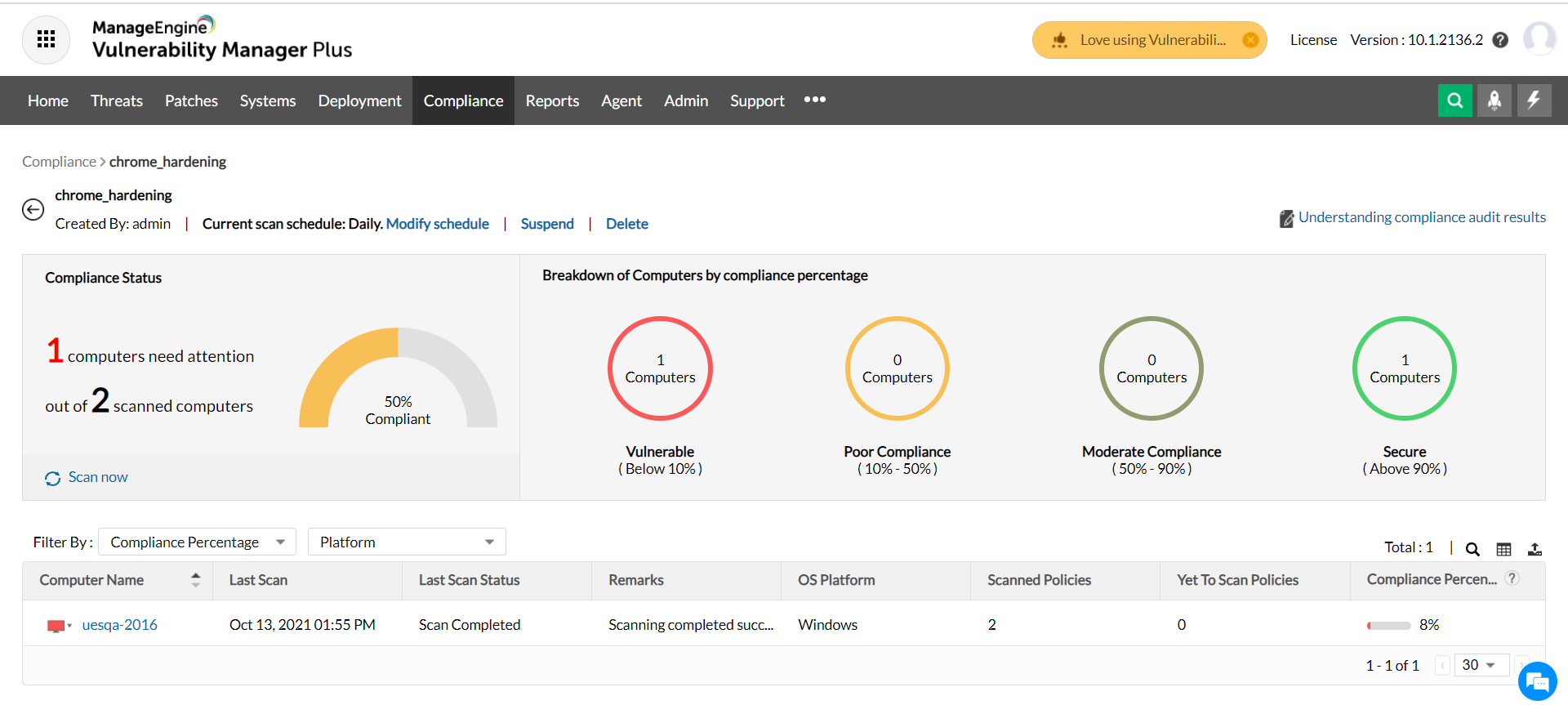

Audite y mejore el cumplimiento

Audite y mejore el cumplimientoObtenga un vistazo panorámico de la postura de cumplimiento de sus endpoints, obtenga una vista detallada de los resultados de la auditoría, identifique violaciones y use la información de remediación junto con una justificación detallada para mejorar el cumplimiento.

Agrupe políticas instantáneamente

Recorte análisis redundantes. Agrupe políticas de forma que pueda analizar sus equipos objetivo para el cumplimiento con varias políticas de referencias del CIS inmediatamente. De forma alternativa, usted puede aprovechar las plantillas de grupos de políticas disponibles que se generan al consolidar políticas del CIS con base en el SO y los niveles del perfil de la referencia.

Mapee objetivos y programe auditorías

Cree un grupo objetivo con un grupo deseado de sistemas. Mapee cualquier número de grupos de políticas para su grupo objetivo de sistemas y programe análisis de auditorías en la frecuencia y momento de su elección. Con base en su cronograma, se evaluarán las configuraciones de seguridad de sus sistemas objetivo para el cumplimiento con respecto a las recomendaciones de las políticas del CIS. También puede escoger que se le notifique como y cuando haya un cambio en el estado de la auditoría.

Audite y mejore el cumplimiento

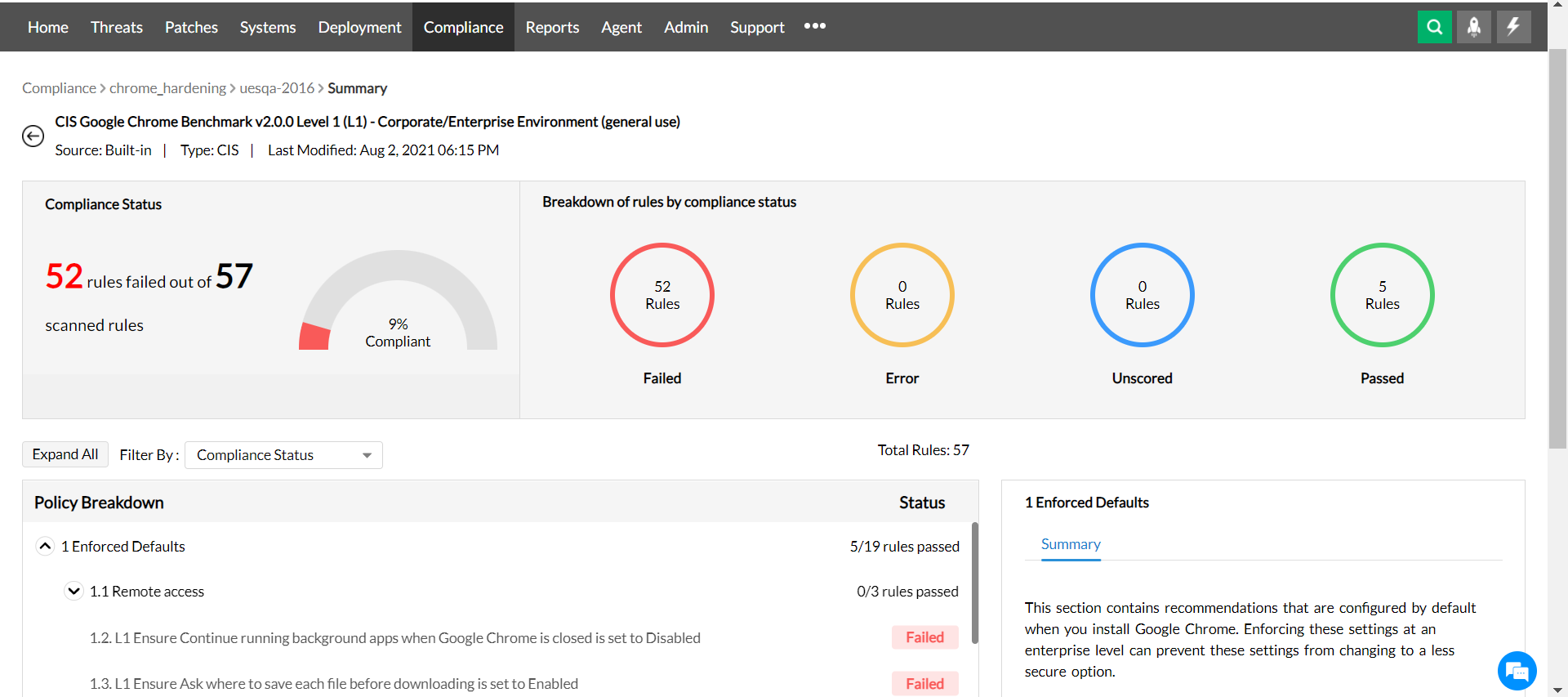

¿Desea ver la postura general del cumplimiento del CIS en cada grupo objetivo? ¿Puede que prefiera una inspección detallada de cada sistema con base en cada una de las políticas del CIS mapeadas o, incluso mejor, con base en cada recomendación por política? ¿Qué acerca de la remediación de cada violación? Encuentre todo lo que necesita para conocer desde una sola consola.

- Vista de grupo objetivo individual

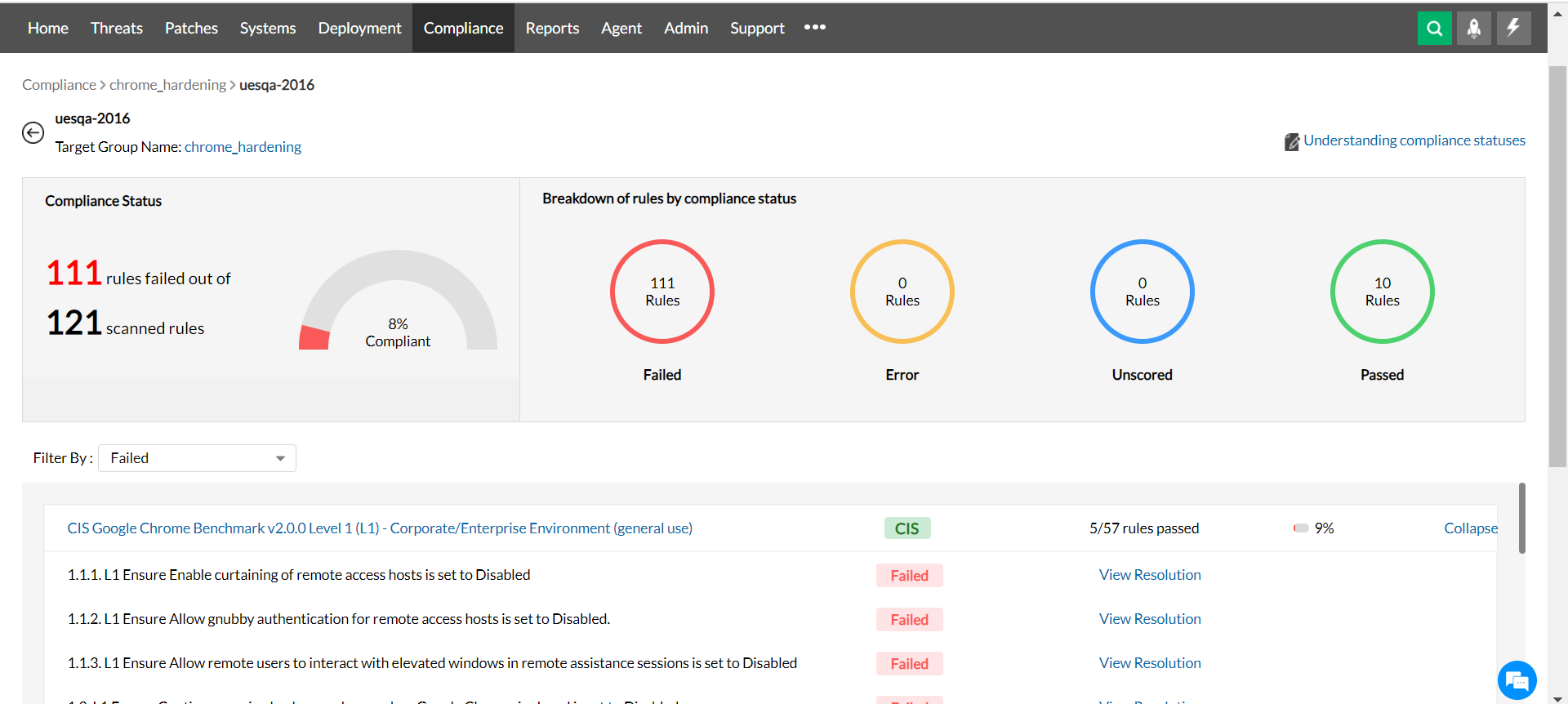

- Vista de equipo individual

- Vista de política del CIS individual

Ofrece información sobre el porcentaje general de cumplimiento del grupo objetivo, el número de equipos que no están protegidos, el desglose de los equipos con base en el cumplimiento, el porcentaje de cumplimiento de cada equipo y más.

Ofrece información sobre el porcentaje de cumplimiento del equipo, el número de recomendaciones (reglas) violadas, el desglose de las recomendaciones con base en el estado de cumplimiento, el porcentaje de cumplimiento del equipo por política y las reglas violadas por política.

Ofrece información sobre el porcentaje de cumplimiento del equipo por política; el número de recomendaciones (reglas) violadas de la política; el desglose de las recomendaciones con base en el estado de cumplimiento; el estado de cumplimiento del equipo según la recomendación y el resumen detallado, la justificación y el paso de remediación para cada violación de la recomendación.

Ventajas de lograr el cumplimiento del CIS con Vulnerability Manager Plus

Políticas CIS predeterminadas

Ahorre incontables horas que gastaría investigando e identificando la configuración óptima de seguridad de sus principales SO y software. Hemos hecho la tarea por usted. Aproveche las políticas CIS out-of-the-box actualizadas regularmente con base en las últimas referencias del CIS que cubren configuraciones recomendadas para todos los principales SO de Windows. Microsoft Office suite y otros software críticos del negocio.

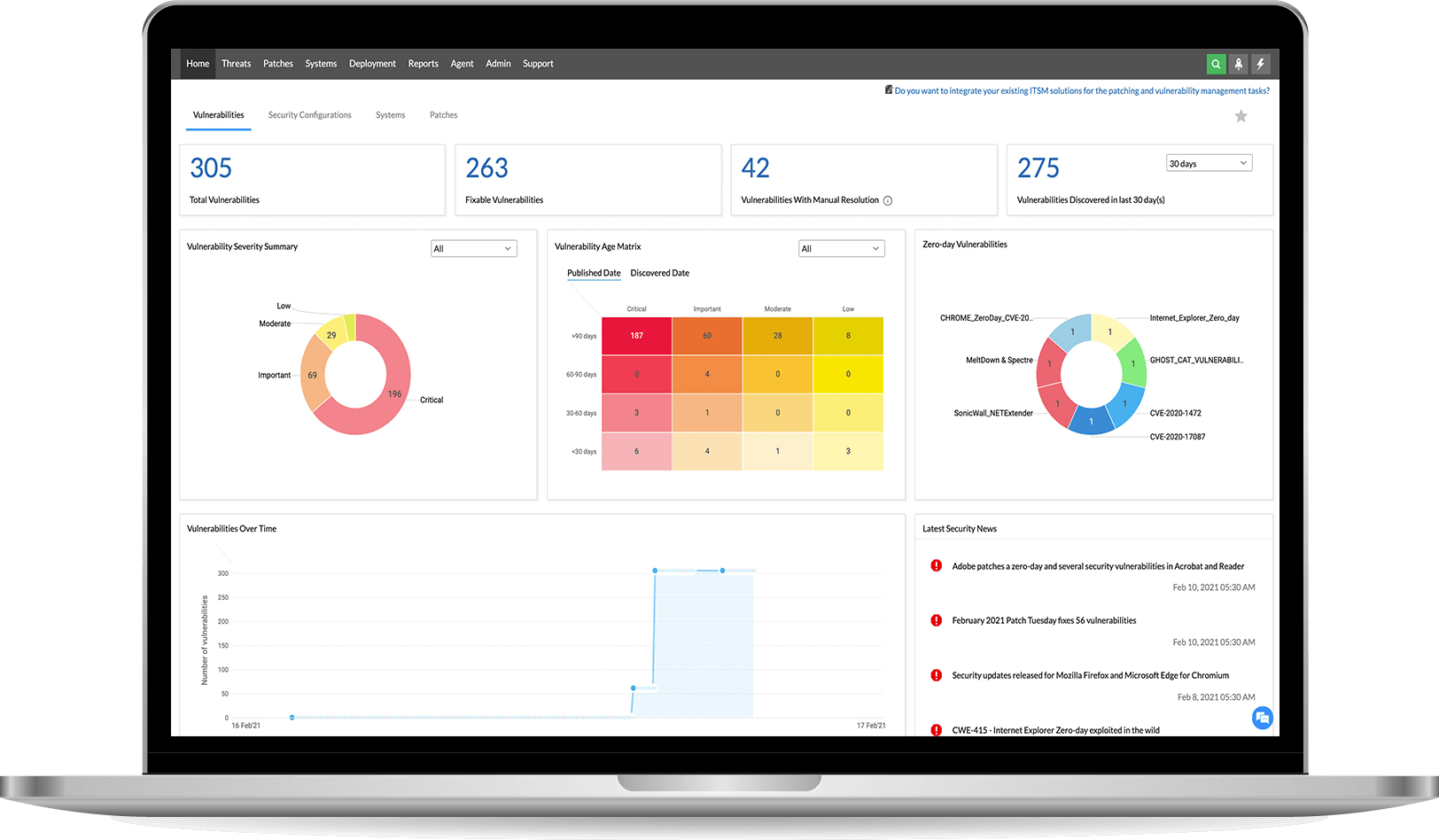

Auditorías automatizadas sobre varios sistemas

Con miles de sistemas que tienen miles de configuraciones de seguridad para evaluar, el cumplimiento se vuelve un trabajo agotador. Permita a Vulnerability Manager Plus ejecutar auditorías basadas en cronogramas sobre varios sistemas frente a varias referencias y manténgase informado de toda violación instantáneamente.

Remediación detallada para violaciones de políticas

Las violaciones de políticas del CIS equivalen a nada si no se corrigen con la remediación adecuada. Obtenga una guía detallada paso por paso sobre cómo remediar toda violación y mejorar su cumplimiento de las políticas sobre las referencias del CIS.

Cumplimiento continuo

A pesar de que las referencias del CIS son gratuitas, la evaluación manual es tediosa y solo garantiza un cumplimiento en un momento determinado. Al programar auditorías en la frecuencia de su elección—mensual, semanal o incluso diariamente—usted puede monitorear regularmente las violaciones y garantizar el cumplimiento continuo.

Políticas actualizadas constantemente

Las referencias del CIS descontinuadas se ven reemplazadas por su última versión, que reflejan los cambios hechos en la más reciente versión del producto al que aplican. De forma similar, Vulnerability Manager Plus se actualiza con la versión más reciente de todas las políticas para referencias del CIS.

Prepárese para las auditorías

Las recomendaciones de configuración detalladas en PCI DSS, HIPAA, FISMA y otros marcos reguladores se alinean y apuntan a las referencias del CIS como la norma definitiva. Esto las hace medios excelentes para mejorar la seguridad y cumplir los objetivos de las auditorías.

Mejora del desempeño de los sistemas

Al implementar configuraciones óptimas según se estipula en las referencias del CIS, usted eliminará archivos innecesarios, cerrará puertos sin usar y deshabilitará servicios que drenan el desempeño, lo que permite a los sistemas funcionar más eficientemente.

Refleja el conocimiento colectivo de expertos

Las referencias del CIS se desarrollan y reflejan el conocimiento colectivo de expertos en cada rol (personas que responden y analistas de amenazas, tecnólogos, operarios y defensores de TI, descubridores de vulnerabilidades, fabricantes de herramientas, proveedores de soluciones, usuarios, creadores de políticas, auditores, etc.) y en cada sector (gobierno, energía, defensa, finanzas, transporte, academia, consultoría, seguridad, TI, etc.).

¡Empiece ahora su viaje de cumplimiento!

Preguntas frecuentes sobre el cumplimiento del CIS

¿Qué son las referencias (benchmarks) del CIS?

El Centro para la Seguridad del internet desarrolla referencias para una variedad de aplicaciones, sistemas operativos, servidores y bases de datos mediante un proceso único basado en un consenso, que involucra comunidades de profesionales en seguridad informática y expertos en el tema alrededor del mundo. Las referencias del CIS contienen normas y mejores prácticas para configurar los ajustes de seguridad de un sistema.

¿Quién aprovechará el cumplimiento del CIS?

Ya que las referencias del CIS tienen reconocimiento mundial y son expertos de todos los sectores los que las desarrollan, incluidos gobierno, compañías, industrias y la academia, las organizaciones en todas las industrias y ubicaciones geográficas pueden aprovechar el cumplimiento del CIS.

¿Cómo se desarrollan las referencias del CIS?

La esencia de las referencias del CIS descansa en su método guiado por la comunidad. Se llega a un consenso con cada recomendación detallada en las referencias del CIS a partir de una comunidad global de expertos de cada rol (personas que responden y analistas de amenazas, tecnólogos, operarios y defensores de TI, descubridores de vulnerabilidades, fabricantes de herramientas, proveedores de soluciones, usuarios, creadores de políticas, auditores, etc.) y en cada sector (gobierno, energía, defensa, finanzas, transporte, academia, consultoría, seguridad, TI, etc.).

¿Cuáles son los perfiles de las referencias del CIS?

Cada recomendación en una referencia del CIS se asigna a un perfil. El perfil indica el nivel de seguridad de la configuración recomendada.

- El perfil de Nivel 1 indica una recomendación mínima de configuración y generalmente se considera segura de aplicar a la mayoría de los sistemas sin un impacto extensivo sobre el desempeño. Las políticas con un perfil de Nivel 1 contienen solo recomendaciones o reglas de configuración de Nivel 1.

- El perfil de Nivel 2 se considera defensa detallada, que incluye recomendaciones de configuración para entornos altamente protegidos y requiere más coordinación y planeación para su implementación con una interrupción corporativa mínima. Las políticas con etiquetas de perfil de Nivel 2 contienen recomendaciones o reglas de configuración de Niveles 1 y 2.