Gestión de configuraciones de seguridad (SCM)

Gestión de configuraciones de seguridad (SCM): Establezca una base segura

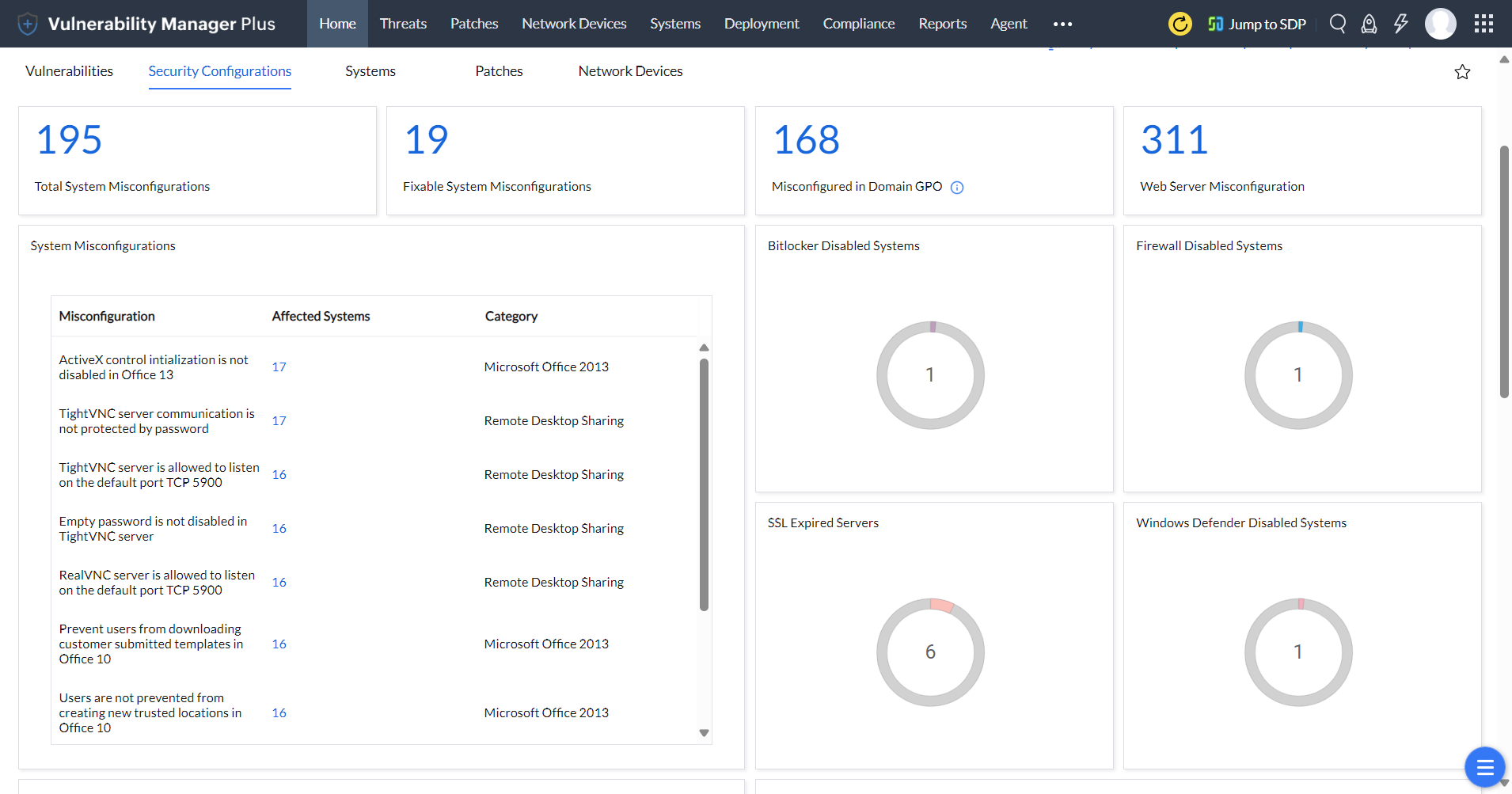

Una de las bases de la seguridad de endpoints es garantizar que se establezcan y mantengan las configuraciones de seguridad correctas en los endpoints de la red. En este artículo, aprenderá cómo Vulnerability Manager Plus, una solución completa para la gestión de amenazas y vulnerabilidades, facilita todo el ciclo de la gestión de configuraciones de seguridad, incluida la detección, categorización, elaboración de perfiles y resolución integrada de los errores de configuración, así como la generación de un informe que indica la postura final de la configuración, todo desde una única interfaz.

Equípese con el dashboards de gestión de configuraciones de seguridad de Vulnerability Manager Plus, creado exclusivamente para controlar y combatir los errores de configuración ¡Pruébelo gratis ahora mismo!

Temas:

- ¿Qué es la gestión de configuraciones de seguridad?

- ¿Por qué es importante la gestión de configuraciones de seguridad?

- ¿Cómo gestionar las configuraciones de seguridad con Vulnerability Manager Plus?

¿Qué es la gestión de configuraciones de seguridad?

La gestión de configuraciones de seguridad es el proceso de controlar continuamente las desviaciones de configuración y los errores de configuración en varios componentes en sus endpoints y hacer que vuelvan a alinearse para reforzar la seguridad de su red. Las detecciones se llevan a cabo evaluando la configuración de los activos de su red con una biblioteca de referencias predefinidas según los estándares y puntos de referencia establecidos de la industria.

¿Por qué es importante la gestión de configuraciones de seguridad?

La seguridad de los endpoints no termina con la evaluación de vulnerabilidades. Si las vulnerabilidades son el gateway de la red, los atacantes aprovechan los errores de configuración que moverse lateralmente y explotar otros equipos dentro de la red. Básicamente, cualquier cambio de configuración, ajuste predeterminado o problema técnico en cualquier componente en sus endpoints que esté mal documentado podría conducir a un error de configuración. Pero la pregunta es ¿qué tan equipado está usted para abordar estas desviaciones de configuración?

Por ejemplo, intente responder las siguientes preguntas. ¿Cuántos usuarios en su red mantienen sus contraseñas predeterminadas? ¿Sus empleados tienen privilegios administrativos de forma predeterminada? ¿Las comunicaciones TLS / SSL tienen restringido el uso de conjuntos de cifrado débiles e inseguros? ¿Los nuevos computadores incorporados a su red tienen configuraciones predeterminadas y protocolos inseguros? ¿Es consciente de estos y otros errores de configuración de seguridad?

Un atacante puede aprovechar una falla simple como una contraseña predeterminada o un recurso compartido abierto para frustrar los esfuerzos de seguridad de una organización. Los atacantes podrían usar malware y ransomware para explotar los protocolos heredados y abrir los recursos compartidos, como ocurrió en el ataque mundial WannaCry en el 2017. Todos estos problemas resaltan la necesidad de tener una herramienta integral para la gestión de configuraciones de seguridad para poder monitorear y controlar la postura de configuración de sus endpoints y así garantizar la seguridad.

Conozca más de Vulnerability Manager Plus

Errar es de humanos, pero detectar y corregir los errores de configuración es justo lo que hace Vulnerability Manager Plus. Gracias a la biblioteca predefinida de referencias para la configuración de seguridad basadas en los estándares y las mejores prácticas de la industria, la herramienta detecta continuamente, sin la intervención del usuario, los sistemas que no están alineados y lo reporta en la consola. Puede ver detalles como la categoría del error de configuración, el número de sistemas afectados y los niveles de gravedad.

Cuando selecciona un elemento de la lista, se abre un panel flotante con una descripción y resolución elaboradas. Puede enviar la resolución desde allí a todos los equipos afectados y cerrar la brecha de SCM al instante. Este panel también muestra si algún atributo para un componente en particular está mal configurado en el dominio de la GPO. En ese caso, un artículo de la base de conocimientos con pasos de resolución detallados vinculados en lugar de la resolución ayuda a los usuarios a modificar las configuraciones de seguridad en la GPO. Vulnerability Manager Plus incluso puede predecir los posibles problemas de red que pueden surgir en el futuro debido a las modificaciones de configuración, lo que le ayuda a modificar las configuraciones de forma segura sin afectar las operaciones comerciales críticas.

Finalmente, puede generar informes ejecutivos para supervisar sus esfuerzos y mantener informadas a las autoridades superiores sobre la postura de configuración de seguridad de su organización. También es importante tener en cuenta que la gestión de configuraciones de seguridad no solo mejora la seguridad cibernética, sino que también mejora la eficiencia operativa.

Si bien esta función incluye una amplia gama de ajustes de seguridad en varios componentes de sus sistemas, SO y aplicaciones, veamos aquellos que suelen preocuparnos más.

Auditoria de firewall.

Es posible que un error de configuración del firewall no logre evitar que el tráfico inseguro penetre en un endpoint en su red. Con la gestión de configuraciones de seguridad, puede verificar si está habilitado un firewall de Windows incorporado o si hay un firewall de terceros. También puede asegurarse de que las conexiones estén bloqueadas en el firewall con respecto al trío NetBIOS, el infame puerto 445 de WannaCry abettor y otros puertos vulnerables que permiten realizar acciones no autorizadas y no deseadas.

Políticas de contraseña.

Las contraseñas débiles son la configuración de seguridad más común que a menudo afecta a las empresas. La noción de «Cuanto más larga sea la contraseña, más fuerte es» ya no funciona. Los atacantes desarrollan constantemente nuevas estrategias, como comprar credenciales utilizadas en infracciones anteriores para lanzar ataques de diccionario y de fuerza bruta basados en la contraseña. Además, el 62 por ciento de los usuarios admite haber reutilizado una contraseña. Además de aplicar contraseñas largas, puede hacer que los usuarios cumplan con una combinación de políticas de contraseñas predefinidas, como la complejidad de la contraseña, la antigüedad mínima de la contraseña, la antigüedad máxima de la contraseña y cuántas contraseñas únicas se deben usar antes de reutilizar las contraseñas anteriores.

Seguridad de Microsoft Office.

Asegúrese de que las funciones y contenidos potencialmente inseguros estén deshabilitados y que los controles de seguridad óptimos estén habilitados en las aplicaciones de Microsoft Office. Esto puede incluir habilitar las notificaciones de Trustbar, los métodos de cifrado seguro para los archivos y metadatos que usan las aplicaciones, la protección con contraseña para archivos, los ajustes de automatización de seguridad y mucho más.

Cifrado de BitLocker

No proteger sus volúmenes de disco puede conducir a infracciones de datos. Puede asegurarse de que el cifrado de BitLocker esté habilitado para cifrar completamente los volúmenes de disco y así evitar el acceso no autorizado a los discos y el robo de datos.

Uso compartido de desktop remoto seguro.

Al proteger sus conexiones de desktop remoto con una contraseña segura y evitar que el servidor escuche en los puertos predeterminados, puede obstaculizar los intentos de los atacantes de establecer una conexión remota no autorizada.

Gestionar los recursos de red

Es importante monitorear y tener control sobre lo que comparte dentro de su red. El ransomware y otros tipos malware pueden identificar y propagarse fácilmente a los computadores que tienen carpetas compartidas con permisos de escritura desde otro computador comprometido. Obtener detalles sobre cuáles carpetas compartidas y recursos compartidos de administrador predeterminados están habilitados lo ayuda a corregir los errores de configuración de los recursos de red.

Seguridad de bloqueo e inicio de sesión

La gestión de configuraciones de seguridad le permite garantizar que el inicio de sesión seguro esté habilitado y que los detalles confidenciales no se muestren en la pantalla de bloqueo. Esto le ayuda a establecer una duración de bloqueo de la cuenta, el umbral de bloqueo de la cuenta y restablecer el contador de bloqueos según las políticas desde una ubicación centralizada para evitar ataques de fuerza bruta.

Gestionar los derechos y privilegios del usuario

Revocar los derechos de administrador de los usuarios podría resolver el 94 por ciento de todas las vulnerabilidades críticas de Microsoft, según un estudio reciente. La gestión de configuraciones de seguridad le permite revocar los derechos de usuario a los usuarios no deseados, imponer el menor privilegio y garantizar que las cuentas de administrador no se muestren durante la elevación de privilegios, lo que mejora la seguridad del endpoint.

Gestión de cuentas de usuario

Identifique y deshabilite las cuentas integradas predeterminadas, como invitados, administrador integrado y otras cuentas de administrador local que pueden ser un blanco fácil para los ataques de fuerza bruta.

Control de cuentas de usuario.

El control de cuentas de usuario (UAC) evita los cambios no autorizados en su computador al mostrar el aviso de elevación de privilegios en el modo de desktop seguro, lo cual solicita el consentimiento de los administradores, habilita el modo de aprobación de administrador para la cuenta del Administrador incorporada, solicita a los usuarios estándar las credenciales administrativas en el desktop seguro, y mucho más.

Fortalecimiento de la seguridad del sistema operativo

El fortalecimiento de la seguridad del sistema operativo establece diversos controles de seguridad, como deshabilitar la reproducción automática para dispositivos y restringir los comandos de ejecución automática. Debe asegurarse de que los ajustes de protección de memoria, los ajustes de autenticación de inicio de sesión, la Protección contra sobreescritura del control de excepciones estructuradas (SEHOP), Prevención de ejecución de datos (DEP), Distribución aleatoria del espacio de direcciones (ASLR), y otros ajustes de seguridad estén configurados adecuadamente para el sistema operativo.

Prevenir los ataques basados en el navegador

Ciertos errores de configuración del navegador, como el recorrido de firewall desde el host remoto, el seguimiento de geolocalización, permitir los plugins inseguros y permitir a los usuarios omitir las advertencias de la pantalla inteligente puede conducir a ataques basados en el navegador. Para eliminar los errores de configuración del navegador con Vulnerability Manager Plus, puede habilitar la navegación segura, restringir los plugins no seguros, implementar actualizaciones del navegador e implementar otros ajustes de seguridad del navegador de manera rápida y eficiente.

Seguridad TLS / SSL.

Para garantizar la confidencialidad e integridad de los datos transmitidos entre el servidor y los clientes, la gestión de configuraciones de seguridad deshabilita los protocolos de cifrado TLS / SSL criptográficamente inseguros y habilita la TLSv1.2 más reciente y más segura. Además, evita que las comunicaciones de TLS cifradas usen algoritmos y conjuntos de cifrado predeterminados, nulos [NULL] u otros inseguros.

Deshabilitar los protocolos heredados

Los protocolos heredados, como Telnet, SMB (Bloque de mensajes del servidor), SNMP (Protocolo simple de administración de red), TFTP (Protocolo de transferencia de archivos trivial), y otros protocolos heredados pueden revelar información sobre la configuración del sistema, proporcionar acceso no deseado a hackers remotos y allanar el camino para los ataques de denegación del servicio. Puede encontrar los dispositivos en los que estos protocolos están habilitados y eliminarlos rápidamente.

Aprenda en detalle sobre todos los errores de configuración de seguridad detectados junto con su resolución, ubicación de la GPO y consideraciones de seguridad.

Es fundamental que tome medidas proactivas para evitar convertirse en una víctima de ataques cibernéticos. Descargue ahora una prueba gratuita de 30 días de Vulnerability Manager Plus para establecer una base segura y frustrar los ataque maliciosos de los hackers.