Evaluación de vulnerabilidades

¿Es usted un administrador de TI diligente, con las manos pegadas al sistema y los ojos clavados en el monitor? ¿Está constantemente sondeando Internet en busca de nuevas amenazas y clasificando las vulnerabilidades descubiertas en un vano intento de evitar que su organización sea víctima de un ataque cibernético? Puede que usted esté en una situación de "el que mucho abarca poco aprieta"

Cada 90 minutos se identifican nuevas vulnerabilidades. Pero que no cunda el pánico; ManageEngine tiene la solución. Vulnerability Manager Plus es una herramienta inteligente y completa de evaluación de vulnerabilidades que le ahorra tiempo y esfuerzo ayudándole a:

- Detectar continuamente las vulnerabilidades a medida que aparecen.

- Priorizar dónde centrarse primero.

- Utilizar los parches integrados para corregir las vulnerabilidades al instante.

Vea el siguiente vídeo para echar un vistazo rápido a la consola Vulnerability Manager Plus

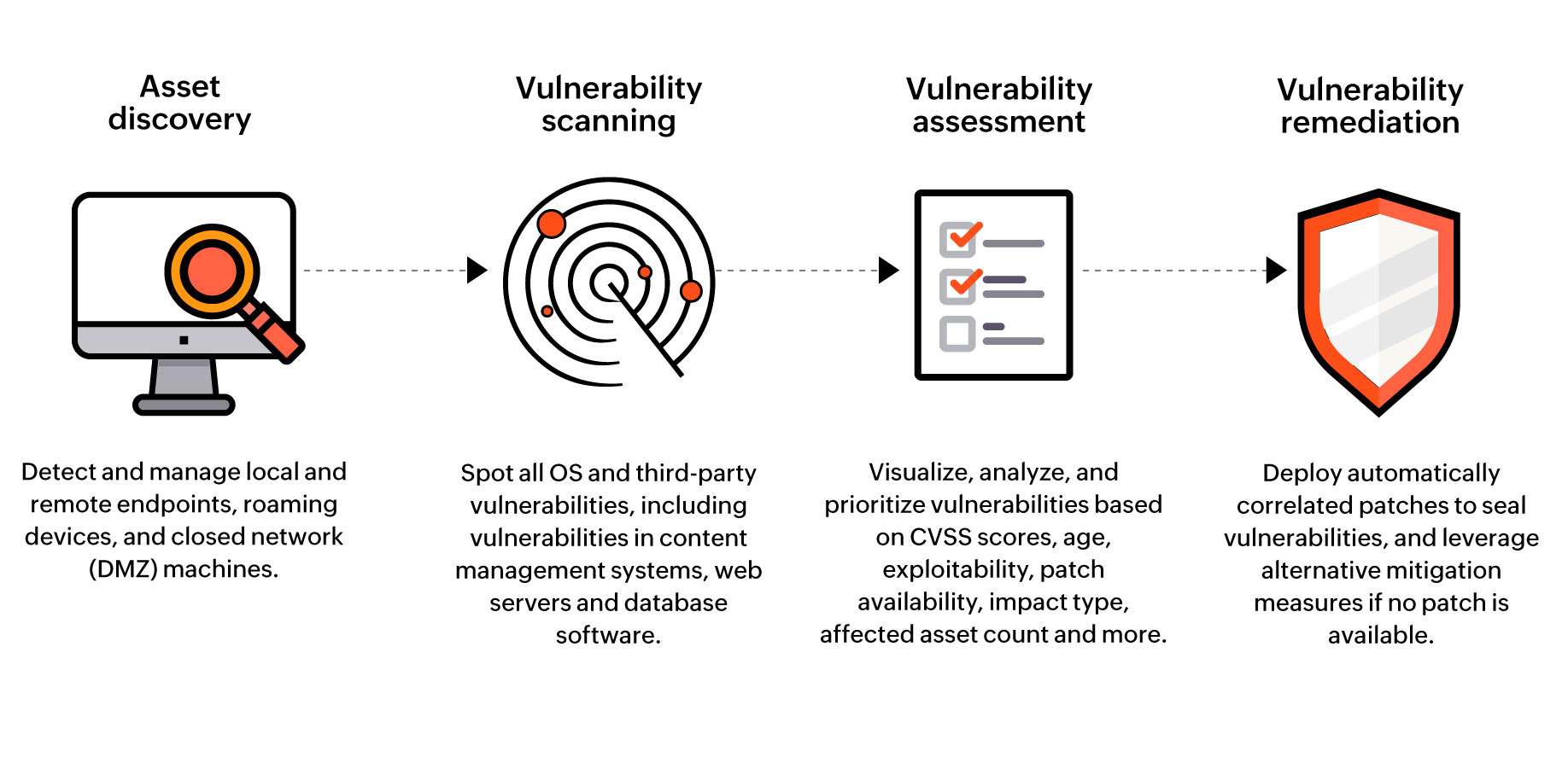

¿Cómo funciona la herramienta de evaluación de vulnerabilidades de ManageEngine?

Vulnerability Manager Plus es una completa herramienta de evaluación de vulnerabilidades que analiza periódicamente su red en busca de vulnerabilidades, proporciona información sobre los riesgos y ayuda a cerrar el ciclo de gestión de vulnerabilidades al instante con la corrección directa desde la consola.

Prevenga el peligro inminente con las funciones de evaluación de vulnerabilidades de Vulnerability Manager Plus.

Elimine los puntos ciegos y controle sus activos

Eliminar los puntos ciegos es la clave para una evaluación eficiente de la vulnerabilidad. En cuanto se active en su red, Vulnerability Manager Plus descubre automáticamente todos sus dominios de Active Directory y endpoints de grupos de trabajo. Las empresas que crecen con frecuencia no deben preocuparse, ya que los nuevos activos se descubrirán en cuanto se añadan a la red. Gracias a la tecnología de agentes de endpoint, usted podrá controlar en todo momento sus desktops, servidores, laptops, equipos virtuales, servidores web, bases de datos y estaciones de trabajo. Tanto si sus activos están en su oficina local, distribuidos por ubicaciones remotas, situados dentro de una red cerrada como una zona desmilitarizada, o en movimiento, usted puede protegerlos todos desde una única consola.

Obtenga una amplia cobertura de vulnerabilidades.

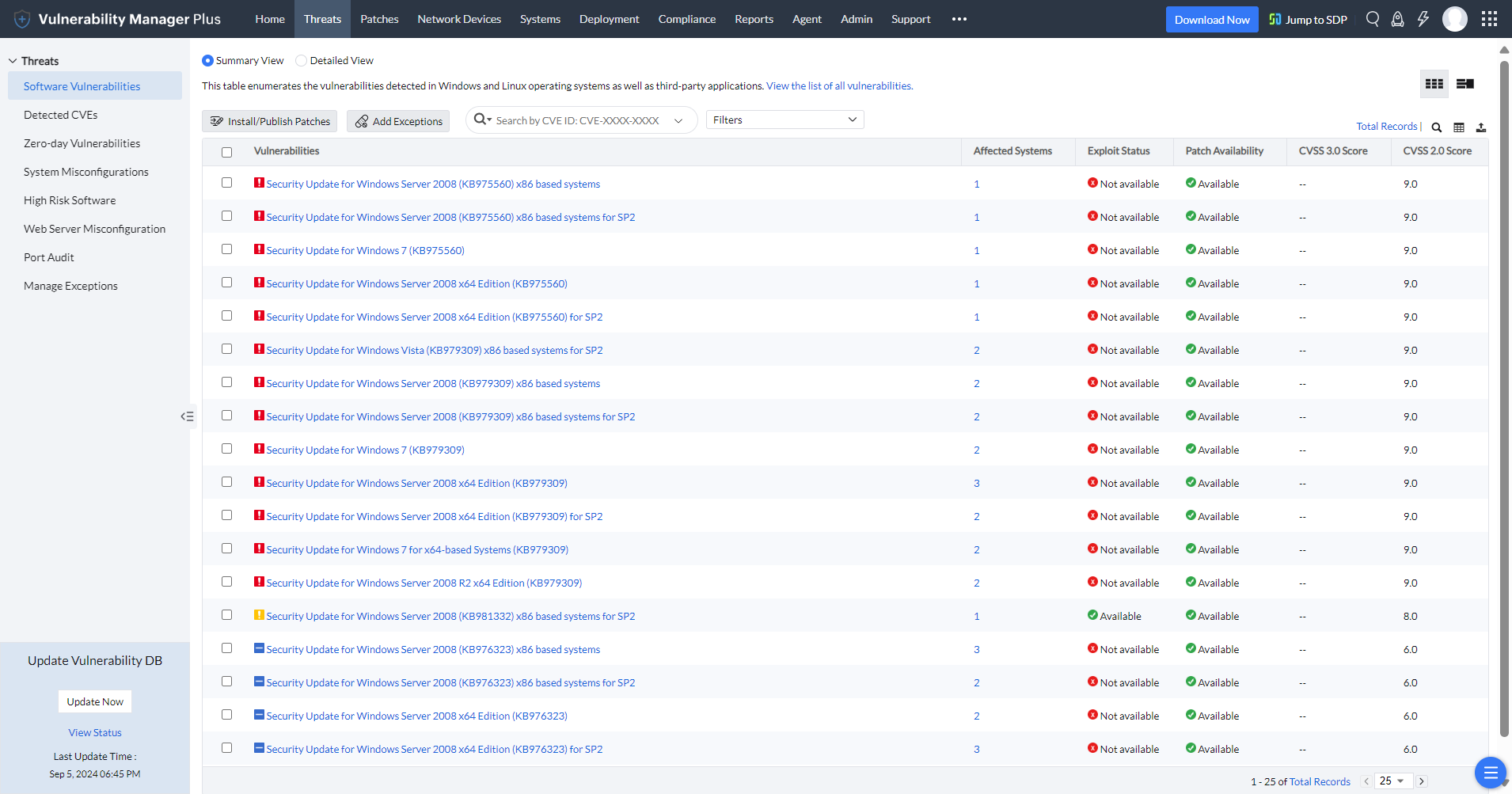

Detecte todas las vulnerabilidades conocidas y emergentes en todos los sistemas operativos Windows compatibles y en más de 500 aplicaciones de terceros, incluidos sistemas de gestión de contenidos, servidores web y software de bases de datos. Amplíe su visibilidad más allá de las vulnerabilidades de software y controle los errores de configuraciones, el software de riesgo, los puertos activos y mucho más para garantizar que ninguna amenaza pase desapercibida.

Detecte las vulnerabilidades a medida que aparecen con el monitoreo continuo de vulnerabilidades.

Existe la posibilidad de que no tome las medidas oportunas cuando realice análisis de vulnerabilidades manuales o programadas. Cada nuevo endpoint o software que se introduce en su red introduce nuevas vulnerabilidades, dejando su TI expuesta a hackers indiscretos. Para protegerse de peligros como éste, es necesario monitorear continuamente los endpoints para identificar y resolver las nuevas vulnerabilidades a medida que surgen. Dado que Vulnerability Manager Plus utiliza el análisis basado en agentes, examine sus endpoints cada 90 minutos en busca de nuevas vulnerabilidades sin interrumpir las operaciones de su red.

Evalúe el riesgo de vulnerabilidad y priorice la respuesta

El objetivo principal de una evaluación de vulnerabilidades es hacer que sus datos sean procesables. Por lo tanto, además de enumerar las vulnerabilidades, la herramienta de evaluación de vulnerabilidades que planea implementar debe ayudar a responder las siguientes preguntas:

- ¿Se ha revelado públicamente un exploit para la vulnerabilidad?

- ¿Cuánto tiempo lleva la vulnerabilidad al acecho en sus endpoints?

- ¿Es difícil explotar la vulnerabilidad?

- ¿Ha publicado el proveedor un parche para la vulnerabilidad?

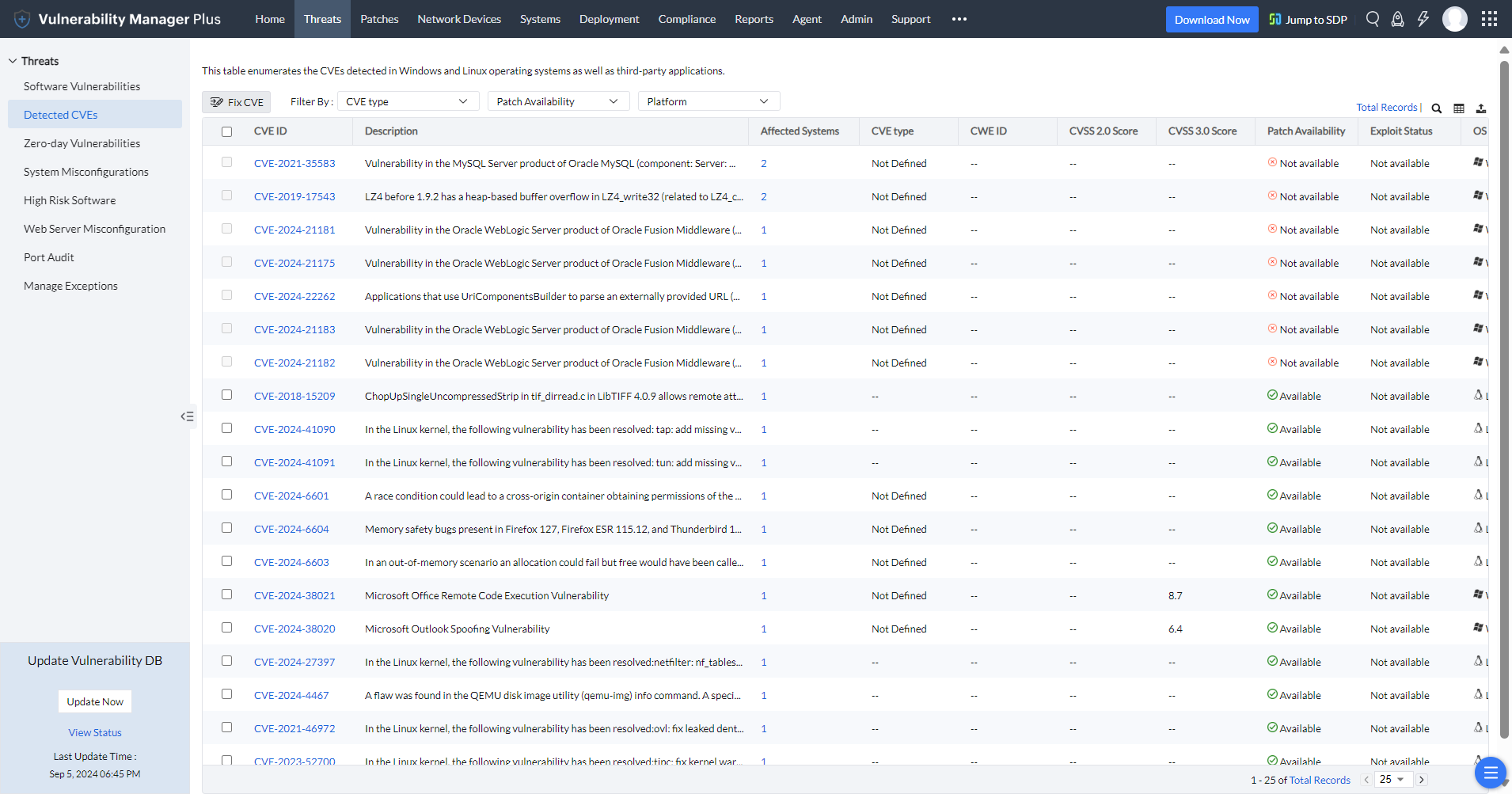

Los atacantes tienen una buena idea de lo que funciona y lo que no, así que usted también tiene que aprender. Además de CVSS, Vulnerability Manager Plus arroja luz sobre factores de riesgo como la disponibilidad de exploits, la antigüedad de la vulnerabilidad, el recuento de activos afectados, el tipo de impacto de CVE y la disponibilidad de parches para ayudar a clasificar las vulnerabilidades explotables y de impacto. Además, puede buscar directamente los ID de CVE que esté buscando o filtrarlos para centrarse en las vulnerabilidades de mayor impacto.

Vulnerability Manager Plus también incluye una fuente de noticias de seguridad que se actualiza continuamente con artículos sobre vulnerabilidades recientes que los atacantes están discutiendo, experimentando o utilizando, junto con los exploits actuales que circulan libremente por la red.

Por si fuera poco, una vista dedicada al día cero ofrece visibilidad instantánea de las vulnerabilidades explotadas activamente y divulgadas públicamente.

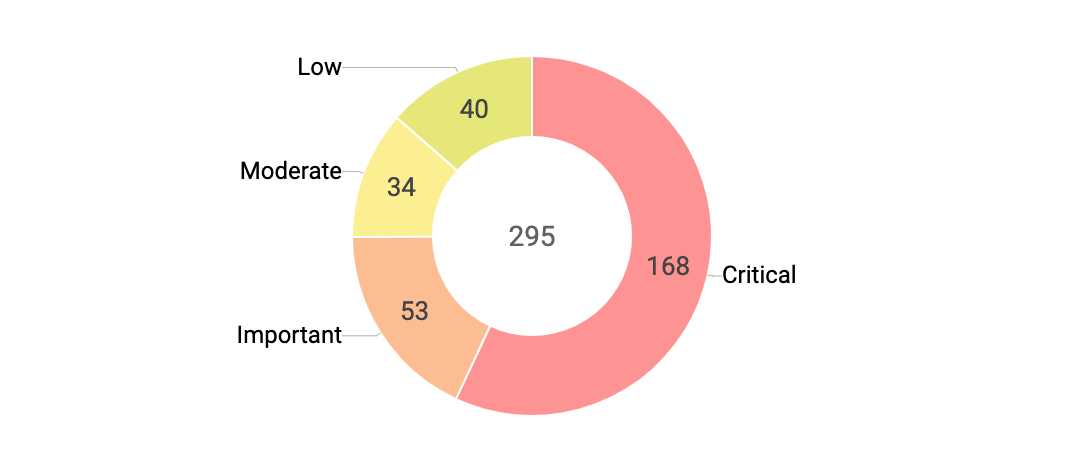

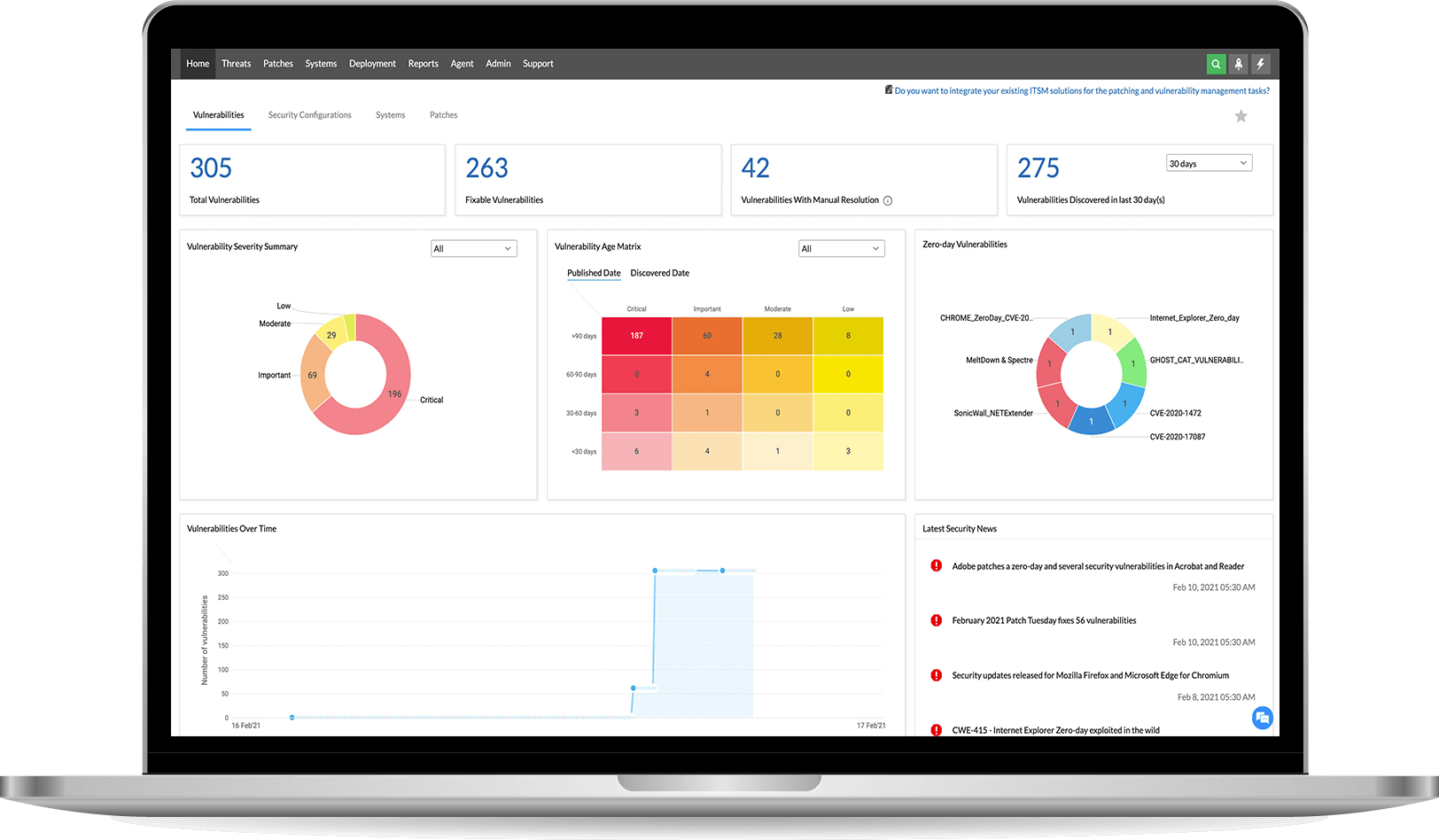

Eche un vistazo lo más importante con los widgets del dashboard

La información sobre vulnerabilidades recopilada a través de múltiples endpoints se consolida en una consola web para una gestión centralizada y se representa con un contexto significativo en widgets del dashboard, lo que se traduce en resultados fiables y oportunos. Estos widgets interactivos del dashboard están diseñados para dirigir su atención a las áreas más alarmantes de su red.

- Resumen de la gravedad de la vulnerabilidad

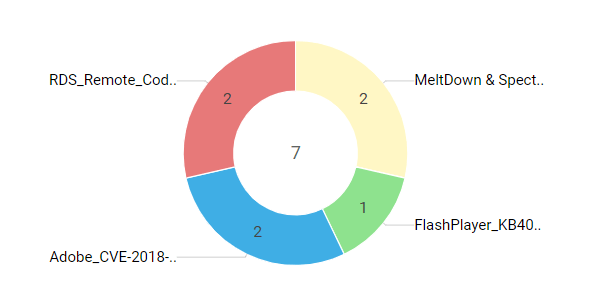

- Vulnerabilidades de día cero

- Matriz de antigüedad de la vulnerabilidad

- Vulnerabilidades a lo largo del tiempo

- Vulnerabilidades de alta prioridad

Resumen de la gravedad de la vulnerabilidad: Confíe en la clasificación de gravedad.

No desestime la importancia de las clasificaciones de gravedad; son la norma universal de evaluación de riesgos de vulnerabilidad. El resumen de la gravedad de las vulnerabilidades le ayuda a realizar un control del número de vulnerabilidades que necesita resolver para cada nivel de gravedad, proporcionando una mejor visibilidad sobre cuántas vulnerabilidades críticas, como la ejecución remota de código (RCE) fácilmente explotable, la elevación de privilegios y las vulnerabilidades "wormable", quedan sin resolver en su red.

Vulnerabilidades de día cero: Sepa a qué se enfrenta.

Uno de los aspectos más cruciales de una evaluación de vulnerabilidades de seguridad es la efectividad con la que su herramienta de evaluación de vulnerabilidades le mantiene informado de las vulnerabilidades de día cero. Las vulnerabilidades de día cero son los objetivos más fáciles para los hackers, ya que se dan a conocer al público o se explotan en la red libremente antes de que el proveedor pueda publicar un parche para corregir el fallo, por lo que es fundamental garantizar que no pasen desapercibidas o sean ignoradas. Vulnerability Manager Plus, junto con un gráfico de recuento de vulnerabilidades de día cero, le ofrece una visión aislada de las vulnerabilidades de día cero en su red para que pueda identificarlas rápidamente y aplicar parches o utilizar una medida de mitigación alternativa disponible mientras espera una solución del proveedor. Eche un vistazo a cómo puede mitigar las vulnerabilidades de día cero con Vulnerability Manager Plus.

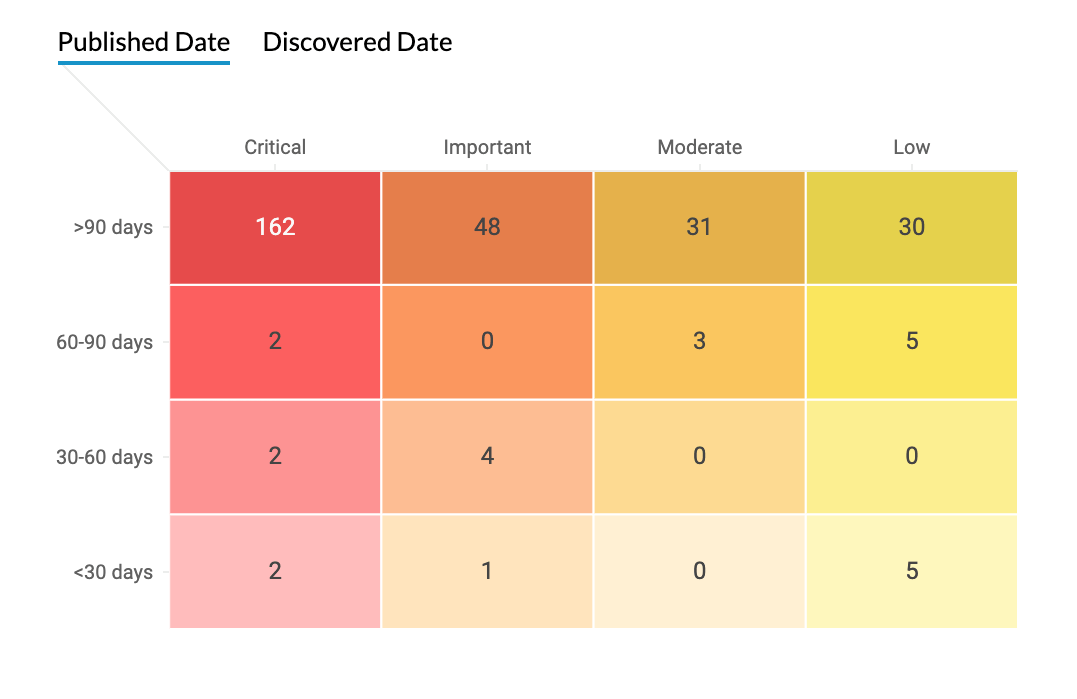

Matriz de antigüedad de la vulnerabilidad: más vale prevenir que lamentar.

Cuando se trata de vulnerabilidades, el tiempo es la regla del juego. El tiempo transcurrido entre el anuncio de la vulnerabilidad y la divulgación del código de explotación se ha reducido considerablemente en los últimos años. Cuanto más espere, más tiempo dejará su red abierta a los ataques.

A menudo, las vulnerabilidades críticas pueden explotarse automáticamente sin ninguna interacción del usuario, por lo que estos fallos deben resolverse de inmediato. Las vulnerabilidades clasificadas como importantes son más difíciles de explotar, pero deben corregirse en un plazo de 30 días. Cualquier vulnerabilidad considerada inferior a crítica o importante debe corregirse en un plazo de 90 días.

La matriz de antigüedad de la vulnerabilidad ofrece una visión consolidada de la antigüedad y gravedad de las vulnerabilidades, para que pueda centrar su atención en las vulnerabilidades que deben eliminarse antes de la fecha límite. Puede elegir ver la antigüedad de la vulnerabilidad desde el día en que se publica o desde el día en que se descubre en su red. También puede utilizar el filtro para mostrar sólo las vulnerabilidades que tienen exploits públicos.

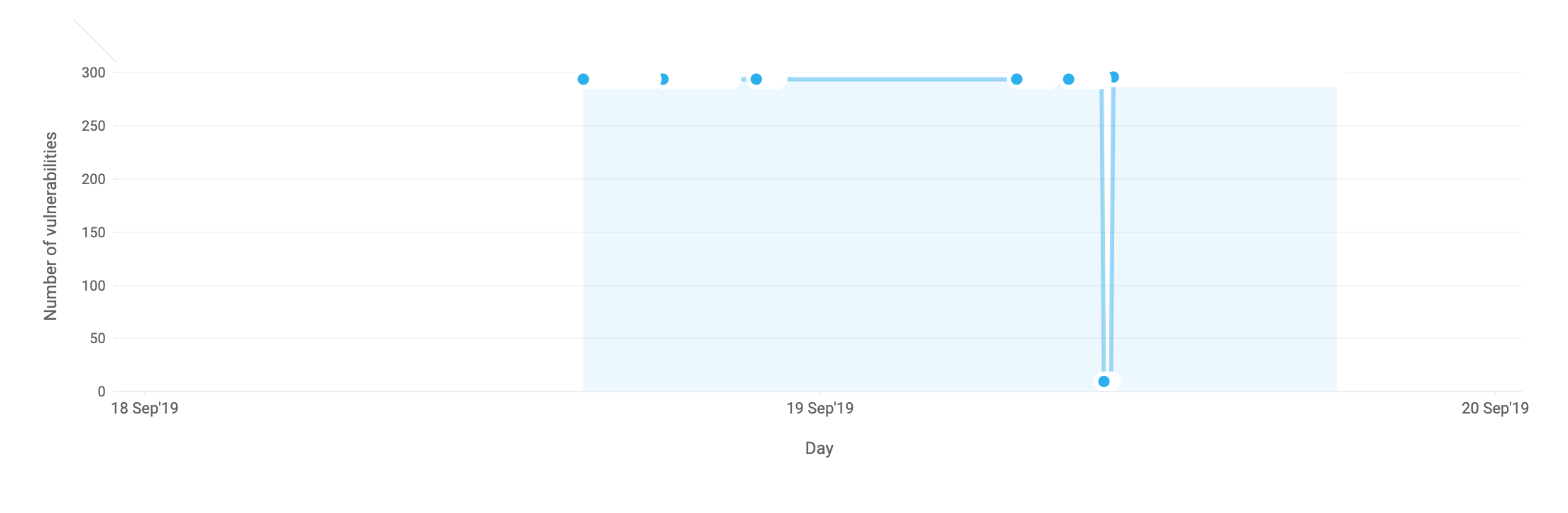

Vulnerabilidades a lo largo del tiempo: cuantas menos, mejor.

Piense en las vulnerabilidades como en los agujeros de un barco. Por separado, estos agujeros pueden no plantear un gran problema, pero a la larga sus efectos combinados pueden acabar hundiendo toda su organización. Un rápido vistazo a la tendencia de la vulnerabilidad puede darle una idea de lo bien que están dando resultado sus esfuerzos de gestión de la vulnerabilidad. Supervise el progreso de su evaluación de vulnerabilidades y manténgase al tanto de las vulnerabilidades. ¿Hasta qué punto se sentiría seguro si pudiera reducir el número de vulnerabilidades a cero?

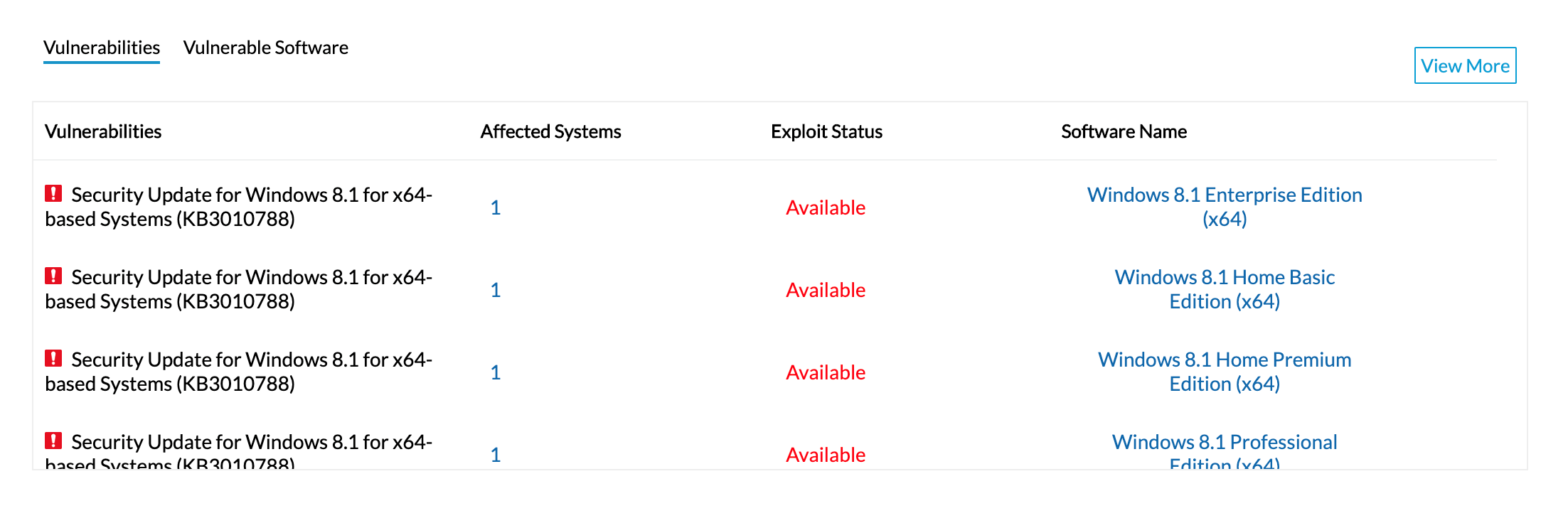

Vulnerabilidades de alta prioridad: Dónde debe centrarse su atención.

Vulnerability Manager Plus elabora automáticamente una lista de vulnerabilidades que están a punto de ser explotadas. Esta lista tiene en cuenta varios factores de riesgo, como la facilidad con que se puede explotar una vulnerabilidad, su gravedad, su antigüedad y la disponibilidad de parches. Esta tabla le ayuda a garantizar que no haya omitido ningún elemento esencial en su proceso de evaluación de la vulnerabilidad.

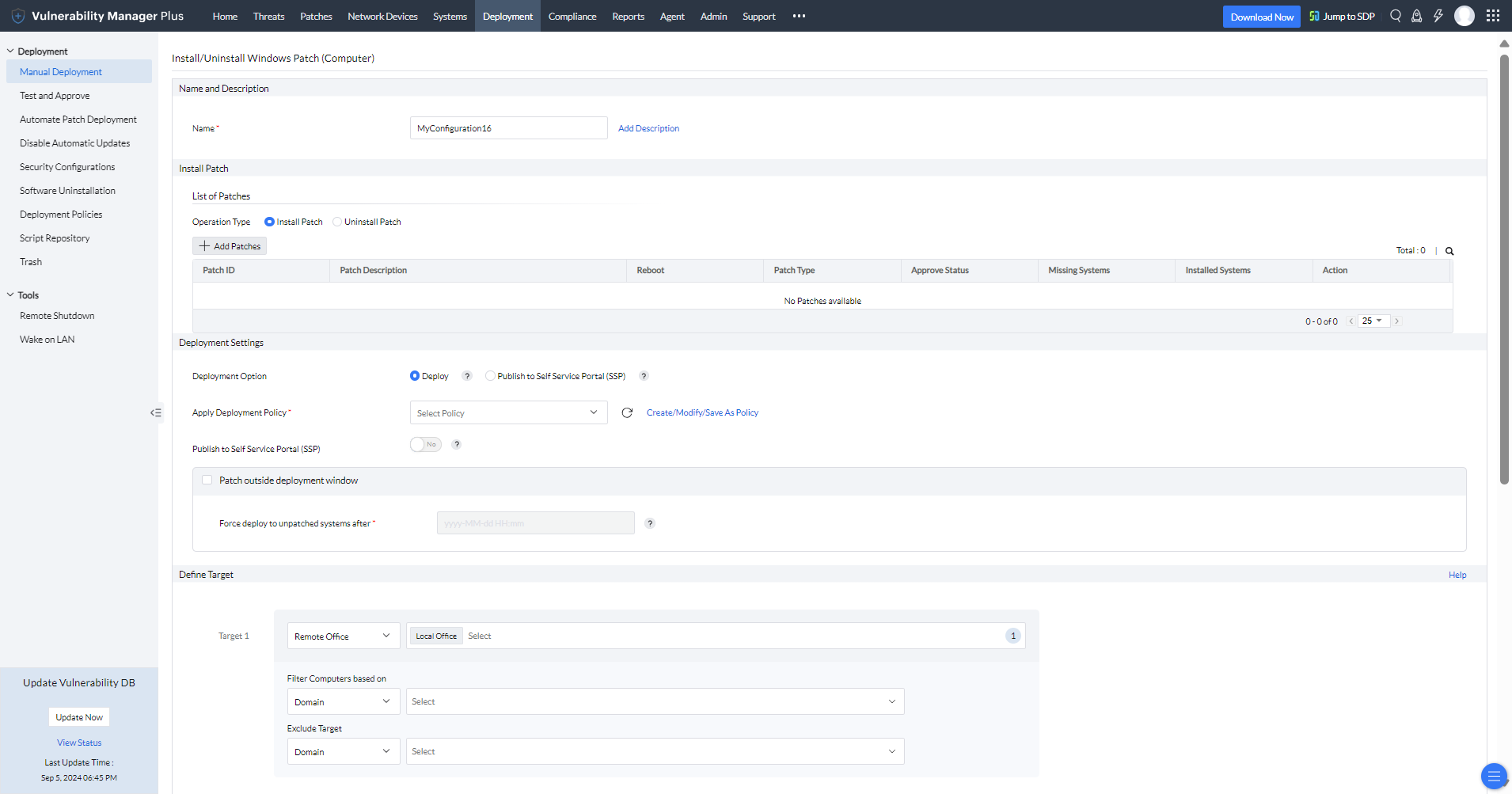

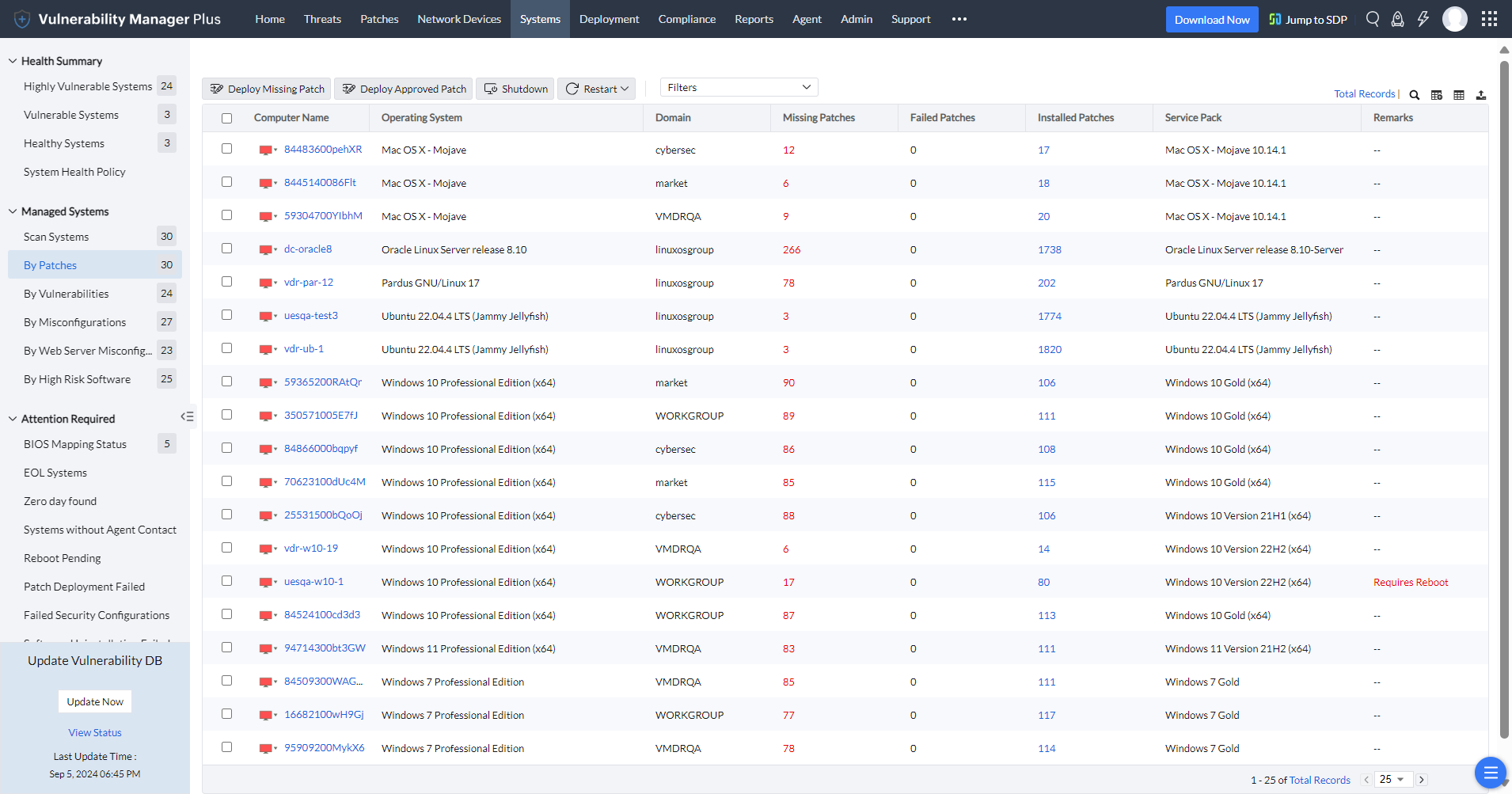

Aproveche los parches integrados para garantizar una corrección rápida y precisa.

Gracias a la función de aplicación de parches integrada, que correlaciona automáticamente los parches con las vulnerabilidades correspondientes, usted puede aplicar medidas correctoras instantáneas a todos los equipos afectados directamente. No sólo puede decidir cuándo debe empezar y terminar la aplicación de parches, sino que también puede personalizar todos los aspectos del proceso de aplicación de parches mediante políticas de implementación flexibles. Los sistemas de destino afectados se enumeran automáticamente; aquí puede añadir o eliminar destinos según desee. También puede reintentar la implementación de parches en objetivos fallidos tantas veces como desee y elegir que se le notifique el estado de la implementación con la frecuencia que elija.

Este enfoque integrado de gestión de vulnerabilidades y parches elimina la necesidad de múltiples agentes, la disparidad en los datos transferidos entre múltiples soluciones, los posibles retrasos en la corrección, los silos innecesarios y los falsos positivos. Vulnerability Manager Plus también le ofrece un módulo independiente de gestión de parches para automatizar completamente sus programas de aplicación de parches periódicos, lo que permite a su personal de TI dedicar más tiempo a evaluar y priorizar las vulnerabilidades de alto riesgo.

¿Cómo puedo ver la lista completa de CVE que afectan a mis endpoints?

Vulnerability Manager Plus cuenta con una vista dedicada de CVE Detectados que enumera todos los CVE que afectan a los endpoints de su red. Todo lo que tiene que hacer es seleccionar los CVE deseados y hacer clic en Fix CVE (Corregir CVE) para crear instantáneamente una tarea de implementación de parches en todos los equipos afectados.

¿Cómo puedo acceder a información detallada sobre las vulnerabilidades de cada sistema?

Al hacer clic en un sistema, se accede a una vista detallada que agrupa las vulnerabilidades del sistema en tres categorías principales:

- La sección Vulnerabilidades del Software enumera las vulnerabilidades del sistema operativo y de las aplicaciones de terceros instaladas en el sistema.

- La sección Vulnerabilidades del Servidor muestra las vulnerabilidades de los servidores web, bases de datos o software de gestión de contenidos instalados en el sistema, si los hay.

- La sección Vulnerabilidades de Día Cero muestra las vulnerabilidades activamente explotadas y divulgadas públicamente que afectan al sistema.

Sálvese de pertenecer al club de las víctimas de ataques cibernéticos.

Ventajas de utilizar la herramienta de evaluación de vulnerabilidades de ManageEngine

Vulnerability Manager Plus es la única herramienta de evaluación de vulnerabilidades que necesita para afrontar los retos que surgen durante el proceso de gestión de vulnerabilidades. Vea a continuación los cuatro escenarios comunes que los administradores de TI a menudo se encuentran al gestionar vulnerabilidades y cómo la herramienta de evaluación de vulnerabilidades de ManageEngine ayuda a resolverlos:

Vulnerabilidades de alto riesgo que deben corregirse inmediatamente

¿Vulnerabilidades que plantean riesgos desiguales? Priorice las vulnerabilidades en función de su explotabilidad e impacto, y realice correcciones, en un entorno de cualquier tamaño, implementando los parches más recientes en un abrir y cerrar de ojos.

Vulnerabilidades que pueden parchearse de forma programada

¿Demasiadas vulnerabilidades que parchear? Con la aplicación de parches integrada, usted puede automatizar los programas de aplicación de parches habituales para mantener los endpoints al día con actualizaciones de seguridad y parches no relacionados con la seguridad, despejando la agenda del personal de TI para que ellos puedan centrarse en lo que más importa.

Vulnerabilidades que requieren controles de compensación hasta que se disponga de parches

Vulnerability Manager Plus ofrece una vista específica para identificar rápidamente las vulnerabilidades de día cero o divulgadas públicamente y aplicar soluciones alternativas para mitigar el fallo antes de que lleguen las correcciones. También te mantiene al tanto de los sistemas operativos y aplicaciones que se han quedado obsoletos o están a punto de hacerlo, lo que significa que ya no recibirán parches del proveedor.

Vulnerabilidades que pueden quedar exentas de parcheado

Cree grupos personalizados para aislar los servidores de alta disponibilidad y excluir de ellos las vulnerabilidades menos críticas para evitar tiempos de inactividad. Utilice la función de rechazo de parches para denegar parches problemáticos para equipos de producción hasta que los proveedores presenten una versión revisada de los parches.

Para saber más sobre el proceso de la herramienta de evaluación de vulnerabilidades de ManageEngine, visite aquí.

Más recursos relacionados con la evaluación de la vulnerabilidad

Preguntas frecuentes sobre la evaluación de la vulnerabilidad

¿Qué es una evaluación de la vulnerabilidad (o un análisis de la vulnerabilidad, para ser más precisos)?

Una evaluación de la vulnerabilidad es el proceso de identificar, evaluar y clasificar las vulnerabilidades de seguridad en función del riesgo que presentan para su empresa, de modo que pueda determinar las más amenazadoras para reducir el riesgo a tiempo. Se trata de un enfoque proactivo de la seguridad de los endpoints, que proporciona a su organización información sobre las vulnerabilidades que tienen más probabilidades de ser explotadas, de modo que pueda parchear rápidamente los peores fallos antes de que den lugar a una violación de seguridad.

¿Por qué necesita una herramienta de evaluación de la vulnerabilidad?

Según una reciente encuesta de Forrester Global Security, "el 49% de las organizaciones han sufrido una o más violaciones de seguridad en el último año, y las vulnerabilidades del software fueron el factor más importante en esas violaciones." Además, las vulnerabilidades se han disparado en los últimos años. En 2018 se encontró la enorme cantidad de 22.022 vulnerabilidades de seguridad, lo que subraya la importancia de los esfuerzos de evaluación de vulnerabilidades en las organizaciones.

Lamentablemente, ningún equipo de seguridad dispone de los recursos o el tiempo necesarios para ocuparse manualmente de cada una de las vulnerabilidades. Aunque así fuera, hay que abordar primero las más graves, porque no todas las vulnerabilidades suponen la misma amenaza para una organización. Ahora imagínese que dispusiera de una herramienta de evaluación de vulnerabilidades que le proporcionara la información de fondo que necesita; esto le ayudaría a ver qué es susceptible de ser explotado y qué no, para poder abordar primero los fallos urgentes.

Ventajas de la evaluación de la vulnerabilidad:

- Identificación temprana de amenazas inminentemente explotables que requieren poca o ninguna intervención del usuario.

- Poner las vulnerabilidades en contexto para comprender su prioridad, urgencia e impacto.

- Priorizar la respuesta, como la aplicación de parches / soluciones alternativas.

- Evitar cuantiosas multas por no ajustarse al cumplimiento de la seguridad informática y a normativas como HIPAA y PCI DSS.

- Los parches podrían interferir con las operaciones en curso de la empresa. Con un software de evaluación de vulnerabilidades, puede distinguir entre lo que es susceptible de ser explotado y lo que no lo es, de modo que puede aplazar el parcheado de los problemas menos críticos cuyo coste de corrección superaría su riesgo.

Cómo evaluar las vulnerabilidades de seguridad. Lista de control para la evaluación de vulnerabilidades:

La mayoría de las herramientas de evaluación de vulnerabilidades proporcionan métricas comunes, como los índices de gravedad y los índices del sistema de puntaje de vulnerabilidades comunes (CVSS), para evaluar las vulnerabilidades de seguridad. Sin embargo, para comprender realmente los riesgos que plantea una vulnerabilidad, hay que mirar más allá de esas métricas básicas.

Debe tener en cuenta la siguiente lista de control al realizar un análisis de vulnerabilidades de seguridad:

- ¿Se ha revelado públicamente un exploit para la vulnerabilidad?

- ¿Cuánto tiempo lleva la vulnerabilidad al acecho en sus endpoints?

- ¿Qué tan difícil es explotar la vulnerabilidad?

- ¿Ha publicado el proveedor un parche para la vulnerabilidad?

- ¿Ha empleado una herramienta de evaluación de vulnerabilidades para extraer información significativa de los datos de análisis recopilados?

- ¿Ofrece su herramienta de evaluación de vulnerabilidades algún control de mitigación en caso de que no esté disponible un parche?

- ¿Los activos afectados incluyen bases de datos y servidores web que contienen datos críticos y realizan operaciones empresariales cruciales?

Si confía la seguridad de su organización a herramientas de evaluación de vulnerabilidades, tenga por norma comprobar si su solución actual le ayuda a cumplir la lista de control de evaluación de vulnerabilidades anterior.