Protégez les données sensibles contre une exposition ou un vol avec l’outil de prévention des fuites de données qu’offre DataSecurity Plus.

- Protection contre les fuites de données

- Protection des périphériques externes

- Automatisation de la réponse aux incidents

- Protection selon le contenu

- Audit des postes de travail

- Sécurité du cloud

Protection contre les fuites de données

- Veillez à n’utiliser que des périphériques de stockage amovible sûrs dans l’organisation à l’aide de listes de blocage limitant les périphériques non vérifiés.

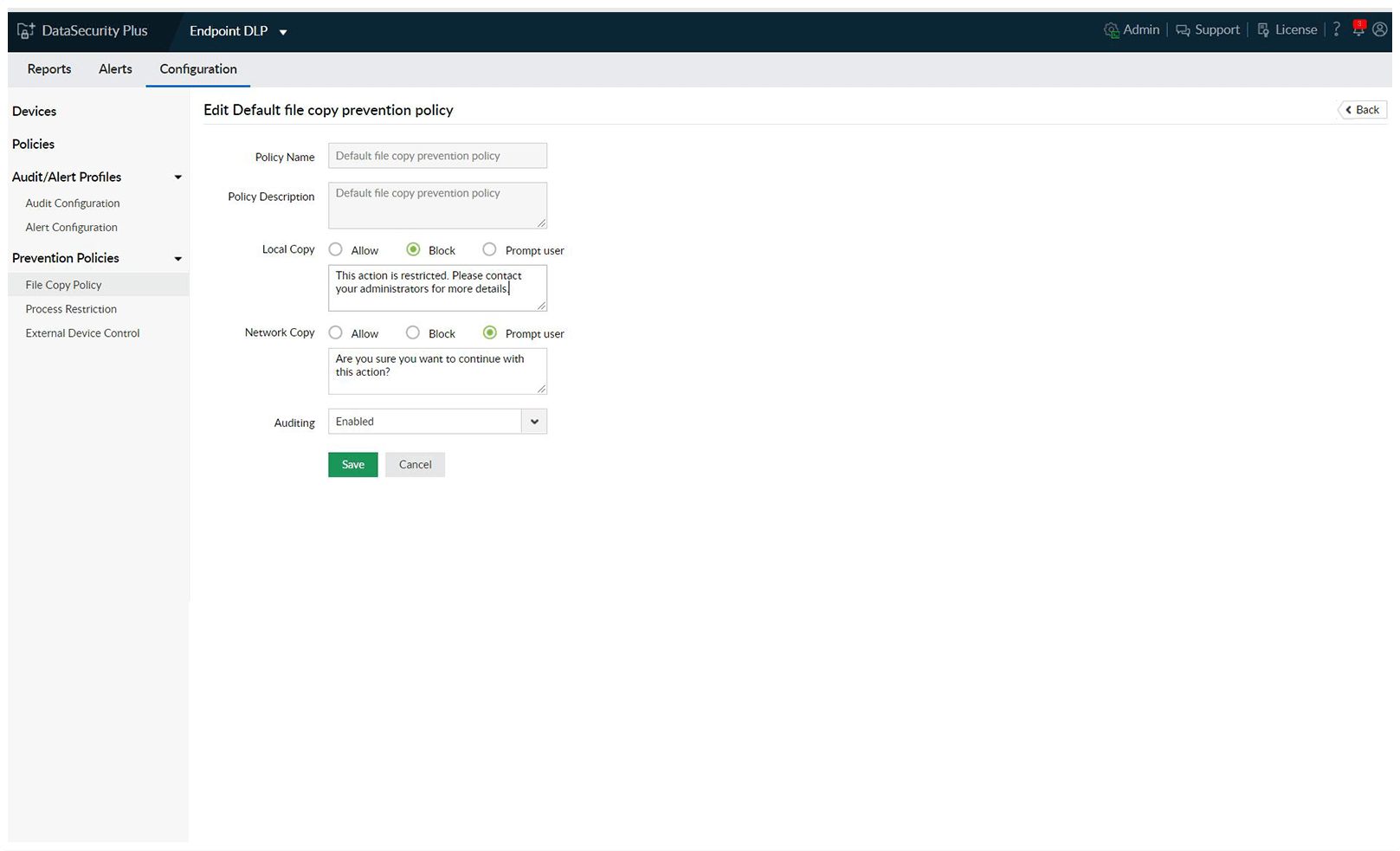

- Évitez une exposition de données en bloquant la copie de fichiers à risque élevé sur des périphériques USB et entre des partages locaux et réseau.

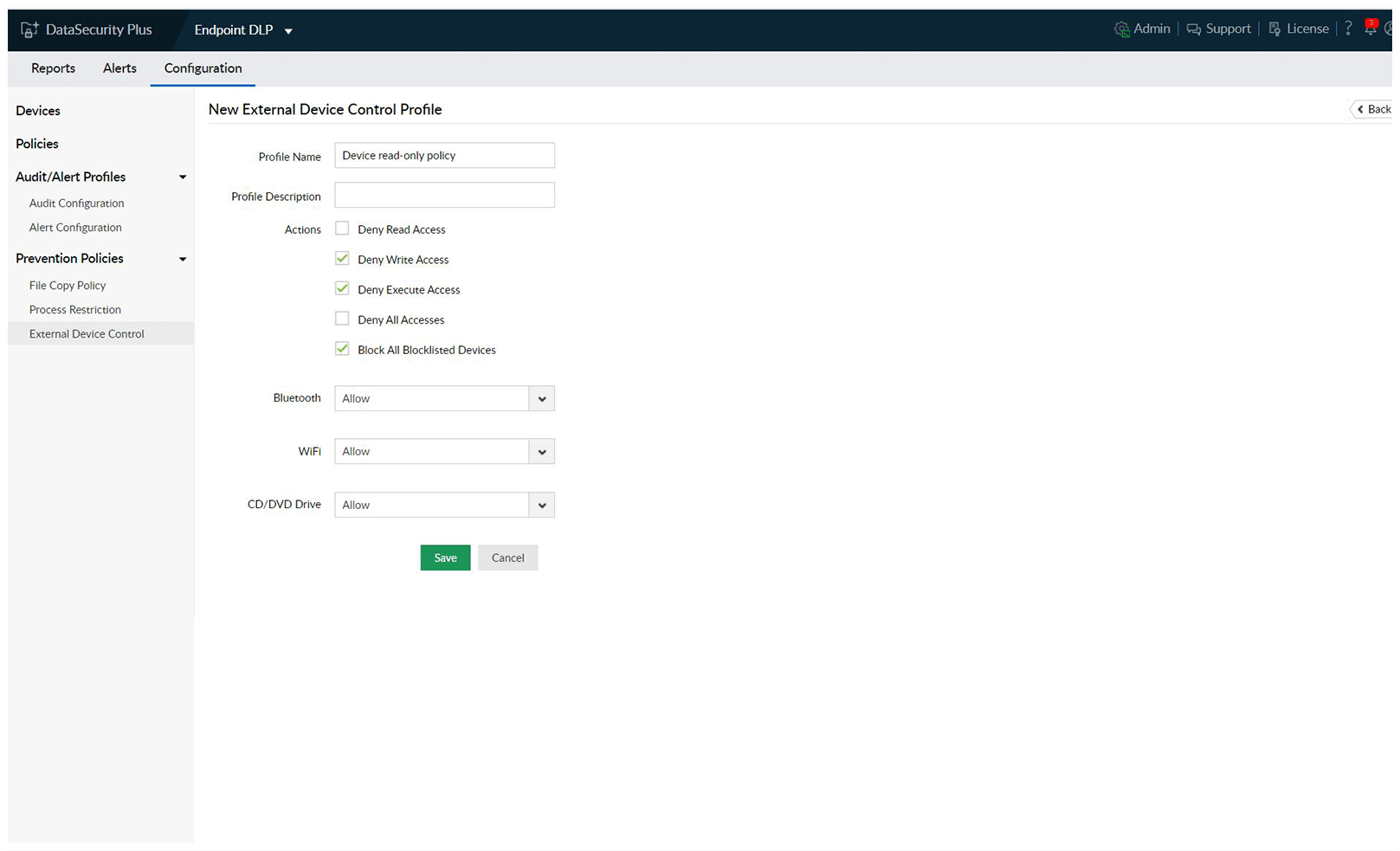

- Contrôlez précisément l’utilisation de divers terminaux, notamment Wi-Fi, Bluetooth ou lecteurs de CD/DVD.

- Empêchez la transmission de fichiers contenant des données très sensibles (par exemple, à caractère personnel ou médical) en pièces jointes par courrier (Outlook).

- Décelez les cas de comportement utilisateur anormal et arrêtez l’exfiltration de fichiers via des périphériques de stockage externes.

- Supprimez ou mettez en quarantaine des fichiers, bloquez des transferts de données via un périphérique USB ou choisissez d’autres mesures prédéfinies pour éviter des fuites de données.

Protection des périphériques externes

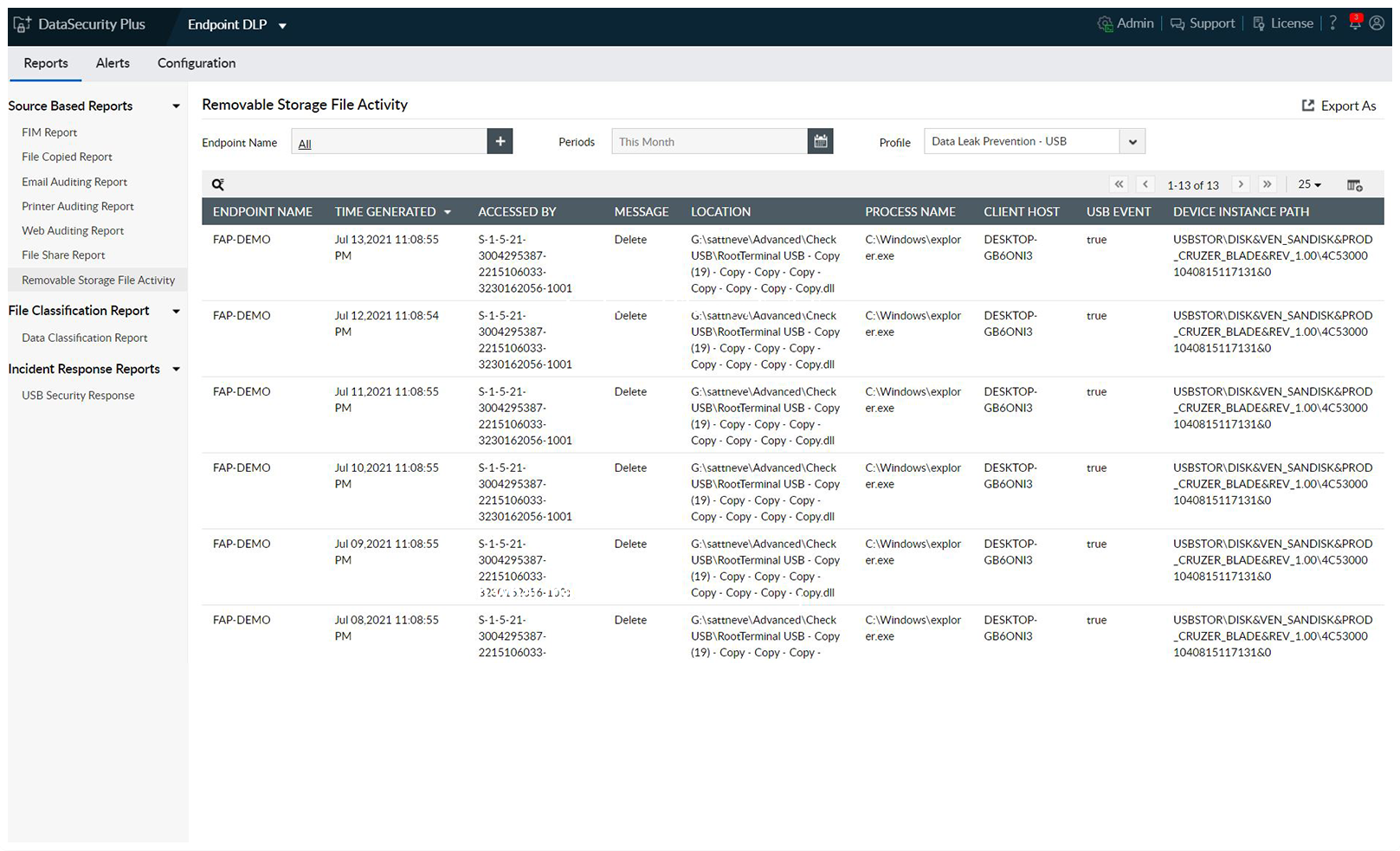

- Vérifiez et suivez l’utilisation de supports de stockage amovibles et tous les transferts de données vers et depuis eux.

- Appliquez un contrôle sélectif au stockage externe comme l’activation d’un accès en lecture seule aux périphériques suspects ou l’arrêt des exécutables sur des périphériques USB.

- Établissez une liste de blocage pour indiquer et classer les périphériques à ne pas utiliser et réduire la surface d’attaque.

- Verrouillez des ports en réponse à un comportement utilisateur malveillant et empêchez d’éventuelles fuites de données.

- Déterminez celui ayant connecté un périphérique donné à des terminaux de l’organisation (USB, caméra, microSD et autres), à quel moment et d’où.

- Suivez et analysez la copie de fichiers sensibles vers et depuis des périphériques de stockage amovibles.

Automatisation de la réponse aux incidents

- Verrouillez instantanément des ports USB si on les utilise pour déplacer du contenu restreint. Examinez et débloquez-les directement de l’interface une fois le problème résolu.

- Examinez et réglez les incidents de sécurité graves avec des options de correction prédéfinies, notamment de suppression ou de mise en quarantaine de fichiers.

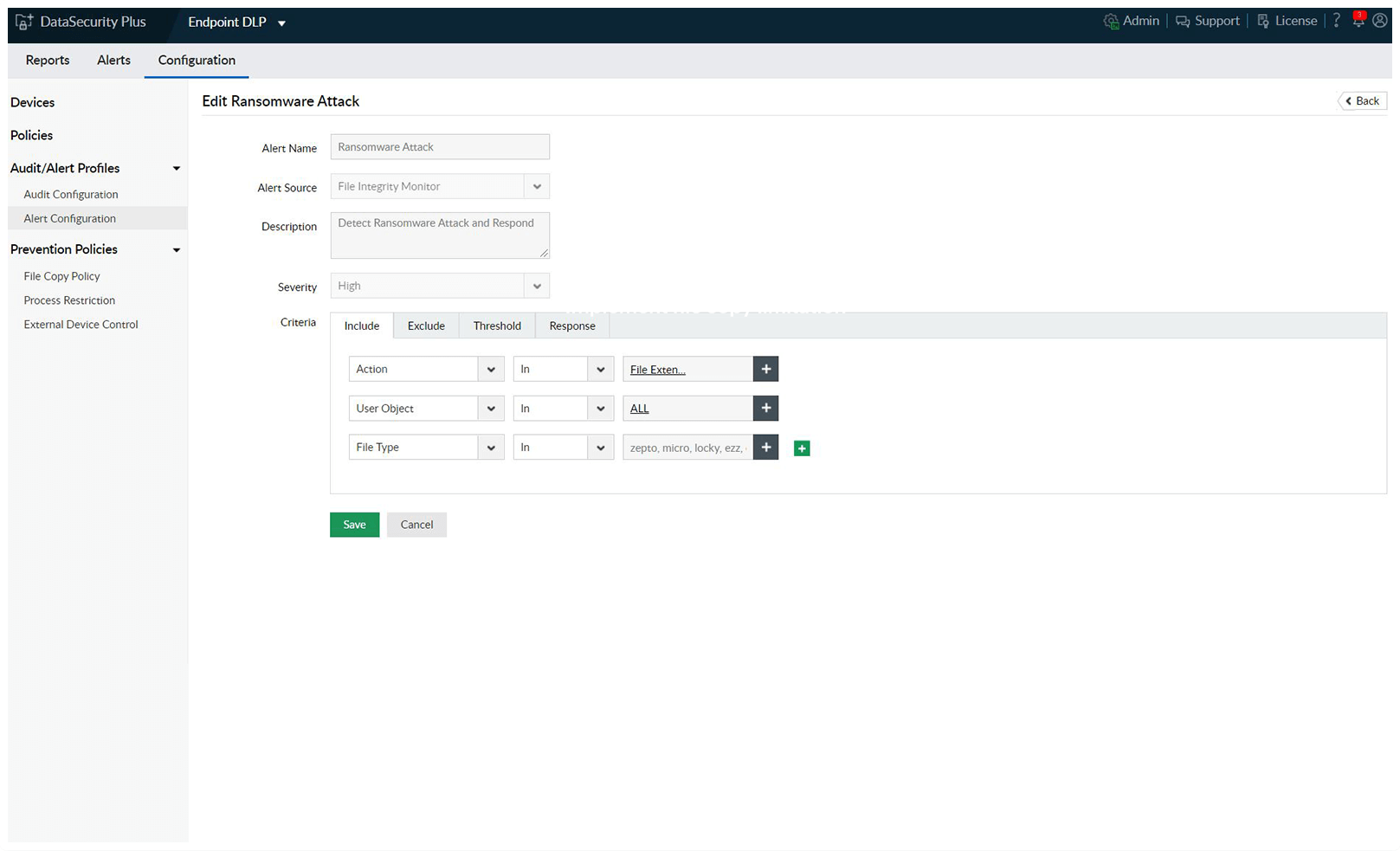

- Détectez et confinez rapidement les attaques de rançongiciel en isolant les terminaux infectés à l’origine et en étant averti par des alertes personnalisées instantanées.

- Examinez les alertes et analysez la validité, le contexte, l’étendue du dommage et la gravité des problèmes de sécurité détectés avant de choisir le plan de résolution.

- Utilisez les diverses stratégies DLP prédéfinies pour détecter et atténuer les problèmes de sécurité critiques en suivant des indices de compromission.

- Activez des messages contextuels à l’écran pour informer et avertir les utilisateurs sur les violations de stratégie sensibles.

Protection selon le contenu

- Définissez les fichiers et les dossiers que l’on peut transmettre ou pas via des terminaux et les périphériques dont l’usage est à limiter.

- Intégrez l’exploration de données à des outils DLP pour protéger et analyser les fichiers contenant des données personnelles avec les détails de leur propriétaire, de l’auteur du dernier accès, etc.

- Classez des fichiers selon leur sensibilité en catégories (par exemple, public, privé, confidentiel ou restreint) pour mieux protéger les fichiers à risque.

- Identifiez et appliquez les niveaux de sécurité requis aux données sensibles de l’organisation et respectez facilement les normes RGPD, HIPAA, CCPA, etc.

- Suivez tous les accès et les modifications à du contenu stratégique. Détectez des pics soudains des opérations de copie, de suppression ou de changement de nom de fichier, car cela peut révéler une altération des fichiers.

- Définissez, déployez et gérez les diverses stratégies de prévention des pertes de données (DLP) disponibles dans une console centrale.

Audit des postes de travail

- Vérifiez tous les accès à des fichiers et les modifications (création, suppression, changement de nom, modification d’autorisations, etc.) sur des machines Windows en temps réel.

- Examinez l’activité de messagerie (Outlook) et collectez des détails sur l’expéditeur d’un courrier, le destinataire, les pièces jointes et l’objet, la date et l’origine.

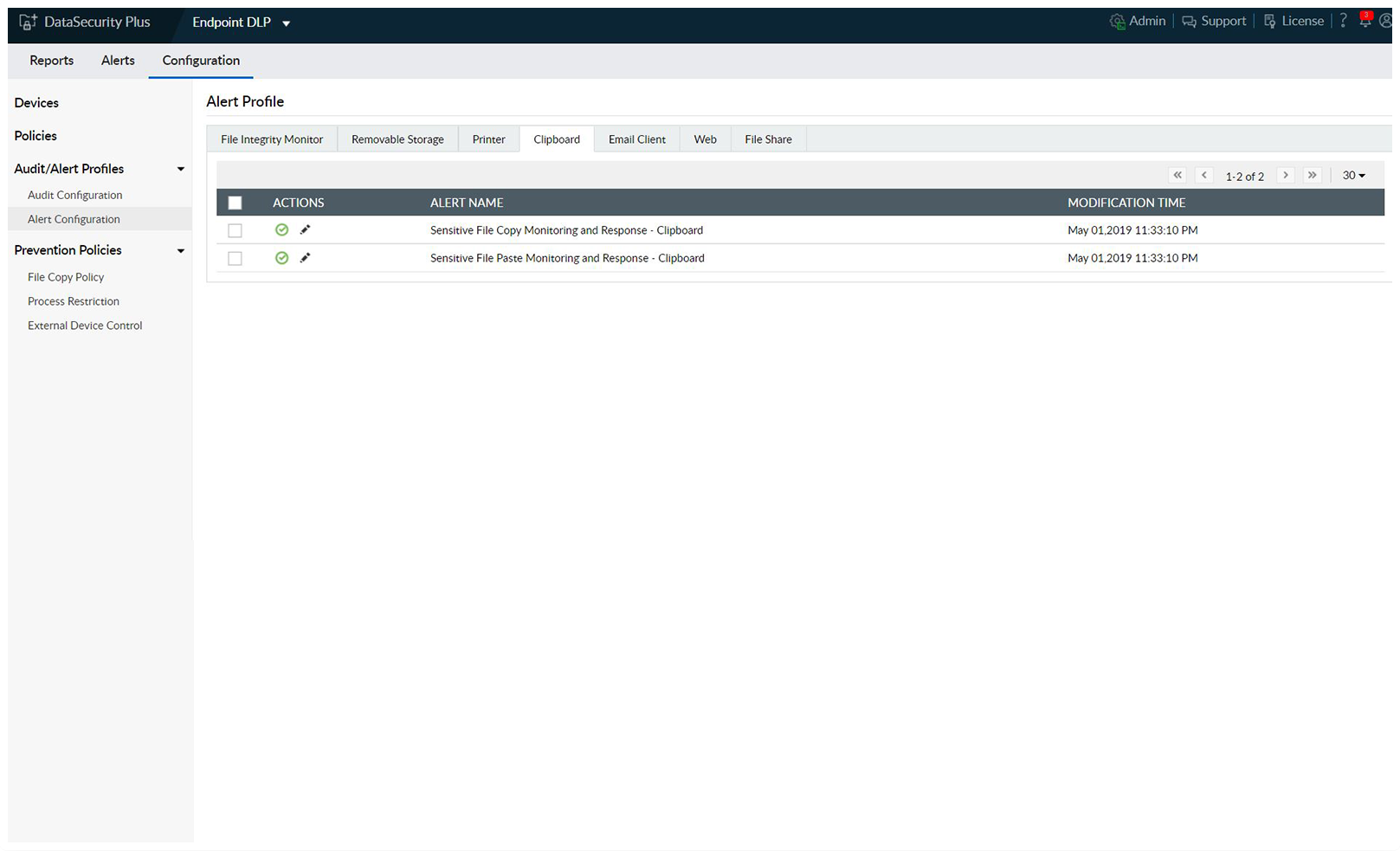

- Conservez une piste d’audit détaillée de l’activité de copier-coller de fichiers sur des partages réseau, des postes de travail et des périphériques de stockage externes.

- Assurez l’intégrité des systèmes de fichiers vitaux, des fichiers de programme et autres en suivant et signalant les modifications à risque qu’on y apporte.

- Collectez des détails sur toute l’activité des fichiers via des navigateurs, comme les opérations de téléchargement en amont et aval des employés.

- Vérifiez l’utilisation des serveurs d’impression locaux et analysez qui a effectué l’impression, les fichiers concernés et à quel moment. Détectez et examinez rapidement les cas d’impression de documents qui violent les stratégies DLP.

Sécurité du cloud

- Empêchez les employés d’accéder à du contenu Web non sécurisé (programme malveillant, phishing, logiciel espion, etc.) en appliquant un filtrage d’URL strict.

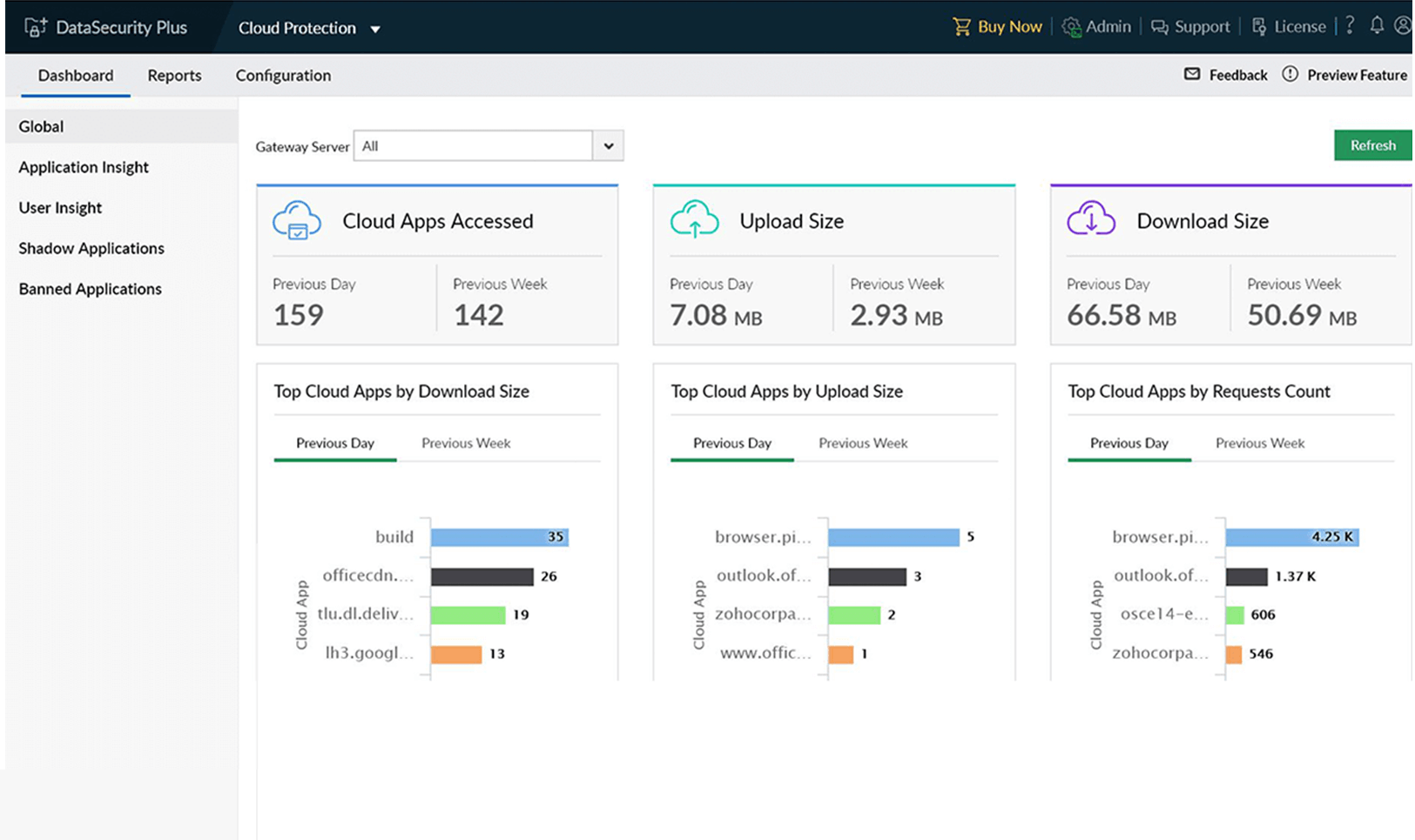

- Vérifiez l’utilisation d’applications cloud fantômes et les principaux périphériques qui y accèdent pour examiner le risque présenté pour la sécurité de l’organisation.

- Suivez les modèles de partage de données via des applications Web comme SharePoint, Exchange, OneDrive, DropBox ou Box avec des détails sur le demandeur, le moment et l’origine.

- Examinez les échecs d’accès à des applications cloud approuvées ou pas dans l’organisation.

- Analysez les demandes à des applications cloud non chiffrées, interdites ou suspectes pour des signes d’utilisation abusive ou de compromission.

- Régissez l’emploi de services Web indésirables et interdisez les applications nuisant à la productivité comme les médias sociaux, la diffusion vidéo ou les jeux en ligne.

Outil avancé de prévention des fuites de données (DLP) pour détecter et bloquer les menaces à la sécurité des données.

- Solution DLP

- Protection des périphériques externes

- Automatisation de la réponse aux incidents

- Protection selon le contenu

- Solution DLP

- Cloud security

Contrôle des données renforcé

Analysez et contrôlez l’utilisation de périphériques USB, de messageries, d’imprimantes, de Presse-papiers et autres dans l’organisation.

Sécurité prédéfinie

Accélérez la détection des incidents avec plusieurs stratégies de sécurité DLP prédéfinies qui permettent de réagir à un déplacement de données non autorisé ou une intrusion de logiciel malveillant.

Adoption de stratégies de prévention

Empêchez des incidents de sécurité de se produire en bloquant les fichiers indésirables.

Contrôle de l’utilisation de périphériques USB

Contrôlez et limitez précisément les usages de périphériques de stockage externes comme l’accès en lecture, écriture et exécution.

Gestion des terminaux

Gérez les groupes pouvant utiliser divers terminaux, comme des routeurs Wi-Fi, des adaptateurs Bluetooth, des lecteurs de CD/DVD, des disques externes, etc.

Mise en liste de blocage de périphériques

Créez des listes de blocage pour interdire l’utilisation de périphériques non vérifiés ou suspects dans l’organisation.

Gestion des menaces

Évaluez et traitez les violations de sécurité avec des scripts personnalisés ou des options de correction par défaut pour la suppression et la mise en quarantaine de fichiers.

Confinement des attaques de rançongiciel

Détectez les infections de rançongiciel sur des systèmes locaux et lancez des scripts personnalisés pour arrêter le système infecté et déconnecter les périphériques altérés du réseau.

Limitation de la copie de fichiers

Suivez les déplacements de fichiers très sensibles et configurez des stratégies pour limiter les opérations de copie locale ou réseau.

Analyse ciblée

Identifiez tous les déplacements d’un fichier avec des balises le classifiant comme restreint via le courrier électronique, un support amovible ou une imprimante.

Aperçu global

Assurez un suivi précis de toute l’activité des terminaux, notamment l’utilisation de supports amovibles ou d’imprimantes, avec des détails sur l’auteur d’une action, l’objet, le moment et l’origine.

Examen forensique facile

Identifiez la source, le nom d’hôte et la date de tous les événements de copie de fichier, et effectuez une analyse forensique au besoin.

Analyse d’utilisation du Web

Assurez un suivi des modèles de transmission de données via des applications cloud comme Dropbox, Box, SharePoint ou Exchange avec des graphiques détaillés.

Examen des demandes à risque

Surveillez les principaux utilisateurs qui tentent fréquemment d’accéder à des applications cloud non approuvées, non chiffrées, interdites ou fantômes.

L’outil DLP qu’offre DataSecurity Plus permet de :

- 1 Empêcher le déplacement de fichiers sensibles via des lecteurs USB ou par courrier (Outlook).

- 2 Verrouiller sélectivement des ports USB et les déverrouiller directement de l’interface en toute facilité.

- 3 Déterminer les individus copiant des données entre leur machine locale et des périphériques USB et leur nature.

- 4 Identifier les individus accédant aux données les plus sensibles de l’organisation et d’où.

- 5 Identifier et examiner les individus imprimant certains types de données et d’où.

- 6 Limiter l’utilisation du Wi-Fi, du Bluetooth, des lecteurs de CD/DVD, des enregistreurs de frappe, etc.

- 7 Suivre, contrôler et restreindre l’exécution d’applications suspectes et à haut risque.

- 8 Analyser l’activité des fichiers dans les navigateurs pour détecter de possibles téléchargements amont et aval.

- 9 Alerter instantanément les utilisateurs négligents des actions de fichier non autorisées à l’aide de fenêtres contextuelles.

- 10 Définir des périphériques de stockage amovibles avec des critères d’accès en lecture seule.

Thanks!

One of our solution experts will get in touch with you shortly.

Autres fonctions qu’offre DataSecurity Plus

Prévention des fuites de données

Détectez, bloquez et évitez des fuites de données sensibles via des terminaux (USB et courrier électronique).

En savoir plusÉvaluation des risques

Recensez et classez les données personnelles sensibles selon leur degré de vulnérabilité.

En savoir plusAnalyse des fichiers

Analysez les autorisations de sécurité des fichiers, optimisez l’utilisation de l’espace disque et gérez les fichiers indésirables.

En savoir plusAudit des serveurs de fichiers

Vérifiez, analysez et suivez tous les accès à un serveur de fichiers et les modifications en temps réel.

En savoir plusProtection cloud

Suivez le trafic Web de l’entreprise et contrôlez l’utilisation d’applications Web.

En savoir plusAfficher d’autres fonctions

En savoir plus sur les fonctions qu’offre DataSecurity Plus.

En savoir plus