Autenticación SAML

Security Assertion Markup Language (SAML), o Lenguaje de Marcado para Confirmaciones de Seguridad, es un estándar basado en XML que intercambia credenciales de autenticación entre un proveedor de servicios (SP) y un proveedor de identidades (IdP). Elimina la necesidad de utilizar varias contraseñas y, con la ayuda de la funcionalidad de inicio de sesión único (SSO), ofrece una forma segura y sencilla de acceder a varias aplicaciones con credenciales de inicio de sesión comunes.

Proveedor de servicios: El SP es una aplicación o una entidad de terceros que proporciona un servicio a un usuario final. Los SP necesitan la autenticación del IdP para facilitar la autenticación del usuario. Ejemplos: ManageEngine Network Configuration Manager, ManageEngine OpManager, y ManageEngine Desktop Central.

Proveedor de identidades: El IdP es una entidad que almacena las identidades de los usuarios o los recursos como los nombres de usuario, las contraseñas y las claves SSH.

Ejemplos: Okta, Microsoft ADFS, Auth0, CyberArk, y Azure SSO.

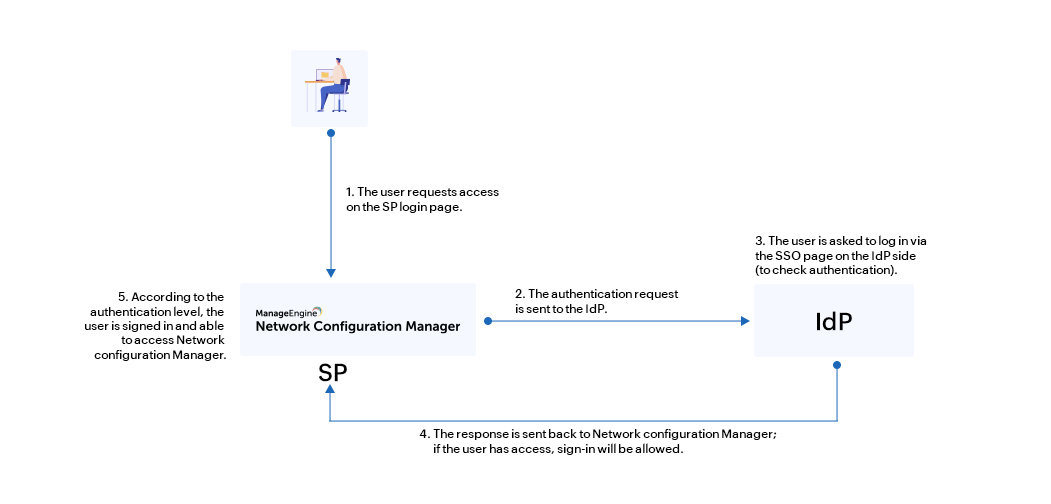

Autenticación de SAML en Network Configuration Manager

Ahora los usuarios pueden iniciar sesión en Network Configuration Manager con SAML. Durante el inicio de sesión, se envía una solicitud al IdP y se comprueba si las credenciales de autenticación son necesarias para ese usuario en particular. La respuesta se devuelve a Network Configuration Manager y el usuario obtiene el acceso.

Por ejemplo, una vez configurado el SAML, los usuarios tendrán una opción en la página de inicio de sesión de Network Configuration Manager para conectarlo a la página de inicio de sesión de SSO en el lado del IdP. Una vez iniciada la sesión, el usuario será redirigido de nuevo a Network Configuration Manager e iniciará la sesión utilizando la autenticación proporcionada por el IdP, suponiendo que la cuenta de usuario esté disponible. Si no se puede autenticar al usuario, se le denegará el acceso y se le devolverá a la página de inicio de sesión de Network Configuration Manager.

Configurar el SAML en Network Configuration Manager

Hay dos maneras de configurar el SAML en Network Configuration Manager. Puede hacerlo manualmente proporcionando las credenciales necesarias o puede cargar el archivo de metadatos directamente, si está disponible.

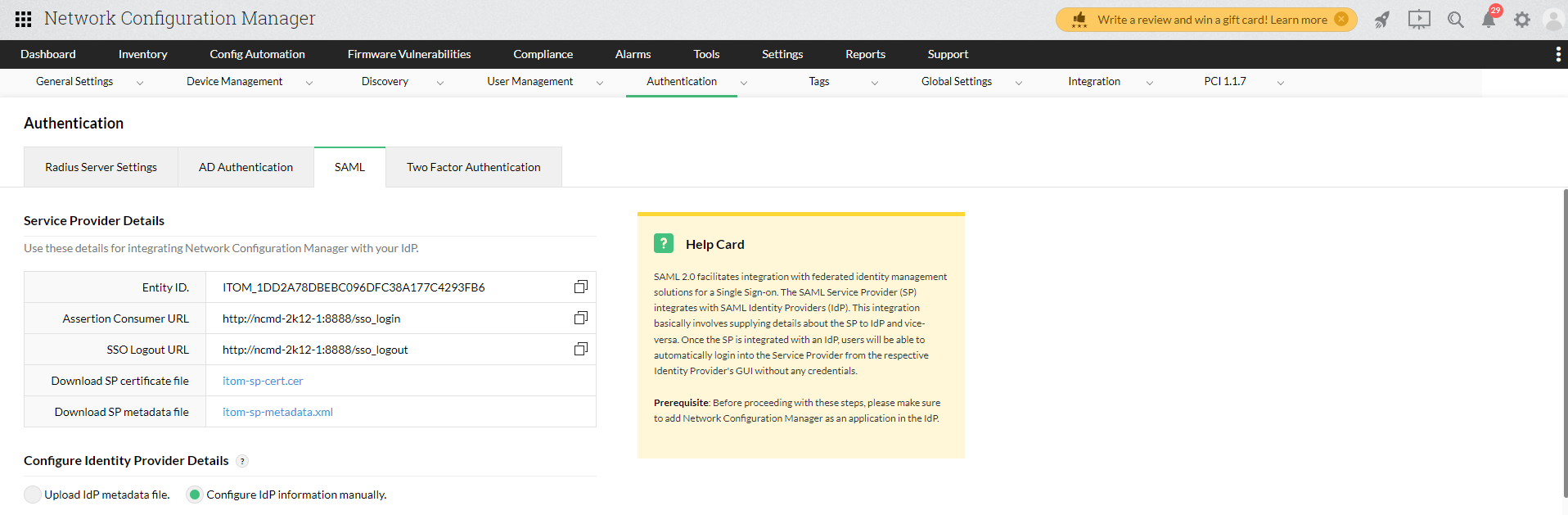

Detalles del proveedor de servicios

Si opta por configurar el SAML manualmente, se le proporcionarán los siguientes detalles: el ID de la entidad, la URL del consumidor de aserciones, la URL de cierre de sesión de SSO y un enlace para descargar el archivo del certificado del SP. Esta información, disponible en la interfaz de usuario de Network Configuration Manager, se puede utilizar para añadir a Network Configuration Manager como aplicación compatible en su IdP.

También puede descargar el archivo de metadatos del SP directamente desde Network Configuration Manager e importarlo en el lado del IdP. Este archivo de metadatos tendrá todos los detalles mencionados anteriormente en formato XML.

Haga clic en el nombre del IdP correspondiente para ver los pasos para configurar el SAML entre Network Configuration Manager y ese IdP.

Detalles del proveedor de identidades

De forma similar a la configuración de los detalles del SP, puede configurar los detalles del IdP manualmente o cargar el archivo de metadatos obtenido del lado del IdP.

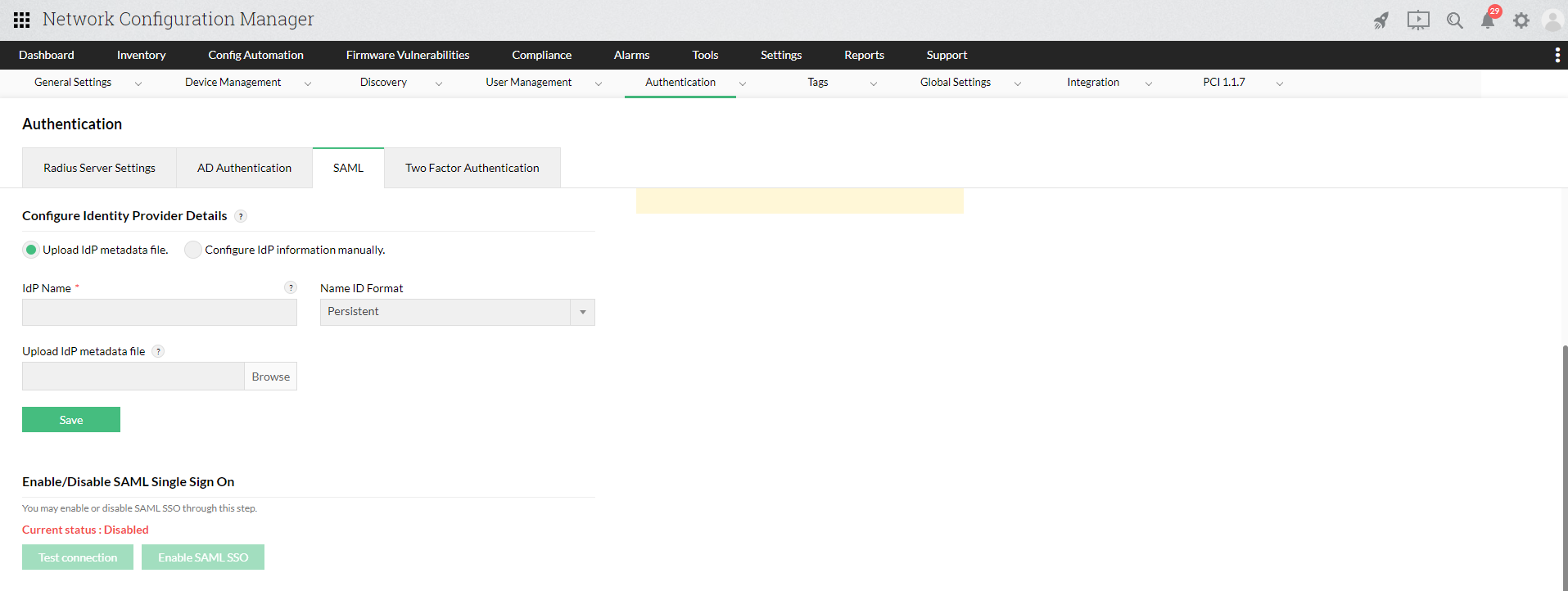

Cargar el archivo de metadatos del IdP:

Si tiene un archivo de metadatos de su IdP, cárguelo directamente en Network Configuration Manager.

- En Ajustes -> Autenticación, vaya a Autenticación de SAML.

- En la sección "Configurar detalles del proveedor de identidades", seleccione Cargar archivo de metadatos del IdP e introduzca el nombre del IdP.

- Busque el archivo de metadatos adquirido del IdP y haga clic en Cargar.

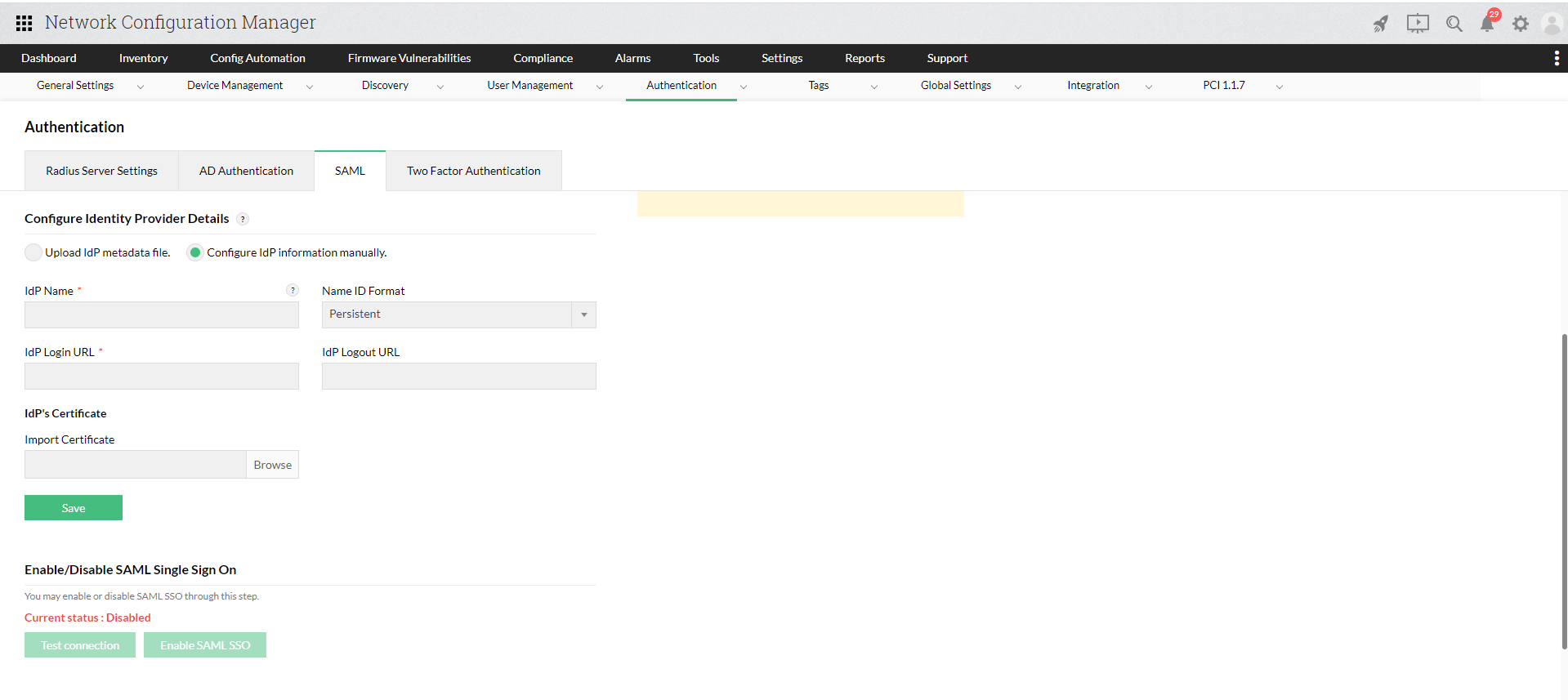

Configurar la información del IdP manualmente:

También puede introducir los detalles del IdP manualmente en Network Configuration Manager. Para ello, necesitará los siguientes datos:

- Nombre del IdP

- URL de inicio de sesión del IdP

- URL de cierre de sesión del IdP

- Certificado del IdP

Introduzca estos datos en la sección "Configurar la información del IdP manualmente" en Ajustes -> Autenticación -> pestaña SAML.

Nota:

- Network Configuration Manager también ofrece una opción llamada cierre de sesión único. Al igual que el SSO, los usuarios podrán cerrar la sesión de Network Configuration Manager y del IdP configurado a la vez desde la interfaz de usuario de Network Configuration Manager haciendo clic en la URL de cierre de sesión proporcionada.

- A partir de ahora, se pueden utilizar identificadores de nombre transitorios o persistentes para los IdP comunes como Okta y OneLogin, mientras que sólo se admiten identificadores de nombre persistentes para Azure.

- Para autenticar a los usuarios de AD de Network Configuration Manager a través de la autenticación de SAML, el valor del identificador de nombre del IdP debe tener el formato -

/

Preguntas frecuentes:

- ¿Se puede configurar más de un IdP?

- ¿Cuáles son los diferentes formatos de identificadores de nombres admitidos en Network Configuration Manager?

- ¿Podemos utilizar tanto la autenticación SAML como la función 2FA en Netw?

- ¿Tenemos la opción de habilitar o deshabilitar la autenticación de AD y RADIUS mientras usamos SAML?

- ¿Cómo puedo acceder al cliente web del producto si no se puede acceder al IdP?

- ¿Cómo configuro el SAML si el certificado está caducado?

- ¿Cómo configuro Okta como IdP?

- ¿Cómo configuro OneLogin como IdP??

- ¿Cómo configuro JumpCloud como IdP?

- ¿Cómo configuro Microsoft ADFS como IdP?