Vulnerabilidad del Día Cero (Zero Day)

Aunque implementar parches y terminar con las vulnerabilidades una vez y para siempre parece ideal, hay casos en los que los hay parches disponibles para corregir una falla como las vulnerabilidades de día cero y vulnerabilidades públicamente divulgadas. Aprenda sobre las formas en que ManageEngine Vulnerability Manager Plus puede ayudarlo a fortalecer sus sistemas y software contra las vulnerabilidades de día cero y vulnerabilidades públicamente divulgadas.

He aquí cómo Vulnerability Manager Plus ayuda a proteger su red contra exploits de día cero.

Aunque estos exploits son difíciles de prevenir, tiene una oportunidad contra ellos al evaluar constantemente su postura de seguridad de endpoints y fortalecer sus defensas. Demos un vistazo a cómo Vulnerability Manager Plus lo ayuda a tal fin.

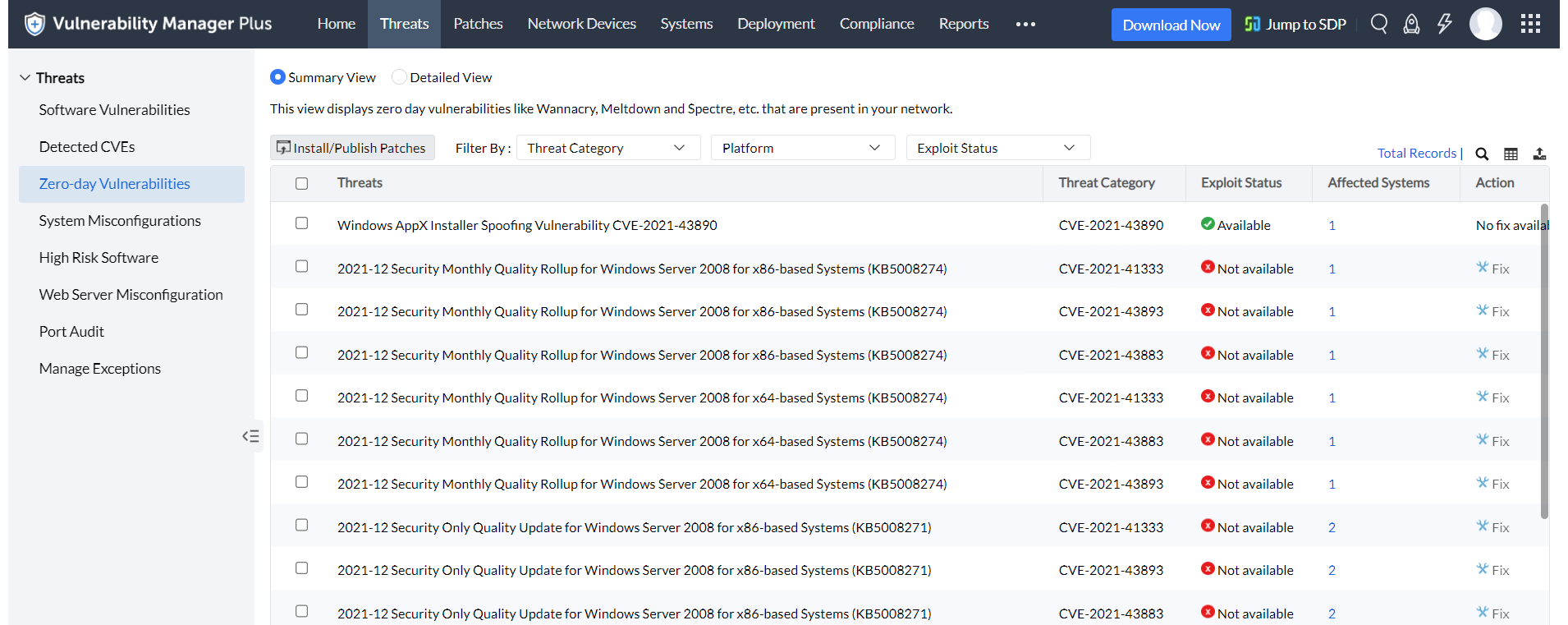

Aproveche una vista dedicada de días cero

Los investigadores de seguridad de ManageEngine constantemente sondean la internet en busca de cualquier detalle con respecto a nuevas amenazas. Tan pronto como salen a la luz vulnerabilidades de día cero y vulnerabilidades públicamente divulgadas, la información se verifica y actualiza en la base de datos central de vulnerabilidades al instante, y los datos se sincronizan en el servidor de Vulnerability Manager Plus.

Luego, Vulnerability Manager Plus analiza su red en busca de vulnerabilidades de día cero y las muestra en una vista dedicada en la consola, evitando confundirlas con vulnerabilidades menos críticas. Uno de los componentes en el dashboard de vulnerabilidades lo mantiene constantemente informado de cuántas vulnerabilidades de día cero permanecen sin resolver en su red. Además, puede saber en detalle acerca de la última vulnerabilidad de día cero a partir de artículos tecnológicos disponibles en las noticas de seguridad. Subscríbase al boletín de Vulnerability Manager Plus para recibir notificaciones por correo electrónico sobre los últimos ataques de día cero y noticias relacionadas.

Implemente scripts de mitigación

Una vez que los exploits de día cero empiezan a circular y los proveedores los conocen, rápidamente publican una solución alternativa para mitigar la explotación del problema mientras trabajan en desarrollar un parche. Ahora, usted puede administrar estas soluciones alternativas para todos los equipos afectados en un instante con los scripts de mitigación predefinidos de Vulnerability Manager Plus para fortalecer los sistemas, alterar valores de registro, cerrar puertos vulnerables, deshabilitar protocolos heredados, etc., lo que minimiza la probabilidad de la explotación de una vulnerabilidad de día cero en su red.

Permanezca al tanto de los últimos parches

Hace una década, una sola vulnerabilidad de día cero habría sido lo suficientemente potente para destruir su compañía. Con el aumento de la seguridad en los modernos sistemas operativos, toma al menos dos para hacerlo, incluso docenas de otras vulnerabilidades para lanzar correctamente un ataque de día cero.

Aunque mantener todas las vulnerabilidades parcheadas no puede garantizar una seguridad completa ante exploits de día cero, hace más difícil que los hackers tengan éxito si el objetivo previsto requiere explotar vulnerabilidades adicionales. La función de implementación automatizada de parches en Vulnerability Manager Plus mantiene actualizados todos sus SO y aplicaciones con los últimos parches, frustrando a los hackers incluso si son capaces de poner sus manos en una vulnerabilidad de día cero.

Obtenga notificaciones sobre parches de día cero

Cuando se publican parches para vulnerabilidades que se etiquetaron antes como día cero, se les llama parches de día cero. Tan pronto como estos parches están disponibles, Vulnerability Manager Plus lo alerta en la barra de notificación de la consola. Luego, usted puede aplicar de nuevo el script de mitigación para revertir la solución alternativa correspondiente y aplicar el parche para arreglar permanentemente la vulnerabilidad.

Establezca un fundamento seguro con la gestión de configuraciones de seguridad.

Las vulnerabilidades se usan como una entrada a la red. Una vez los atacantes están dentro son los errores de configuración existentes que ellos manipularán para moverse lateralmente hacia el objetivo previsto. Tome por ejemplo el infame Wannacry Ransomware; se pudo evitar fácilmente que se expandiera en la red antes de que Microsoft tuviera una solución simplemente al deshabilitar el protocolo SMBv1 y ajustar la regla del firewall para bloquear el puerto 445. Al usar la función de gestión de la configuración de seguridad de Vulnerability Manager Plus para realizar una evaluación integral y periódica de la configuración de su sistema operativo, navegador de internet y software de seguridad, usted puede corregir cualquier error de configuración.

Audite soluciones de antivirus para archivos de definición

Tan pronto como su protección antivirus esté actualizada, debería estar protegido dentro de unas pocas horas o días ante una nueva amenaza de día cero. Se recomienda que audite el software de antivirus en su red para garantizar que está habilitado y actualizado con los últimos archivos de definición.

Controle el final de vida útil del SO y de las aplicaciones

Olvide los ataques de día cero en el último software; el software que ya ha alcanzado el final de su vida útil dejará de recibir actualizaciones de seguridad del proveedor y estará para siempre vulnerable a cualquier vulnerabilidad de día cero descubierta. Por tanto, es esencial realizar una auditoría de software de alto riesgo para saber qué aplicaciones y SO se están aproximando al final de su vida útil o ya han llegado allí. Una vez que alcanzan el final de su vida útil, se recomienda que migre a las últimas versiones del software obsoleto.

No hay una solución definitiva que haga su red impenetrable a vulnerabilidades de día cero, pero tener Vulnerability Manager Plus en su red e implementar las medidas de seguridad abordadas arriba podría mejorar mucho su postura ante exploits de día cero. Si su actual herramienta para la gestión de vulnerabilidades depende solo de que los proveedores de software parcheen los días cero y dejen su red abierta hasta entonces, es tiempo de que opte por una herramienta que ofrezca una solución alternativa.

¿Aún no es usuario? Obtenga su prueba gratuita de 30 días y fortalezca su red contra exploits de día cero.

Preguntas frecuentes sobre vulnerabilidades de día cero

¿Qué es una vulnerabilidad de día cero?

Una vulnerabilidad de día cero, también denominada una vulnerabilidad de día 0, es una falla de seguridad no prevista en un software o sistema operativo (SO) desconocida para la parte o proveedor responsable de arreglar la falla. Permanece no divulgada y no arreglada, dejando brechas para que los atacantes se abalancen mientras que el público sigue sin ser consciente del riesgo.

¿Cuál es la diferencia entre una vulnerabilidad de día cero y una vulnerabilidad públicamente divulgada?

Una vulnerabilidad de día cero es una falla de seguridad en un producto/software que el proveedor desconoce. El proveedor conoce la vulnerabilidad públicamente divulgada y los detalles sobre dicha vulnerabilidad se revelan en un foro abierto.

¿Cómo suceden los ataques de día cero?

Mientras que las organizaciones se enfocan en defenderse ante amenazas conocidas, los atacantes pasan bajo el radar al explotar vulnerabilidades de día cero. Los ataques de día cero se dan inesperadamente debido a que se enfocan en vulnerabilidades que un proveedor aún no conoce, ha publicado o parcheado. ¿Por qué se le llama ataque de día cero? El término día cero implica que el desarrollador o proveedor del software tiene cero días para parchear la falla, ya que con frecuencia no saben que dicha vulnerabilidad existe antes de que los atacantes empiecen a explotarla.

¿Cómo encuentra un atacante una vulnerabilidad de día 0?

Los investigadores de seguridad y los hackers por igual sondean incesantemente los sistemas operativos y las aplicaciones en busca de debilidades. Pueden usar un conjunto de herramientas de análisis automatizado para intentar detener una aplicación o ver si el programa responde de formas que el programador nunca previó al darle varias entradas y esperando que muestre una brecha en sus defensas. Si tienen éxito en hacerlo, ahora conocen una vulnerabilidad de día 0 en el software. Pero a diferencia de los investigadores que notifican sobre la falla al proveedor o dan los detalles de esta en internet para advertir al público y forzar al proveedor a publicar una corrección, si los criminales cibernéticos la encuentran, la usarán para su provecho.

¿Por qué los exploits de día cero son peligrosos?

Una vez se descubre el error, el hacker usará herramientas de ingeniería inversa para entender la causa del fallo. Con este conocimiento, desarrolla un exploit, que es una secuencia de comandos que manipulan el error o vulnerabilidad en su ventaja. A esto se le llama un exploit de día cero. El exploit de día cero aprovecha la vulnerabilidad para ingresar al sistema y dejar la carga, que podría ser un malware infeccioso con instrucciones de interrumpir funciones del sistema, robar datos sensibles, realizar acciones no autorizadas o establecer una conexión con los sistemas remotos del hacker.

Debido a su alta demanda, los exploits de día cero frecuentemente se venden en el mercado negro con elevados precios a grupos de espionaje y otros atacantes.

¿Cuáles son algunos ejemplos de vulnerabilidades de día cero en la vida real?

- El gusano Stuxnet, el exploit de día cero más infame, aprovechó cuatro vulnerabilidades de día cero de seguridad distintas para lanzar un ataque a las plantas nucleares iraníes. Es un gusano electrónico de autorreplicación que alteró la velocidad y saboteó las centrífugas en las plantas, lo que las apagó.

- La vulnerabilidad de día cero Spring4Shell, detectada en el marco central de Spring Java puede permitir a los atacantes inyectar remotamente códigos maliciosos en equipos, lo que puede afectar aplicaciones Java en el mundo real.

Vulnerabilidad de día cero vs. ataque de día cero vs. exploit de día cero

Las vulnerabilidades de seguridad desconocidas que se divulgan sin ningún parche disponible para mitigarlas se denominan vulnerabilidades de día cero. Cuando los criminales cibernéticos explotan estas vulnerabilidades de día cero, a eso se le denomina exploit de día cero. Una vez se explotan las vulnerabilidades, se puede pasar a ataques cibernéticos propiamente dichos, en los que los criminales cibernéticos roban datos o chantajean con dinero a su compañía. Este tipo de ataques cibernéticos se conocen como ataques de día cero. Por tanto, las vulnerabilidades de día cero se pueden transformar en exploits de día cero, los cuales se pueden aprovechar para realizar ataques de día cero.