Fundamentos de la detección y prevención de dispositivos maliciosos

Los dispositivos involucrados en las políticas de traiga su propio dispositivo (BYOD), junto con los puertos a los que se conectan, tienen varias rutas de comunicación. Garantizar que estos dispositivos—así como sus rutas—se detectan, evalúan y gestionan instantáneamente cuando ingresan a la red de su organización es crucial, ya que los dispositivos no gestionados podrían fácilmente convertirse en un riesgo de seguridad. No obstante, añadir muchos dispositivos de una vez en toda la red empresarial es un trabajo duro. ManageEngine OpUtils, siendo el software para la detección de dispositivos maliciosos, simplifica este proceso al supervisar automáticamente todos los dispositivos en su red y al alertarlo cuando un dispositivo malicioso o no autorizado ingresa a su red.

Introducción a dispositivos maliciosos

Los dispositivos maliciosos son simplemente maliciosos por naturaleza. Existen con el único propósito de robar información sensible como números de tarjetas de crédito, contraseñas y más. Dañan su red y, en el proceso, pueden perjudicar la reputación de su compañía. En casos aislados, los dispositivos maliciosos pueden incluso echar a perder permanentemente sistemas si no hay una herramienta de detección en su compañía.

Tipos de dispositivos maliciosos

Los dispositivos maliciosos pueden ser puntos de acceso inalámbricos (algunas veces denominados AP maliciosos) o equipos de usuarios finales (pares maliciosos). Si se dejan conectados, cualquier tipo de dispositivo malicioso puede representar una amenaza de seguridad. Los AP maliciosos pueden clasificarse en robots web (bots) y rastreadores (sniffers):

- Un bot es un sistema que realiza una tarea repetitiva. Los bots maliciosos pueden usarse para enviar spam a correos electrónicos o causar una denegación del servicio (DoS) en una red. Los bots también pueden formar un colectivo de esclavos y usarse para realizar ataques incluso más poderosos.

- Un sniffer es una aplicación especial de espionaje que se aloja pasivamente en la red e inspecciona el tráfico ocultamente. Los sniffers pueden usarse maliciosamente para reconocer datos valiosos.

Formas en que los dispositivos maliciosos se conectan a su red

La mejor forma de prevenir puntos de acceso maliciosos y que los dispositivos no autorizados se conecten a su red es escudriñar cada dispositivo que se conecta a su red como posible amenaza. Hay varias formas en que los dispositivos pueden conectarse a su red, incluyendo:

- Dispositivos de empleados: las políticas de BYOD pueden ser convenientes para los trabajadores, pero una pesadilla para la seguridad de la red. Las políticas de BYOD no gestionadas fácilmente pueden volverse una puerta de entrada para los dispositivos maliciosos. También está la posibilidad de que estos dispositivos se puedan perder o que los roben una vez dejen la oficina.

- Proveedores terceros: los proveedores terceros con frecuencia tienen acceso a información o datos sensibles de sus compañías clientes. Si usted es el cliente de un proveedor tercero y no monitorea sus redes, los dispositivos maliciosos podrían acceder a su información mediante los sistemas de dicho proveedor tercero.

- TI en la sombra: la TI en la sombra es cualquier uso no autorizado de los activos de TI en una empresa, incluidos los empleados que trabajan en torno a sistemas de TI ineficientes. Probablemente los sistemas de TI en la sombra sean más vulnerables a los dispositivos maliciosos debido a que no están protegidos activamente por el departamento de TI.

- Falta de visibilidad de los dispositivos: la falta de visibilidad de los dispositivos es el mayor problema al que se puede enfrentar una organización con respecto al acceso de dispositivos maliciosos. Si no sabe qué hay en su red, no puede saber si la seguridad de su red está o no en riesgo.

El sutil arte de detectar y prevenir dispositivos maliciosos

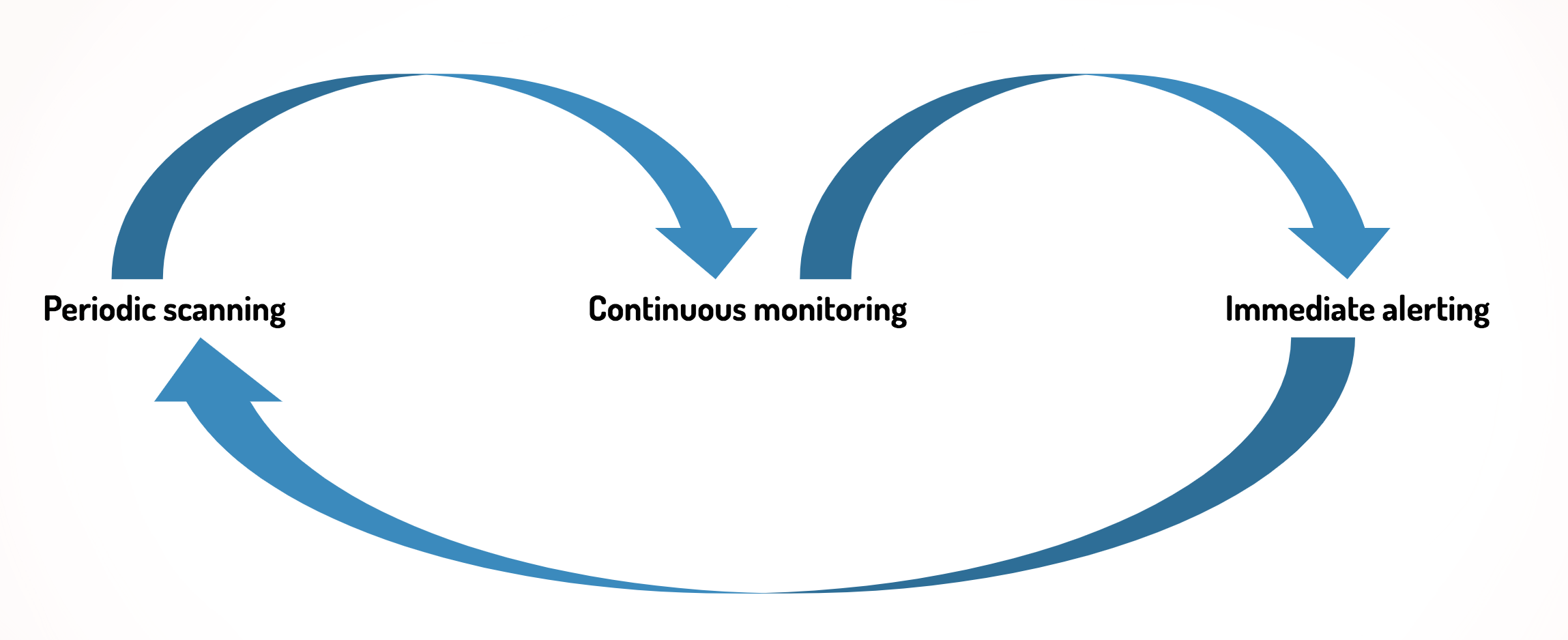

Las redes inalámbricas son inherentemente menos seguras que las redes alámbricas. En las redes tradicionales (no inalámbricas), los datos fluyen en circuitos físicos y monitoreados continuamente. Por otro lado, en las redes inalámbricas, los datos se transmiten usando señales de radio. Debido a que su red IP está diseñada para suministrar acceso distribuido, es transitable y se prevé que muchos tipos de dispositivos puedan acceder a ella. Por tanto, el objetivo de los administradores de TI debe ser limitar el acceso a solo los dispositivos autorizados. Controlar cuáles dispositivos se pueden conectar a su red es crucial para garantizar la privacidad e integridad de los activos y datos corporativos. Para la detección de dispositivos de red maliciosos, una red debe tener al menos tres cosas.

- Análisis periódico: un método popular para evitar que los dispositivos maliciosos tengan acceso sin restricciones a su red es analizar su oficina en busca de dispositivos inalámbricos de forma diaria, semanal o mensual.

- Monitoreo continuo: Si analiza periódicamente su oficina, probablemente encuentre muchos dispositivos inalámbricos que pertenezcan a su compañía, sus vecinos e invitados. Cada vez que se realice un análisis, se encontrarán nuevos conjuntos de dispositivos. Monitorear continuamente su red le permite mantener una lista de los dispositivos conocidos, de forma que pueda saber cuándo aparece uno nuevo.

- Alertas inmediatas: Si se descubre un nuevo dispositivo en su red o el estado de un dispositivo cambia súbitamente, se debe informar al ingeniero de TI inmediatamente. Esta es la razón por la que necesita un sistema integral de alertas en su red, sobre todo si contiene un gran número de dispositivos.

ManageEngine OpUtils - Software para la detección inalámbrica de dispositivos maliciosos

Para evitar una violación de seguridad y proteger su organización contra los dispositivos maliciosos generalizados que podrían costarle todo a su compañía, pruebe ManageEngine OpUtils. OpUtils puede:

- Ayudarle a detectar y evitar dispositivos maliciosos con potentes funciones para la gestión de puertos de switch de forma que pueda tener control de quién y qué se conecta a su red.

- Encontrar rápidamente un equipo o usuario—así como controlar dispositivos perdidos o maliciosos—con una simple búsqueda de nombres de usuario, direcciones IP, nombres de host y direcciones MAC-

- Proporcionar datos históricos de la última ubicación conocida de un dispositivo.

- Apagar inmediatamente puertos, mitigar amenazas y aliviar los problemas de rendimiento de la red.

Todo esto se puede realizar desde una interfaz web con solo señalar y hacer clic OpUtils (software para la detección de sistemas maliciosos), que detectará y alertará constantemente sobre cualquier amenaza a su red.